脆弱性対策における問題点

脆弱性は日々発見されており、脆弱性対策には、バージョンアップなどのソフトウェア更新、セキュリティパッチの適用など、早急の対応が求められます。

しかし、その重要度や深刻度もさまざまであり、数ある脆弱性の中から、影響度の高いものはどれなのか、対策すべき優先順位や重要性がわからず、把握や対応が限定的になってしまう場合もあります。また、パッチの適用やセキュリティアップデートを行う際に、検証が必要であったり、そもそも停止することが困難なサーバーがあったり、サポートが終了しているOSを利用しなければならなかったり、現実では容易に対策が実施できません。

どう進める?脆弱性管理と対策

日々発見される脆弱性に対するセキュリティ対策をどうする?

- 対処すべき脆弱性に対し脆弱性対策の優先順位がつけられない

- セキュリティパッチは適用したいが、停止や検証が難しいサーバーはパッチが当てられない?

- レガシーOSなどすでにサポートが終わったOSの対策は?

↓ ↓ ↓

脆弱性対策・管理の最適な運用方法とは?

Step 1 まずはどこから対応すればよいか、「優先順位」をつける!

脆弱性管理における課題

リアルタイムの状況把握、

シャドーITの把握ができていない

毎日発生する大量の脆弱性情報の中、どの脆弱性から対策すべきか優先順位や重要性の判断ができない

脆弱性に対し、対策ができていない、あるいは対策できたかどうかの確認ができていない

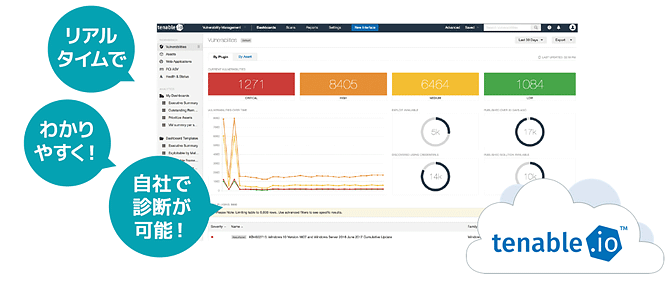

脆弱性管理ツール「Tenable.io」でどこにフォーカスすべきか示します。

診断は自動で、リアルタイム。高度な分析・絞り込みが可能です

脆弱性のデータをシンプルに可視化します

提供中のダッシュボード

- 脆弱性の優先度と件数

- 未対応の脆弱性の件数と検知からの日数

- マルウェアが侵害可能なシステム

- セキュアではない設定の不備

- クラウドやWebアプリの脆弱性

- 共通ポートに存在する脆弱性

※今後も多数のダッシュボードを追加予定

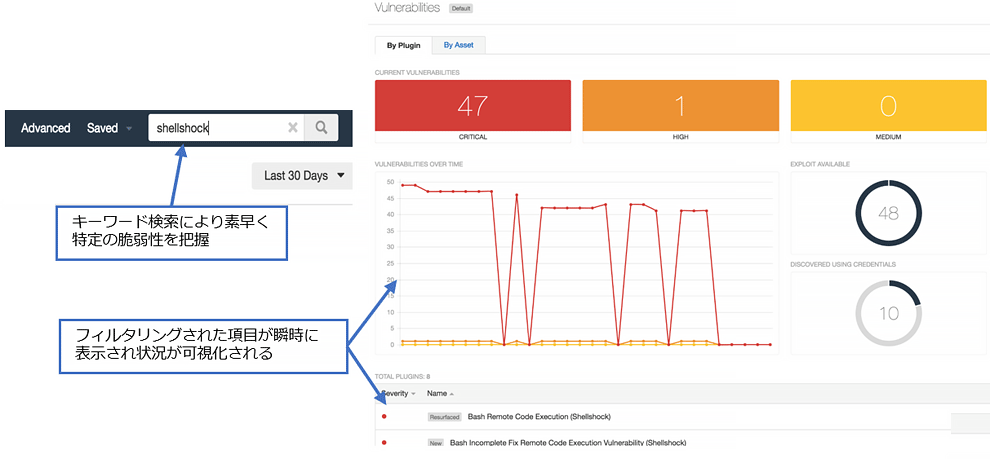

【Tenable.io】特定の脆弱性を調査

自社組織内に存在する特定の脆弱性を瞬時に把握。時系列の表示、優先度の表示により対応状況、対応有無の判断を即座に行えます。

Step 2 優先順位が決まったあとの脆弱性対策は「仮想パッチ」による自動対応でおまかせ!

脆弱性対策における課題:サーバーやアプリケーションにパッチが当てられない…。

24時間365日稼働の重要なサーバー

事前の調査、検証に時間がかかる

緊急または例外的なセキュリティ更新

(休日対応 1/1対応など)

メーカーのサポートが終了

(Windows Server 2008など)

「仮想パッチ」による脆弱性対策を

課題

脆弱性が発見される度にパッチの検証をしてから、都度パッチを適用する作業の負荷が大きい。

解決

IPS/IDS(侵入防御)で脆弱性を突く攻撃に対応。仮想パッチを当てた状態に。

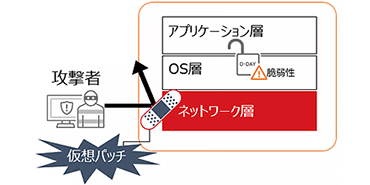

仮想パッチとは?

脆弱性を狙う攻撃コードをネットワークレベルでブロックすることで、仮想的にパッチが当たっている状態。

脆弱性が悪用される前に迅速にシステムを保護します。

傷口に侵入するバイ菌を絆創膏が保護

OSやアプリケーションの脆弱性を突いた攻撃をネットワークレベルでブロック

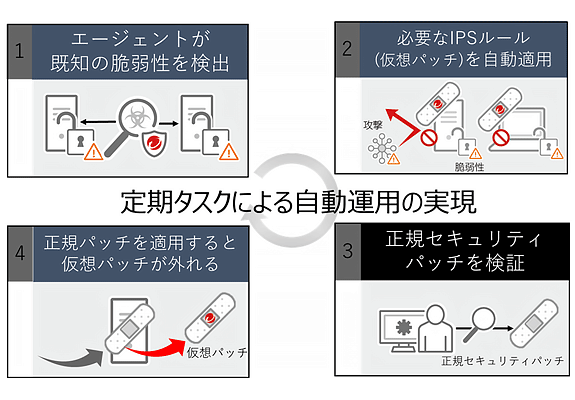

【対策 1】サーバー単位での対策(ホスト型)Trend Micro Deep Security

サーバー対策など、エージェントソフトウェアがインストール可能な場合や多層防御が必要な場合は、Trend Micro Deep Securityが脆弱性を突いたパケットをブロックし、サーバーを保護します。

ホスト型の防御

ホスト型 = OSにエージェントソフトウェアを導入

OSのネットワーク層で通信を検査

脆弱性を突いた攻撃パケットをブロック

Trend Micro Deep Security™

エージェントにより脆弱性対策と多層防御の実現 ハイブリッドな環境への柔軟な導入

推奨設定で仮想パッチを自動適用

多重防御も可能

- ウイルス対策(Webレピュテーション機能付)

- 不正侵入検知・防止(ホスト型IDS/IPS)

- Webレピテーション

- ファイアウォール

- ファイルやレジストリなどの変更監視

- セキュリティログ監視

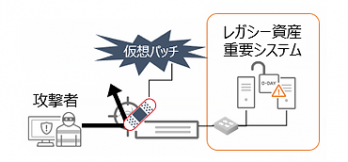

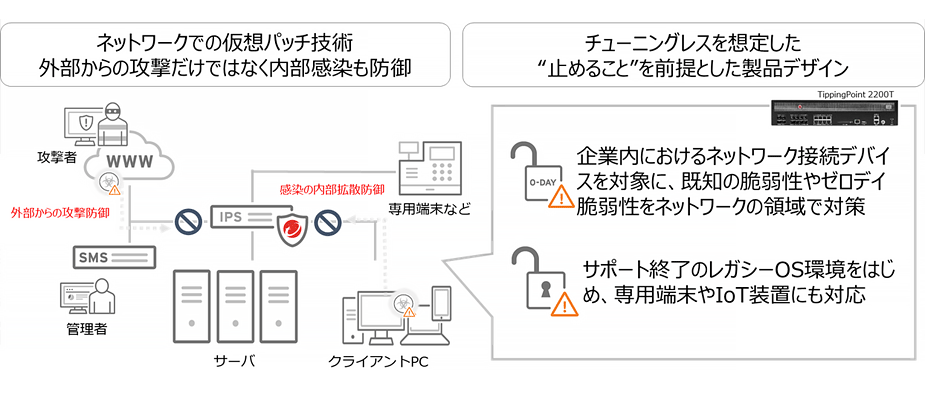

【対策 2】ネットワーク全体での対策(ネットワーク型) TippingPoint Threat Protection System

保護対象ホストが相当数あり構成的集約が可能な場合、ゲートウェイやセグメント境界に設置することにより、脆弱性の残るシステムの保護や内部感染の拡大防止などを実現します。

ネットワーク型の防御

ネットワーク型 = 通信経路にインラインで機器を設置

対象のネットワーク利用域の前段で通信を検査

脆弱性を突いた攻撃パケットをブロック

TippingPoint Threat Protection System

既知の脆弱性やゼロデイ攻撃をネットワークの領域で対策

脆弱性攻撃をインラインで守る次世代型IPS装置

推奨設定で仮想パッチを自動適用

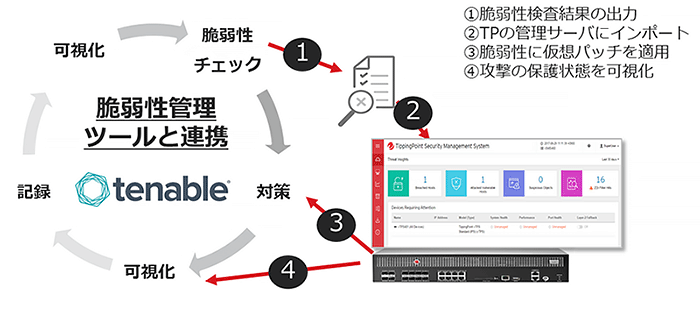

TippingPointでは企業の脆弱性管理プロセスを支援するための機能 ( eVR)があります。

この機能を利用することで、脆弱性管理ソフトベンダーの Tenable 社の脆弱性検査結果をもとに連携し、仮想パッチとしてだけでなく、より効果的にお客様における脆弱性管理プロセスの対策状況の可視化を支援します。

脆弱性対策の効率化

【対策 3】エンドポイントでの対策 Trend Micro Apex One

クライアントPCでは、Apex Oneの脆弱性対策機能で保護。スキャンするだけではなく、ホストベースの侵入防御システム (HIPS) を使用して、正規パッチが適用されるまで脆弱性に仮想パッチを適用し、システムを保護します。

【参考】ホスト型・ネットワーク型脆弱性対策使い分け例

| タイプ | ホスト型 Trend Micro Deep Security | ネットワーク型 Trend Micro TippingPoint |

|---|---|---|

| 保護対象 | サーバー (エージェントをインストールしたホスト) |

ネットワーク領域の全IPデバイス (クライアントPC/サーバー/専用端末など) |

| 設置場所 | オンプレミス / クラウド (OS管理権限があること) |

オンプレミス (ネットワークごとに設置) |

| システム要件 | エージェントソフトウェアのインストール (サポートされるOS) |

無し (インラインで設置) |

| 保護機能 | 仮想パッチを含む多層防御 | 仮想パッチに特化 |

| 保護対象数 | 監視対象ホスト数を考慮 | ネットワーク検査スループットを考慮 |

| 総括 | •多層防御が必要な場合 •エージェントソフトウェアがインストール可能な場合 |

•保護対象ホストが相当数あり構成的集約が可能な場合 |