SECUREMATRIX SECUREMATRIX製品

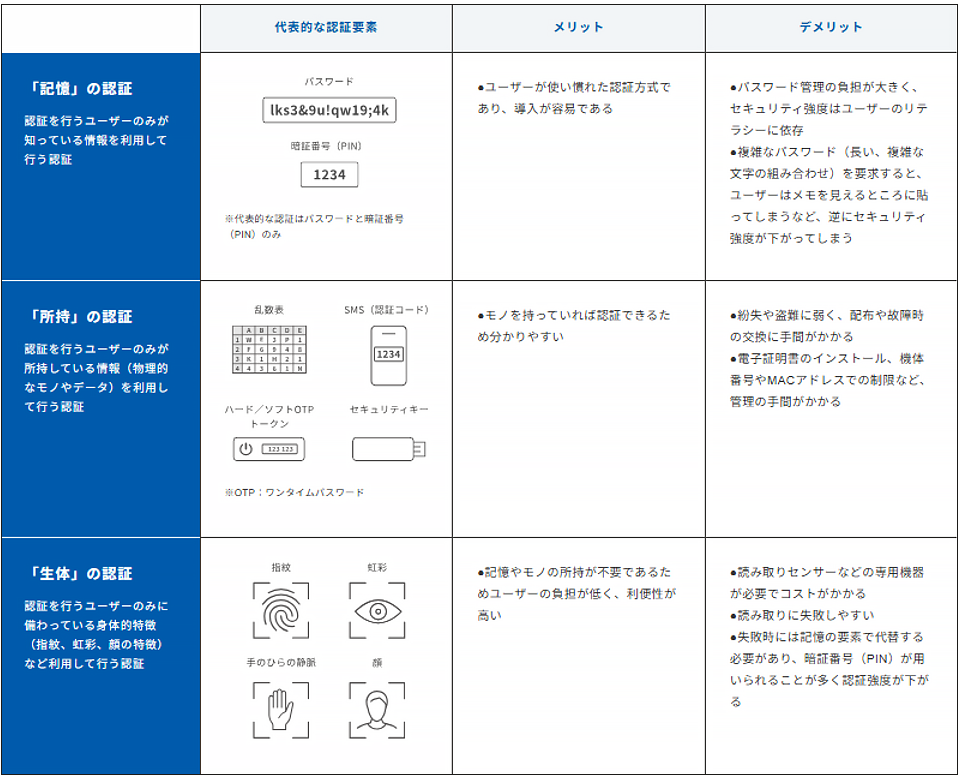

認証の3要素である「記憶」「所持」「生体」のうち、複数を組み合わせて認証することを多要素認証(MFA:Multi-Factor Authentication)といいます。複数の要素を組み合わせることで、第三者からの不正ログインを防止し、セキュリティを強化することができます。

認証の3要素

「NIST SP 800-63シリーズ」

NIST(米国国立標準技術研究所)より発行されているNIST SP 800シリーズに日本国内の企業においても注目が集まっています。

NIST SP 800シリーズの中でも、特に関心が高まっているのが「NIST SP 800-63:電子認証に関するガイドライン(Digital Identity Guideline)」です。

デジタル庁が発行する政府情報システムのセキュリティガイドラインなどで数多く参照されています。

- 「NIST SP 800-63」

-

NISTによる電子認証に関するガイドラインで、以下の分冊があります。

- NIST SP 800-63A:ユーザーの登録と本人確認に関して詳細に記述したもの

- NIST SP 800-63B:ユーザーの認証に関して詳細に記述したもの

- NIST SP 800-63C:認証の連携に関して詳細に記述したもの

- 認証のセキュリティ保証レベル(AAL:Authenticator Assurance Level)

-

NIST SP 800-63では、以下のAAL 1 ~ AAL 3の三段階で定義されています。

- AAL 1

- ガイドラインに定義された1要素または多要素の認証方式を用いるものとする。

- AAL 2

- 2要素以上の組み合わせが必要であり、ガイドラインに定義された多要素の認証方式を用いるものとする。

- AAL 3

- ハードウェアベースで、暗号鍵の所有の証明に基づいた、なりすまし耐性を備える認証器を用いるものとする。

- ガイドラインで認められた暗号技術、2要素の認証を必要とする。

- セキュアな認証プロトコルを介して確実に当人が認証を行っているということを証明するものとする。

- AAL 1

ユーザーの管理負担が大きく、漏洩による被害も広がっているID・パスワードによる認証ですが、「NIST SP 800-63B」で基本とされているのは「記憶」の認証であり、多要素認証の組み合わせのひとつとして重要な認証要素であることに変わりはありません。

フィッシング攻撃による被害が後を絶たず、ダークウェブ内で非常に安価にID・パスワードが売買されている現状において、ID・パスワードの管理は、ますます重要度を増しています。

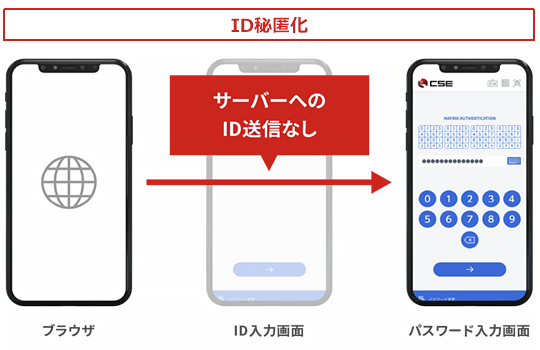

ID秘匿化の重要性

「記憶」の認証では「ID」も重要な記憶情報のひとつであり、「ID」を秘匿化することでフィッシングなどのサイバー攻撃への耐性を上げる効果も期待できます。

ID秘匿化によるフィッシング耐性強化

特許技術「ステルスID」方式により、ワンタイムパスワードにIDや属性情報を自動挿入します。通信経路上に直接ID情報を流さず、盗み見や通信傍受などを防ぎ、安全に認証を行うことができます。

ユーザーは、最初にID登録を行えば、ワンタイムパスワードを入力するだけで、ユーザーが意識することなく、本人認証とデバイス認証を行うことができます。

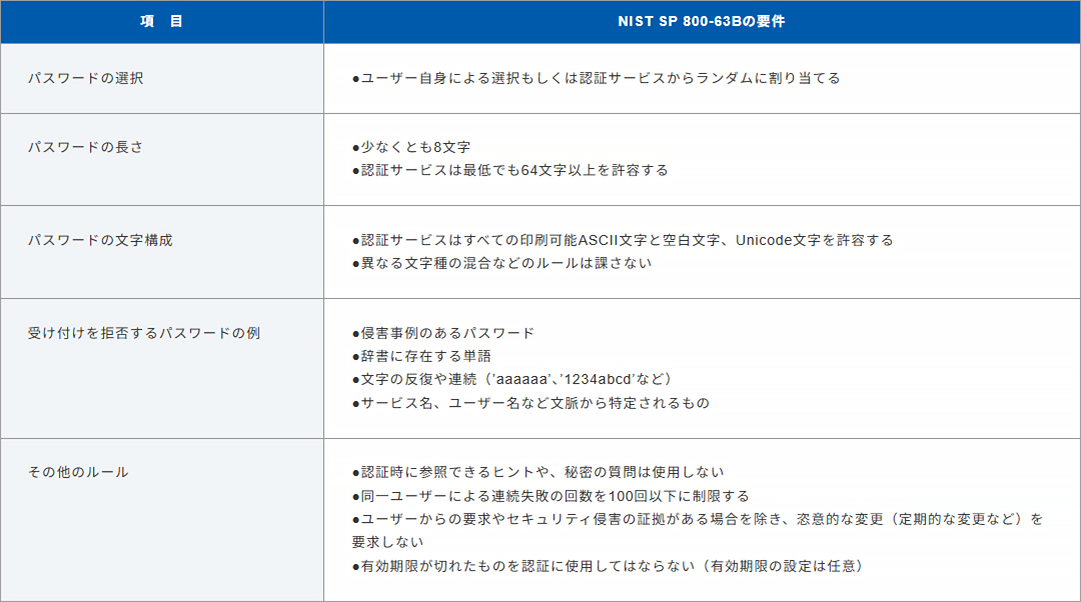

パスワード管理における課題

政府機関をはじめ、パスワードに関するガイドラインが数多く発行されており、特にパスワードの長さや文字構成(大文字、小文字、記号など)に関してのルールに一貫性がありませんが「NIST SP 800-63B」では以下の表のような要件が記載されています。

パスワード管理が限界と言われパスワードレスが注目されているものの、ID・パスワードによる認証は広く利用されており、パスワードの管理は依然として重要な課題です。

柔軟なパスワードポリシー設定が可能

柔軟なパスワードポリシーの設定が可能。パスワードは利用者ごとに設定。パスワードポリシーに応じて、「最低パスワード文字数」「ワンタイムパスワードと固定文字の組み合わせ」など、様々な設定が可能です。また、「利用時間の制限」などのアクセス制御設定を行うことも出来ます。

複数の設定項目を組み合わせることで、「初期パスワードは管理者が指定、初回認証後はユーザー設定のワンタイムパスワードに強制変更」といった設定を行うことができます。

パスワードレス時代の認証にまつわる課題

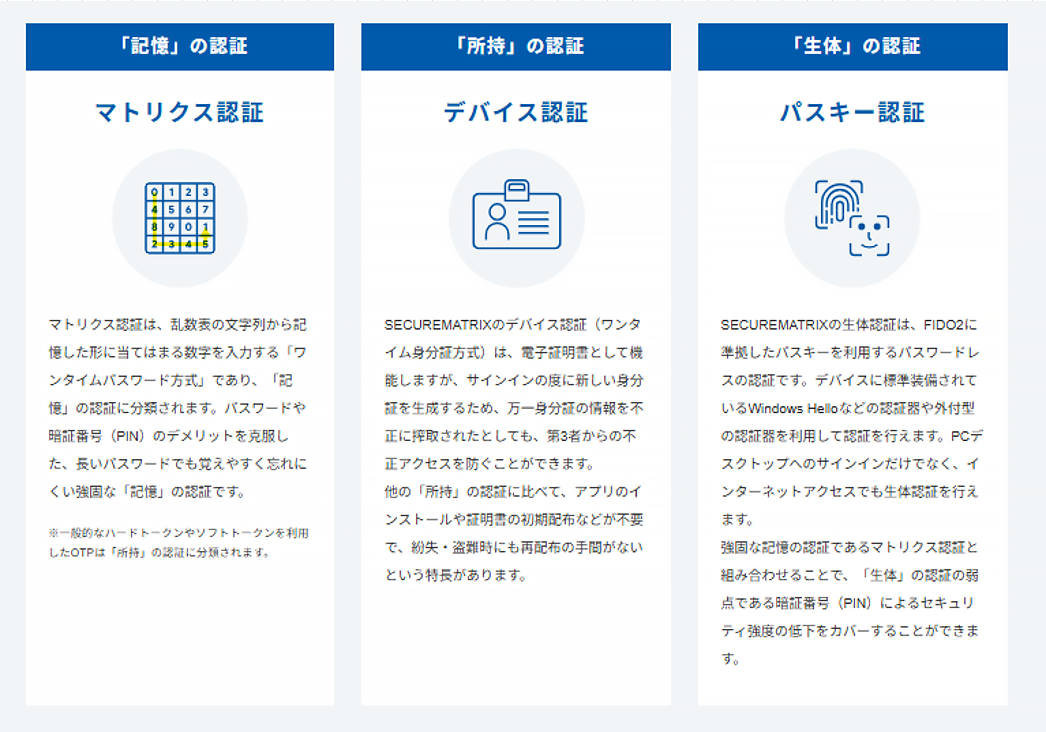

流行の兆しを見せつつあるパスワードレス認証ですが、生体情報特有の認識率の低さや盗難に弱いという弱点も抱えています。「NIST SP 800-63B」では、生体の要素は単独では認証に利用できず記憶または所持の要素との組み合わせが必要となっており、生体情報の読み取りに失敗した場合は、記憶の要素で代替することが求められています。主に固定パスワードや暗証番号(PIN)が利用されますが、生体認証で守られたデバイスが盗難されショルダーハッキングなどで知った暗証番号(PIN)を突破するだけでアカウントが乗っ取られる、という事件も実際に発生しています。このような背景から、生体認証やパスキー認証も万全ではなく、認証要素を組み合わせた多要素認証の確立が重要課題となっています。

3要素の組み合わせを選択し、環境に合わせた多要素認証を実現

PCサインインでもインターネットサインインでも認証3要素を自由に組み合わせることができます。どのような組み合わせでも、ハイブリッドSSOによる利便性の高いセキュアなアクセスを実現可能です。

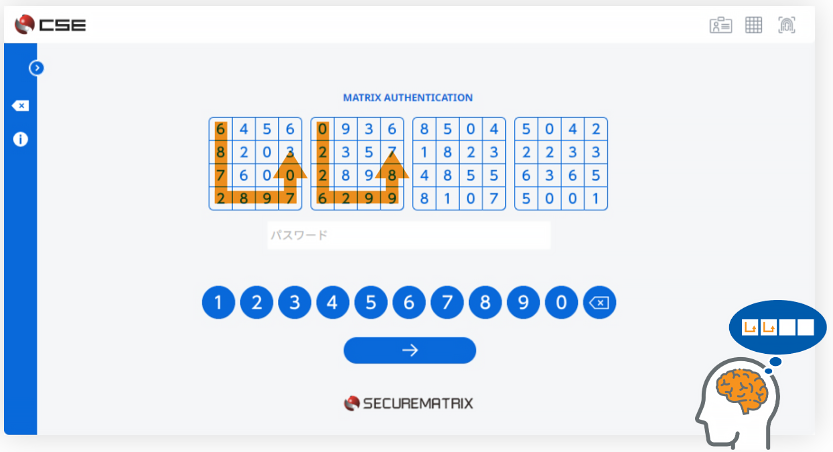

初期登録やパスワードなどの情報を変更するときは、マトリクス認証による本人確認を実施するため、管理の手間がかからないセキュアな運用を実現します。

マトリクス認証による本人確認

マトリクス認証では、本人確認の手段として、記憶した形を利用します。ユーザーが記憶した形(位置・順番)に当てはまるマトリクス表(乱数表)上の数値を入力して、本人確認を行います。