その1:プロキシサーバのパフォーマンスを確保

Office 365を使うと通信量が増える

PCやタブレットなどでMicrosoft Office 365(以下Office 365)を利用するとき、端末からOffice 365サーバ(クラウド)へのアクセスで大量のセッションが発生します。その結果、通信のコネクションやトラフィックは、通常のインターネットアクセス時と比べて飛躍的に増加することになります。

プロキシサーバの処理能力が不足すると?

Office 365を利用するユーザや端末が多ければ、通信量はさらに膨大なものになっていきます。そして、社内にあるプロキシサーバに、非常に大きな負荷がかかることになります。

プロキシサーバの処理が追いつかなくなると、Office 365の利用だけでなく、通常のインターネットアクセスでも、Webサイトがつながりにくくなる、メールやファイルの送受信に余計な時間がかかる、など業務に影響が生じるようになります。

プロキシ処理をバイパスして解決!

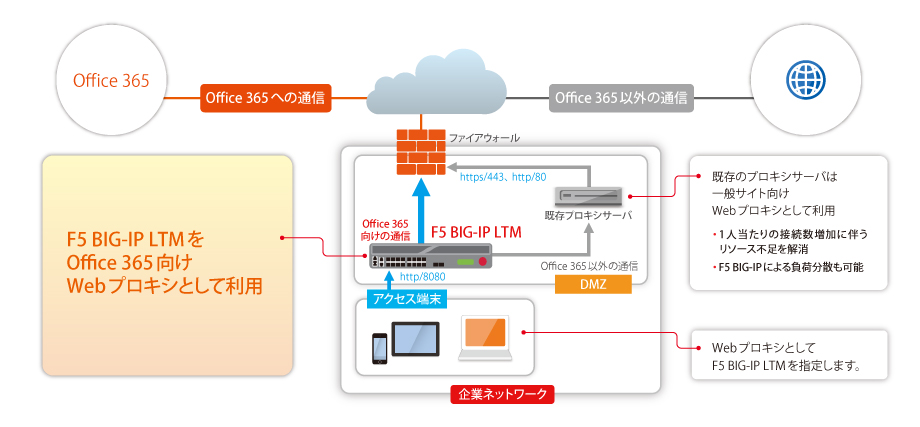

そこで解決策となるのが、F5 BIG-IP LTM(Local Traffic Manager)をOffice 365向けWebプロキシとして使い、Office 365向けの通信と、それ以外の通信の処理を分けることです。

F5 BIG-IP LTMを使った処理には、次のような特長があります。

- FQDNをもとに通信を判別してOff ice 365以外のトラフィックは既存プロキシへ転送します。

- ワンアームでの導入が可能なので、ネットワークの構成変更は不要です。

- HTTPヘッダの追加や、iCallによるOff ice 365向け通信判別用FQDNの自動登録などにオプションで対応します。

ネットワールドから導入すると、F5 BIG-IP LTM単体でFQDN情報の取得と登録を自動化できる技術情報(サンプル設定)を無償でご提供します。

その2:端末の運用管理を一元化

アカウントの管理が大変

社内ネットワークへのアクセスやサーバ利用など、社員に割り当てるアカウントをActive Directoryで管理している企業は多数に上ります。Office 365の利用でもユーザごとにアカウントが必要ですが、そこで通常の社員アカウントと別の設定にしてしまうと、さまざまなアカウントが乱立して管理が大変になります。なるべくなら一元化したいと考えるのは、当然と言えるでしょう。

社外で使う端末からのアクセスはどうする?

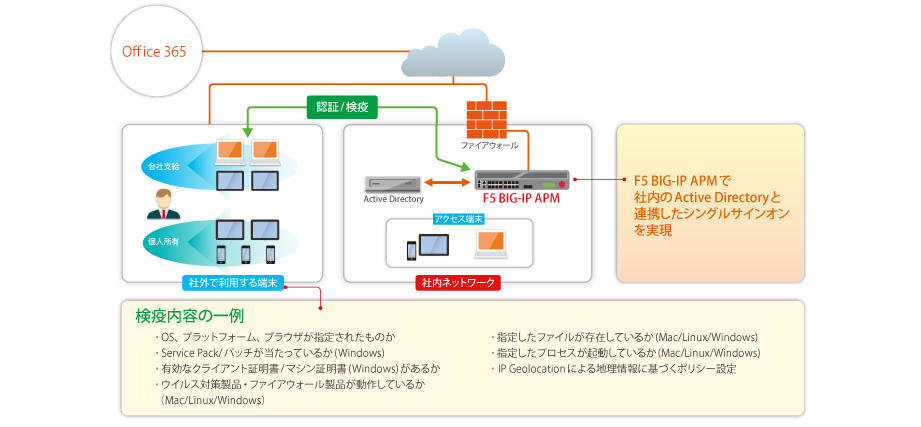

Office 365を利用するのは社内のPCだけではありません。社外からもPCやスマートデバイスでアクセスすることは多いでしょう。安全な利用を担保するには、会社の端末として認証を行うことに加えて、アクセスする端末が会社や部署のポリシーを満たしているかどうか確認する検疫処理も必要になります。

認証と検疫を1台のアプライアンスで実現!

F5 BIG-IP Access Policy Manager(APM)は、SAMLベースでOffice 365の認証と連携することができます。これにより、認証基盤を社内のActive Directoryに統一することが可能になります。F5 BIG-IP APM はADFS Proxy やADFSの代替にもなるため、オンプレミスのサーバ増加も抑えられます。

また、社外端末の検疫、多要素認証にも対応します。

- 端末の検疫により、ポリシーを満たすPCやスマートデバイスのみ接続できるようにしてセキュリティを保ちます。

- F5 BIG-IP APMはOTPなどの多要素認証機能を備えているので、端末紛失や盗難の際もなりすましを防ぎます。

- 先進認証とクライアント証明書を活用することで、クライアント アプリの多要素認証も実現できます。