- TOP

- Lv.3_バックアップをもっと学ぶ人が読む記事

第1章 ランサムウェア対策編

セキュリティソフトを入れたり、ただデータのコピーを取っているだけで「ランサムウェア対策」をしたつもりになっていませんか?

100%侵入阻止するセキュリティはありません。いざ復旧する時、従来のやり方で取ったバックアップデータが必ず使えるとも限りません。

日々攻撃性を増す最新のランサムウェアから大事なデータを守るためには、今までの古いやり方では超危険!

手遅れになる前に本記事を読んでできる限りの対策を講じましょう。

ランサムウェアって何者!?

博士~助けてください…メールに添付されたファイルを開いたら、

ほかのファイルが開けなくなって、変な警告メッセージが表示されちゃいました…

不用意に怪しいメールに対応するからじゃ!これはランサムウェアに感染してしまっているな。

どうしたらいいんでしょうか…

どれどれ、安全なバックアップデータからリカバリして…

ほれ、これで元通りじゃ。

なんだ、案外かんたんにデータ復旧できるんですね、よかった!

今わしがデータを安全に戻せたのも、バックアップによる対策をしっかり実践していたおかげじゃ。

ランサムウェアは犯罪ビジネス

博士、そもそもランサムウェアって具体的に何をしてくるのでしょうか?

名前はよく耳にするけど、いまいちよくわかっていません。

残念なことに、日々進化を続けるランサムウェアの脅威は、多くの企業から注目されているな。今や “ビジネス” として展開されている面もあり、犯罪集団が組織化しておる。

暗号化型/二重恐喝型

暗号化型

データを暗号化し、復号キーと引き換えに身代金を要求する。バックアップデータがなければ事業停止のリスクあり。

データの身代金に加えて、暗号化される前にコピーしたデータを 「オンラインで公開するぞ」と脅して金銭を要求する、二重恐喝(ダブルエクストーション)なんていう手口もある。

二重恐喝型

データを暗号化しつつ、暗号化前のデータをコピーし外部へ持ち出し、復号キーおよびデータの外部流出と引き換えに身代金を要求する。人質となるデータが個人情報であれば社会的信用を失うことに。

身代金を支払うとデータは復旧できる?

そもそも、身代金を渡したからってデータの復号キーは本当にもらえるのかな?

そんな悪いやつらは、身代金ネコババしたまま逃走しそう…

ただし、万が一復号キーをもらえても、復元できないケースがある。

また、数千万~数億円の高額を請求してくることも少なくない。そしてそのお金は犯罪者集団の資金となり、さらに悪質なマルウェアを誕生させたり、組織を巨大化させたりして悪循環してしまう。

ランサムウェアビジネスの実態

振込先がわかれば、犯人の素性もすぐバレて懲らしめられそうですけど…

海外の取引所などを複数使ってマネーロンダリング(資金洗浄)し、履歴を追えなくすることで、逃げ切ろうとするわけじゃな。だから彼らはなかなか尻尾を出さない。

ランサムウェア攻撃回数は、平均4回!

早くちゃんと対策しなくちゃ!

ランサムウェア2大防御策① 感染前のセキュリティによる対策

守くん、どんな方法があるかわかるかな?

まずはやっぱり、そもそもの感染を防ぐことが大切ですよね?

ここは、セキュリティベンダーの頑張りどころでもある。少しずつ強化を図るバックアップベンダーも増えてきてはいるが、正直すべてをバックアップ側で提供することは難しい。

だから、まずはセキュリティ強化による対策が重要というわけじゃ。

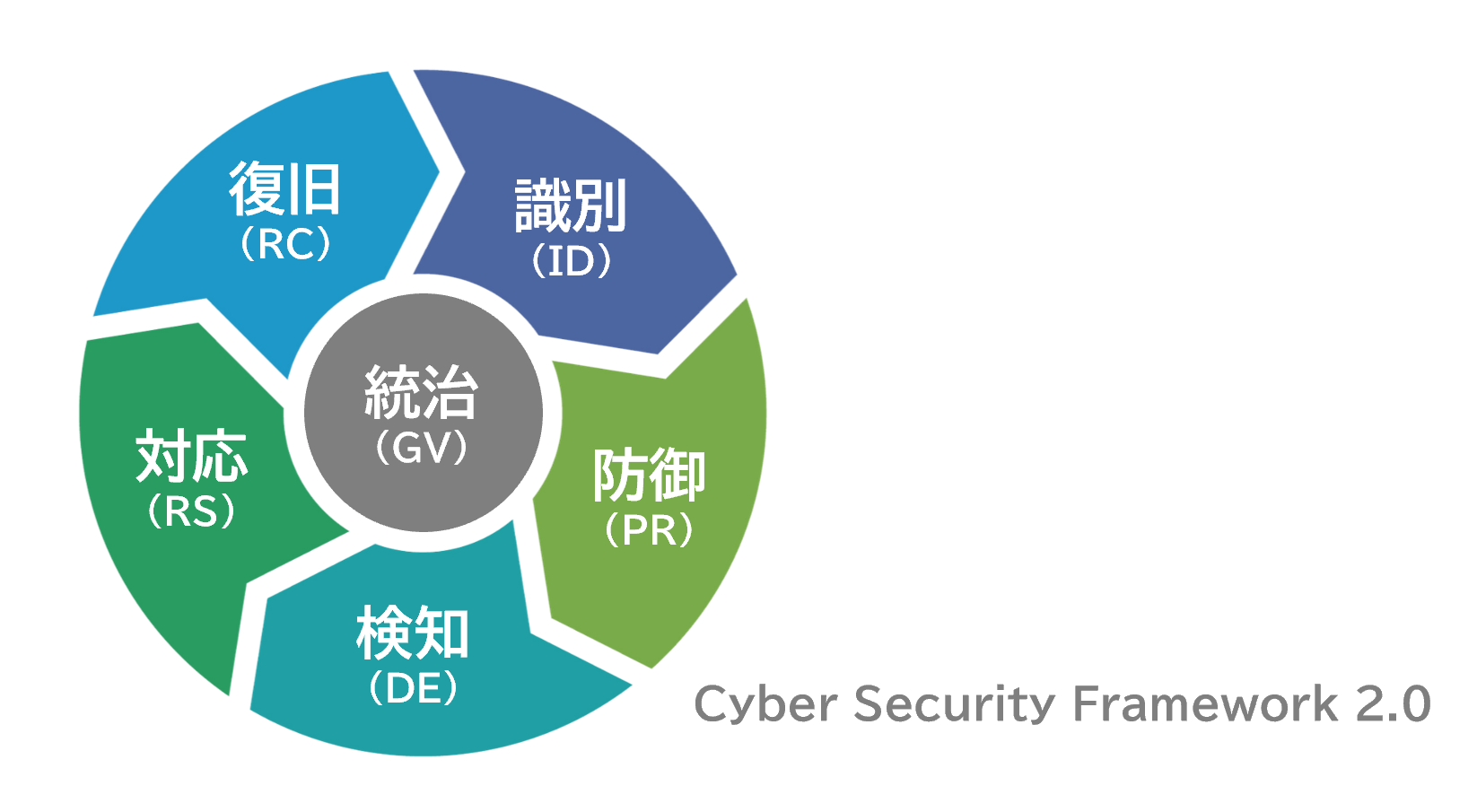

超基本!NISTのサイバーセキュリティフレームワーク

*⑴NIST…National Institute of Standards and Technology:米国国立標準技術研究所

大きく『統治』 『識別』 『防御』 『検知』 『対応』 『復旧』 の6つに分類された、セキュリティの指針ですよね!

NISTのフレームワークは世界中で活用され、セキュリティ構築に非常に役立っている。しかし!それでもランサムウェアを100%防御することは難しい。

なぜなら、ランサムウェア含むサイバーアタックは、日々進化しているからじゃ。

どんなに技術が発達しても、攻撃者も進歩してしまうから、完全に防ぎきることは難しいんですね。

未然に防ぎきることは難しく、『どんなに整備しても、完全防御は不可能で感染の可能性がある』 と頭に入れておかなければ、万が一感染してしまった後の対策つまりバックアップがおろそかになってしまう。

セキュリティに関して詳しく聞きたいなら、わしの親戚であるセキュリティ博士のところに行って聞くとよい。

き、気になる…

ランサムウェア2大防御策② 感染後のバックアップによる対策

2大防御策のあとひとつがなにか、覚えておるか?守くん。

万が一感染してしまった “後” の、バックアップによる内部対策ですね!

万が一の際のデータ復旧と、被害の拡大防止が重要となる。

では、ここでもうひとつ質問じゃ。ランサムウェアに狙われやすい場所は、どんなところが考えられると思うかの?

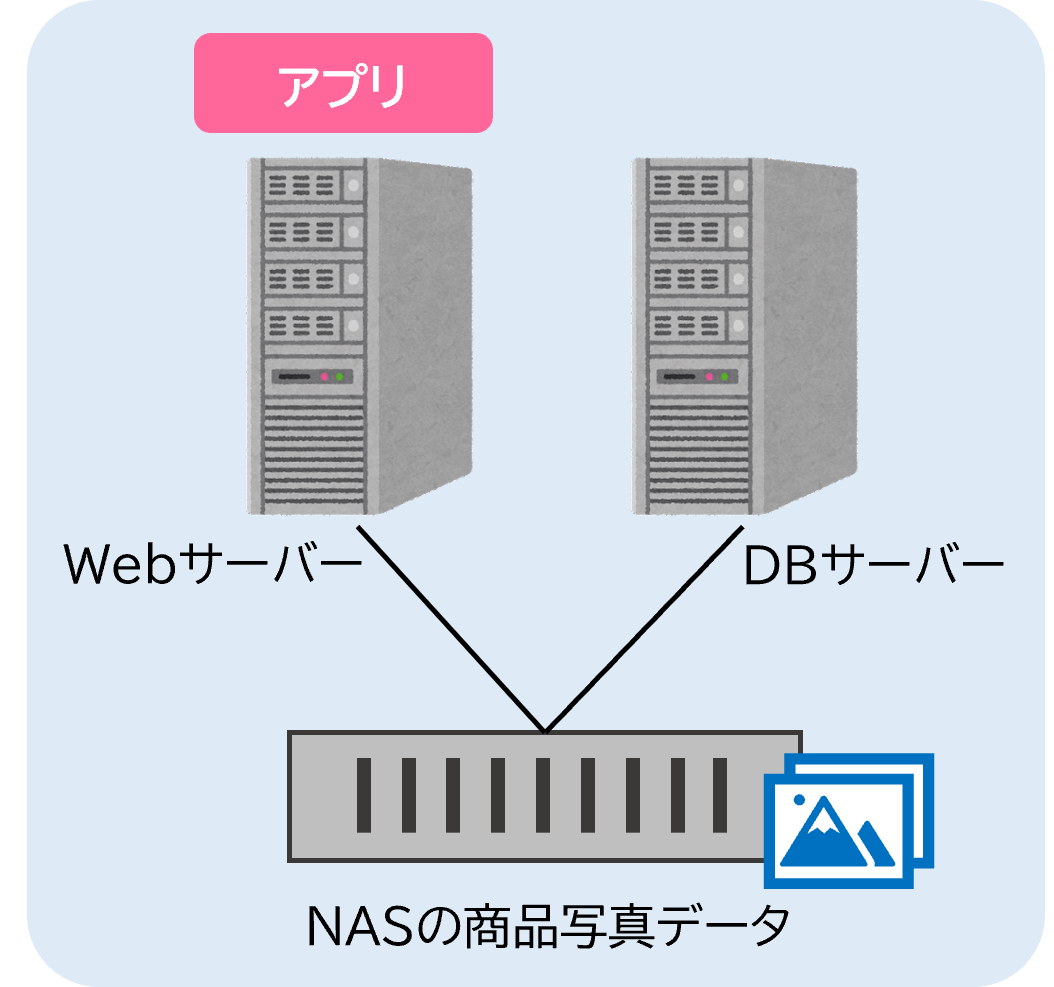

ランサムウェアはデータの改ざんや削除、盗難をしてくるわけだから、ファイル単体やボリューム、あるいは仮想マシンといったストレージボリュームが狙われやすいというのは、容易に想像できるじゃろう。

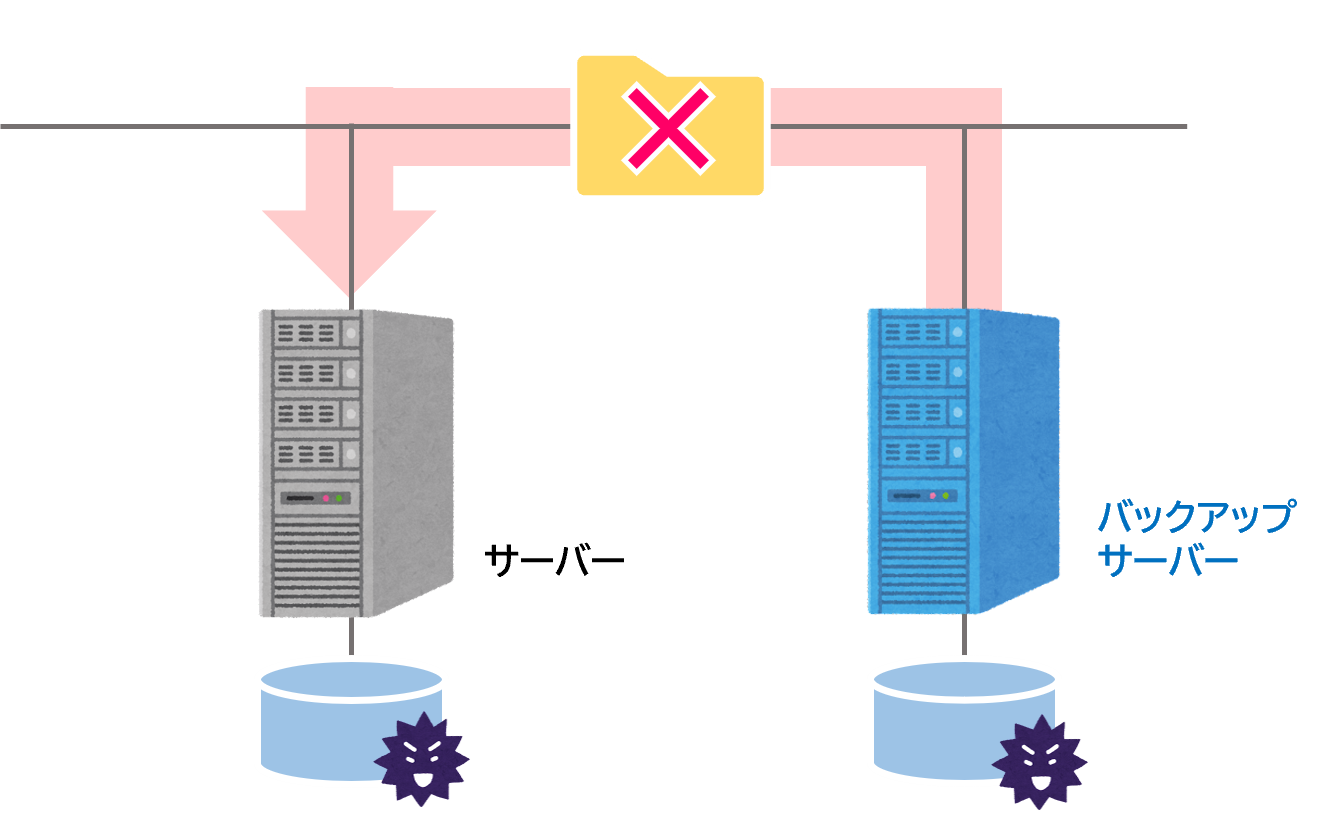

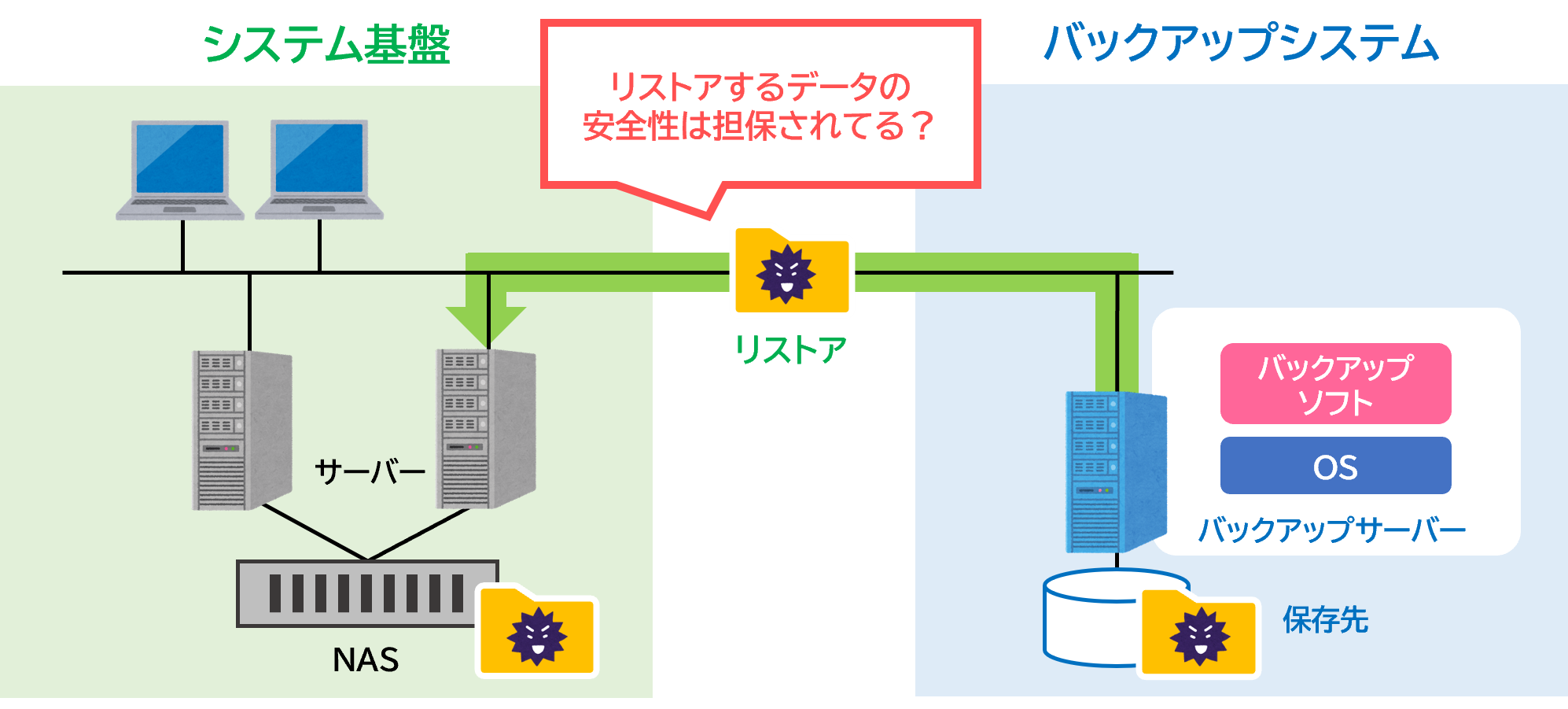

でも、万が一攻撃がなされ、バックアップからデータを戻したいとき、そのバックアップデータも感染していたらどうする?

バックアップデータ自体も、ランサムウェアの脅威から守らなきゃいけない

ってことですね!

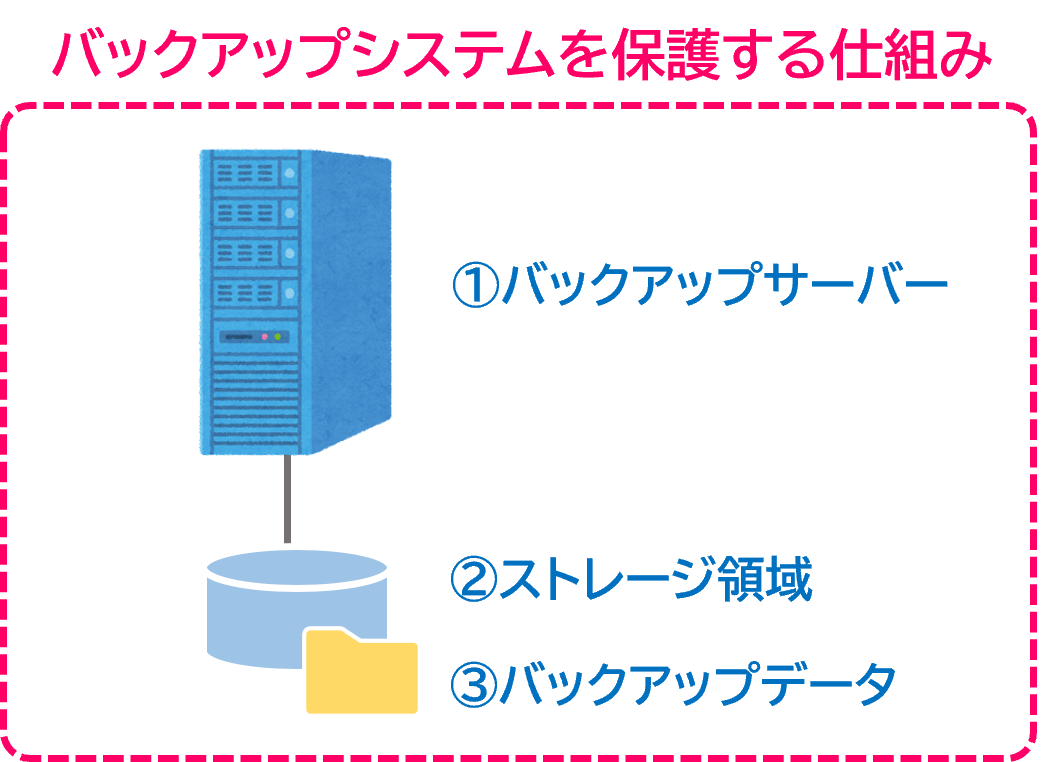

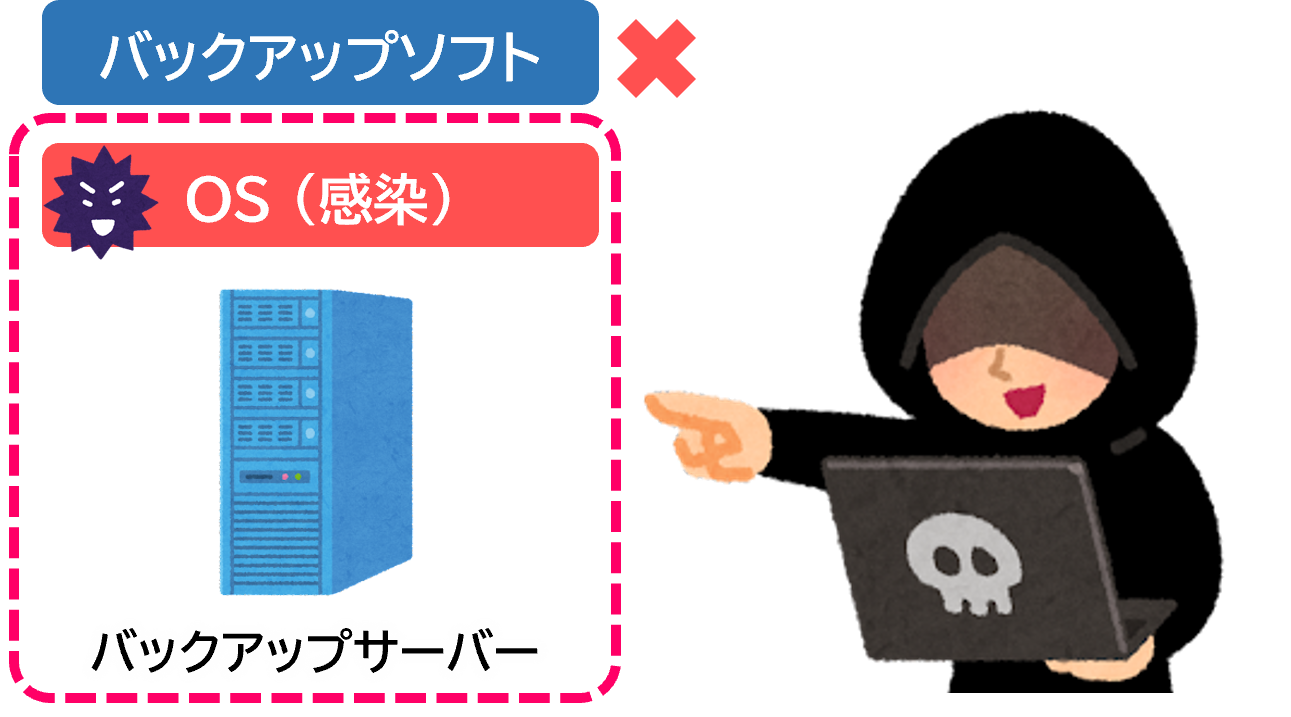

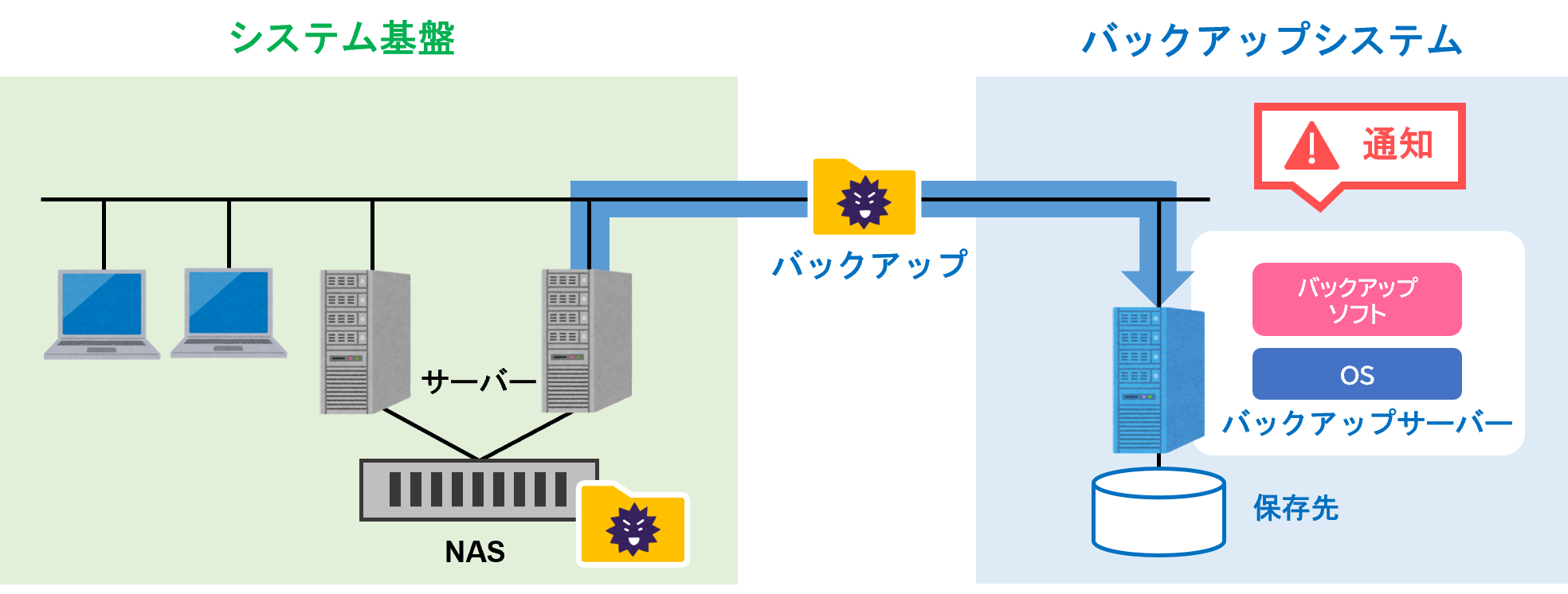

バックアップデータも攻撃対象!必要なのは、バックアップシステムを保護する仕組み

ただそれだけじゃないぞ!ストレージ領域やバックアップデータそのものを守ることはもはや当たり前で、それは攻撃者も同じ認識じゃ。

そのため、最近ではバックアップサーバー自体が狙われるケースも少なくない。

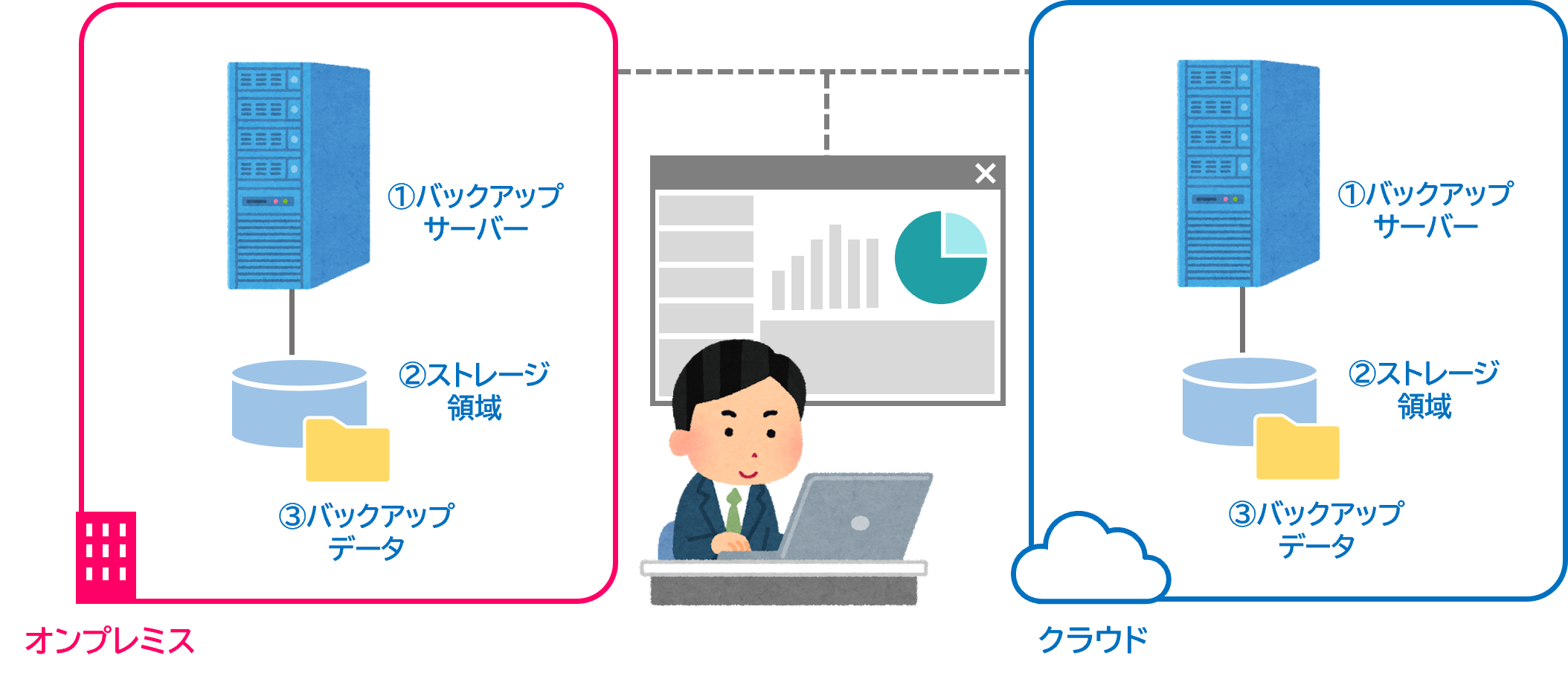

今や可能な限りの防御をしたうえで、ストレージ領域、バックアップデータ、バックアップサーバー自体の3点の保護も含めて、ランサムウェア感染前にどう対策しておくかを考えなければならん。

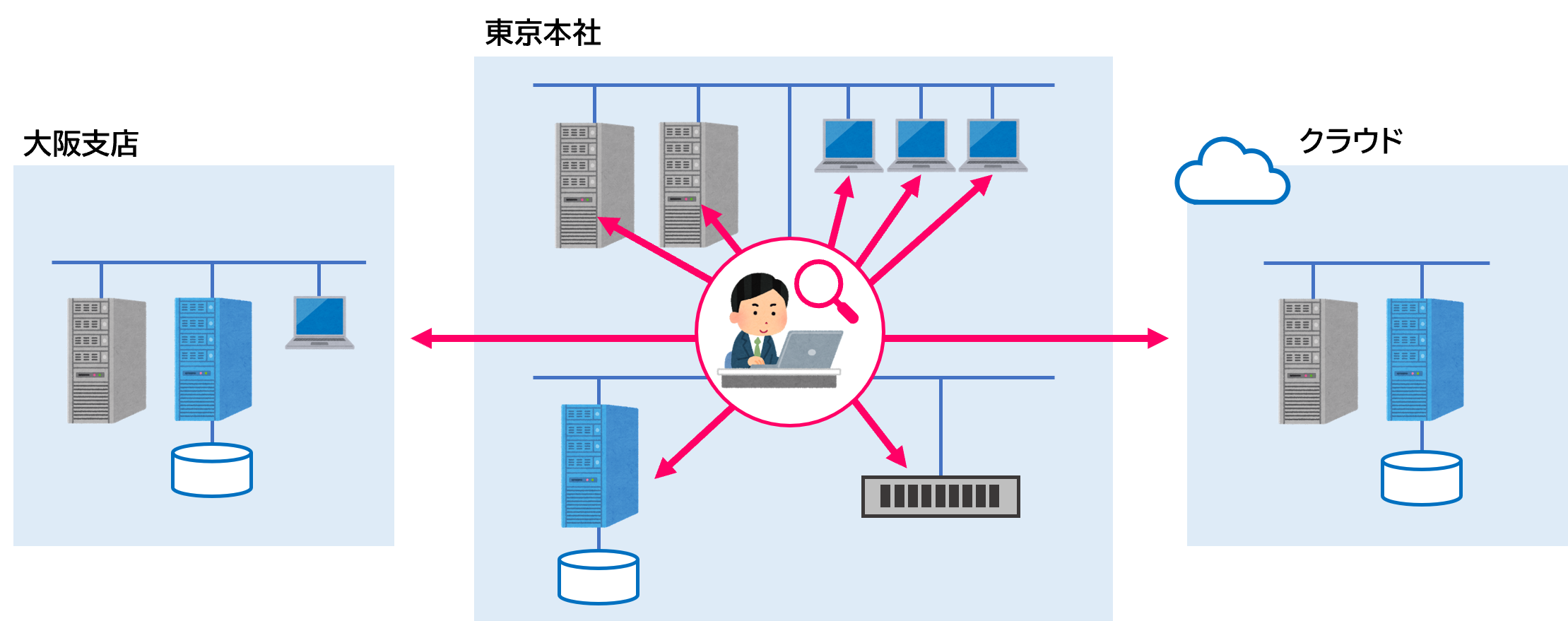

セキュリティはもちろん、管理の面から見たときにも、オンプレミス・クラウド両方の対策が単一コンソールでできるかも重要じゃな。

考えることが多そうですね…

脅威が迫ろうと、この基本的な考え方があれば大丈夫じゃ。

バックアップツールを導入する前に

なんとなくわかってきました!

バックアップデータも守れるようなバックアップソフトを導入すればいいということですね!

ソフトウェアの機能に頼り過ぎてはいかん。データを守るだけではなく、バックアップという “システムそのもの” をどう守るかを考えるんじゃ。

まず最初にやってほしい!お金をかけずにできる侵入防止対策

ここからは導入するうえで何を重視すべきかを教えよう。

その前に、 『お金を十分にかけなくても、できる対策はたくさんある』 ということをまずは知ってほしい。バックアップサーバーで今すぐ取り組めることといえば、どんな内容が考えられるかのう?

考え方としては、あながち間違ってないぞ。

要するに、攻撃者側(ランサムウェア)に “見つからない” ようにすればいいんじゃ。

もう少し極端に言い換えると、ログイン画面やSSHのコンソール画面が、管理者以外に見える設定ではダメ、ということじゃ。

たとえば以下のような設定が考えられるな。

今すぐできる侵入防止対策

- ネットワークからバックアップに対して必要なポートのみ解放、指定のIPアドレスのみ許可

- TCP 443などのwell knownポートを利用しない

- バックアップの設定ファイルを、簡単に想定できないフォルダに保管かつ、監視しやすい環境に置く

- 例) 『設定フォルダ』 という名前の場所には置かない - ホスト名も、バックアップサーバーと一目でわかるような名前にしない

- 例) 『XYZ backup server』 など - 検索表示されないよう、バックアップサーバーはDNSやADに登録しない

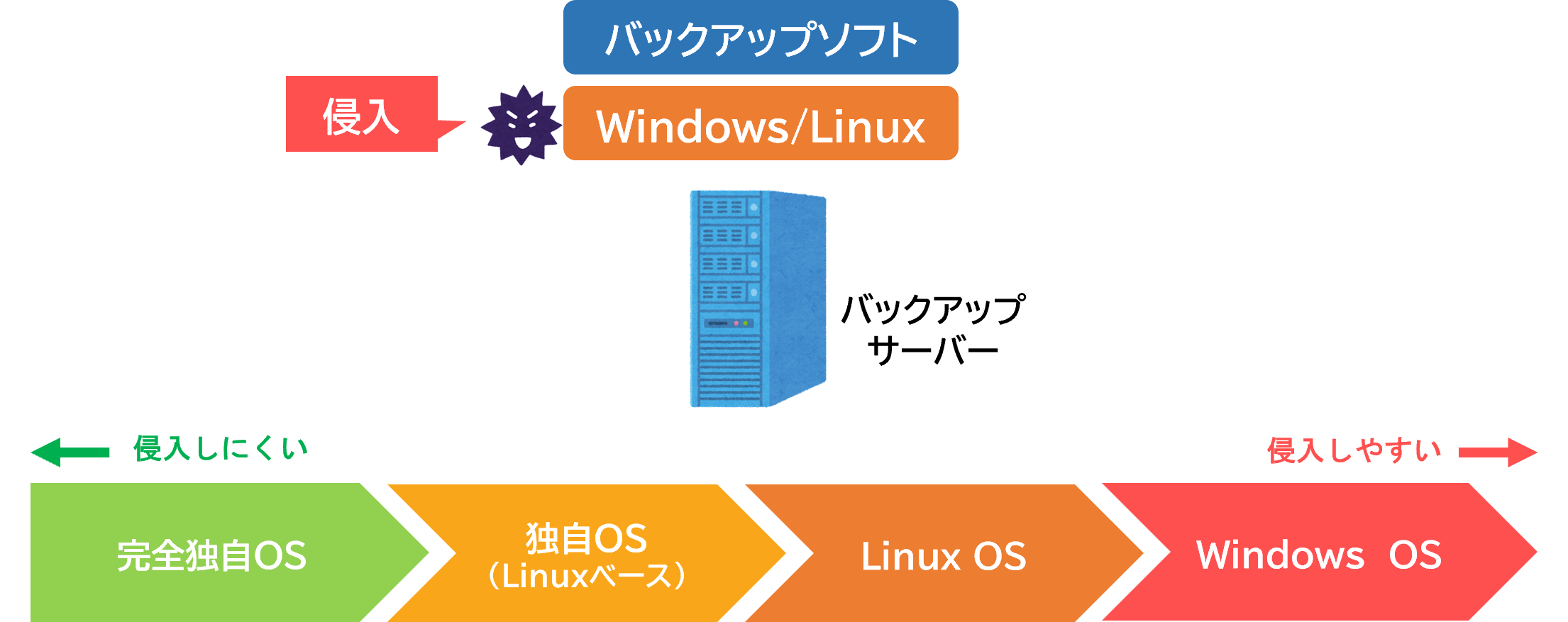

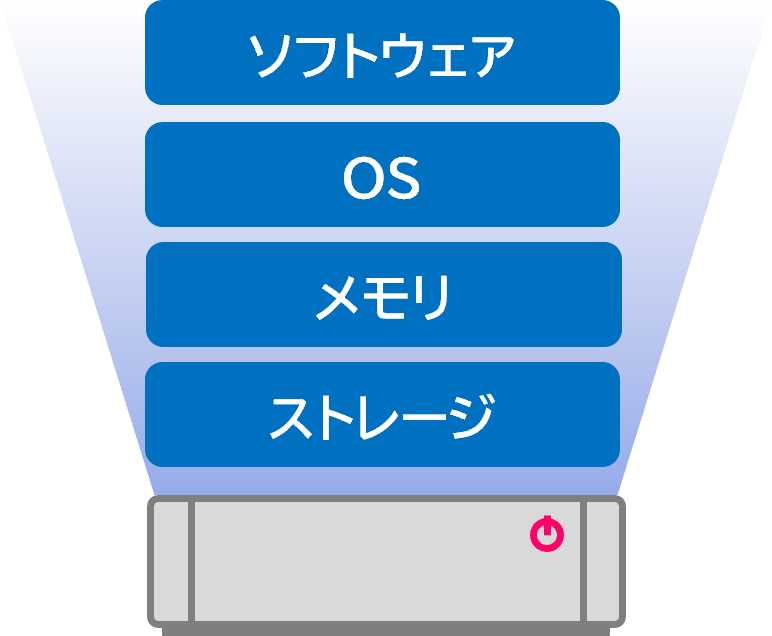

侵入しやすい/侵入しにくいOS

また、バックアップサーバーのOSにおける対策も重要じゃ。ランサムウェアは、OSレイヤーで侵入してくることがほとんどだからのう。Windowsなのか、Linuxなのか、あるいは自社開発なのか。OSがWindowsやLinuxだと、シェア率の高さ的にもかなり狙われやすく、それだけで危険な状態と思ったほうがよい。

また、自社開発と謳いつつも、カーネルはLinuxをそのまま利用している場合も多数あるため、注意が必要じゃ。

なんでOSまで考慮に入れる必要があるんですか?

よーく考えてみてくれたまえ。OSレベルでサーバーが乗っ取られてしまうと、そのうえで動作するバックアップソフト側がどんなに頑張っても、OSのadmin権限が奪われバックアップソフトを制御されてしまうため意味がなくなってしまう。

バックアップのスタートラインに立てたくらいじゃな。

製品選定ポイント① データ保護&防御機能

やっぱり気になるのは、“どうやって製品を選べばいいのか” ってことですよね。ベンダーも製品も、数えきれないくらい増えていますし…

選定ポイントがあるから安心するとよい。

ということで、選定ポイントその①は 『データ保護&防御機能』じゃ。

データ保護の観点でいえば、たとえば守くんならどんな機能が欲しいかのう?

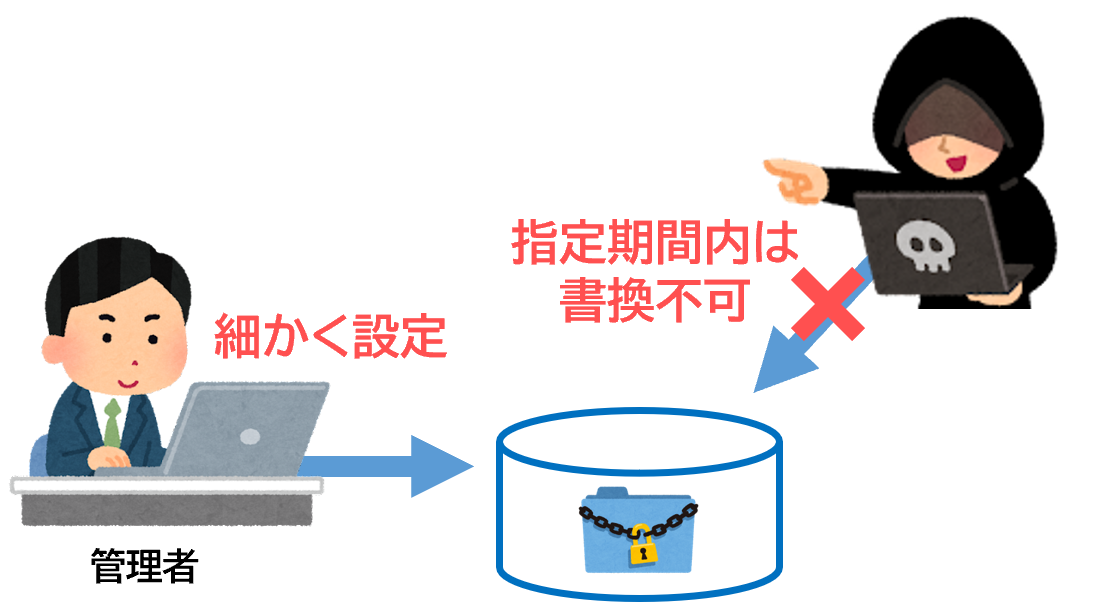

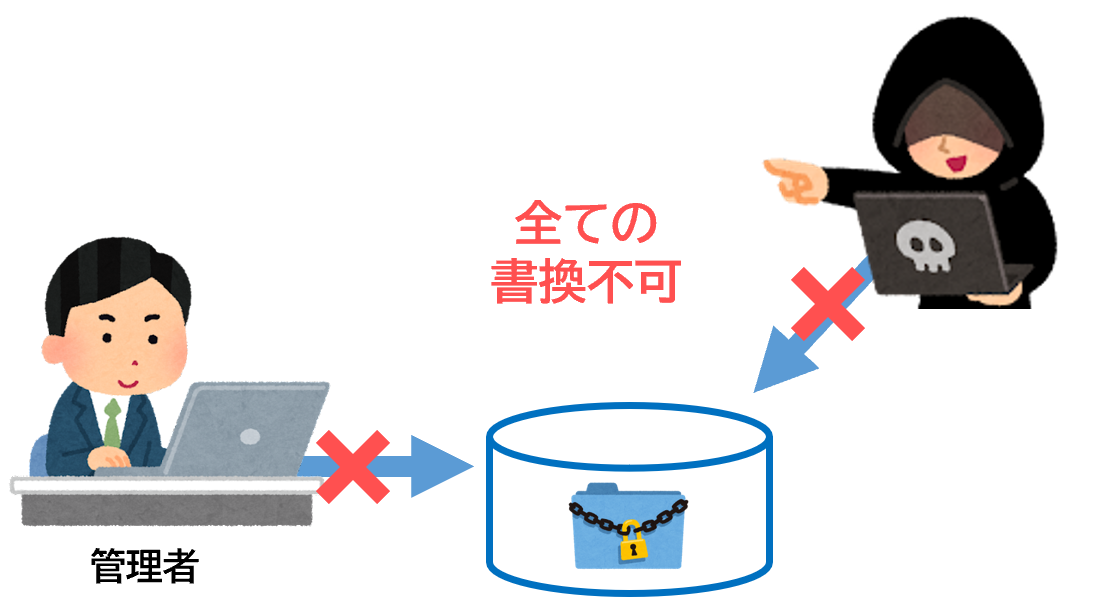

書き換え不可にするイミュータブルバックアップ機能

まさにそれを実現するのが、イミュータブルバックアップ機能じゃな。

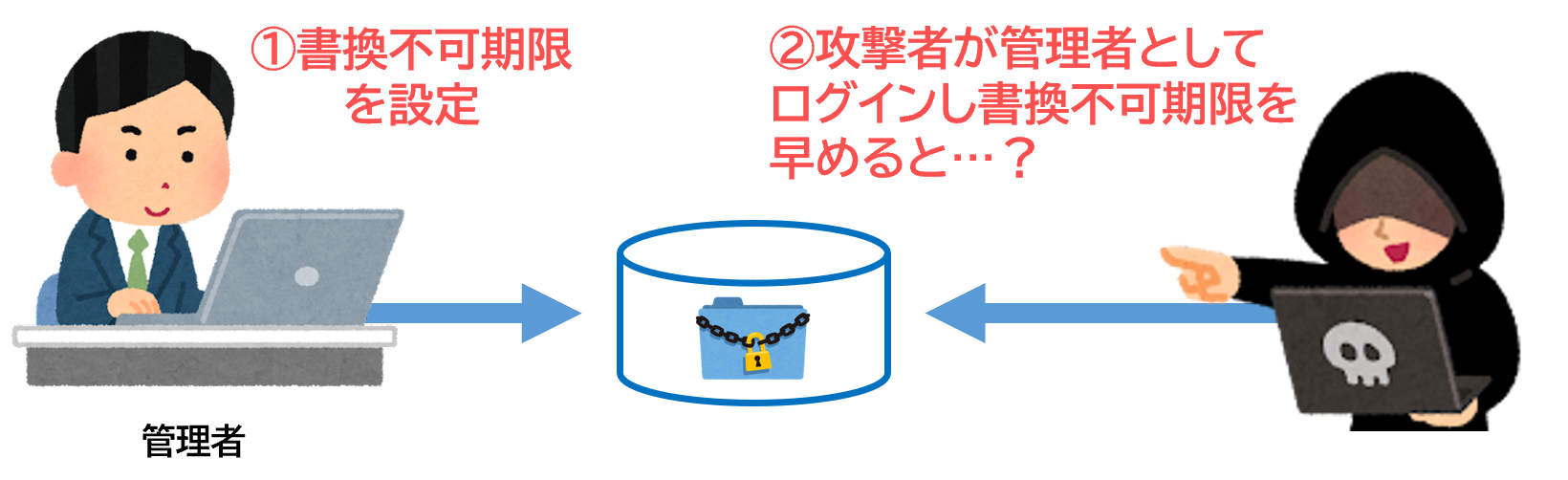

イミュータブルバックアップとはつまり、『書き換え不可能なバックアップ』を実現する機能じゃ。いかなる変更もできなくなる。管理者が書き換え不可期間を設定できるものから、管理者ですら書き換えできないような製品もあるぞ。

管理者が書き換え不可期間を設定できる製品

管理者ですら書き換えできないような製品

*⑵WORM…Write Once Read Manyの略。書き込みは一回のみ、読み込みは何回でも可能とすること。

イミュータブルバックアップ機能があればもう安心ですね。

データ保護の世界に100%はあり得ないのじゃ。先ほど、設定した日数は管理者ですら触れないと言ったが、管理者がバックアップファイルを期限切れに指定することで、設定した日数を早めることも可能な場合もある。これを悪意のある管理者や攻撃者が利用すれば、それもまたイミュータブルではなくなるだろう。

たしかにそのとおりだ。そんな機能まであるんですね。たしかに便利な機能だけど、使いようによっては…ってことか。

「当社はイミュータブルで書き換え不可だから大丈夫!」 と謳っているベンダーがあっても、それを鵜呑みにするのは好ましくない。自社の独自テストを行って、自分たちだけの観点からイミュータブルだと自称している可能性もある。

だれが評価しているかも大事で、サードパーティの外部セキュリティ評価やテストなどの第三者機関の評価を以て、初めてイミュータブルバックアップと言える。それも完璧ではないがのう。

さまざまな機能を活用して、限りなく100%に近づけることで、ランサムウェアに対して“威嚇”するんじゃ。99.99999999…%の防御率を誇るデータより、99%の防御率を謳っているデータのほうが狙いやすいじゃろう?

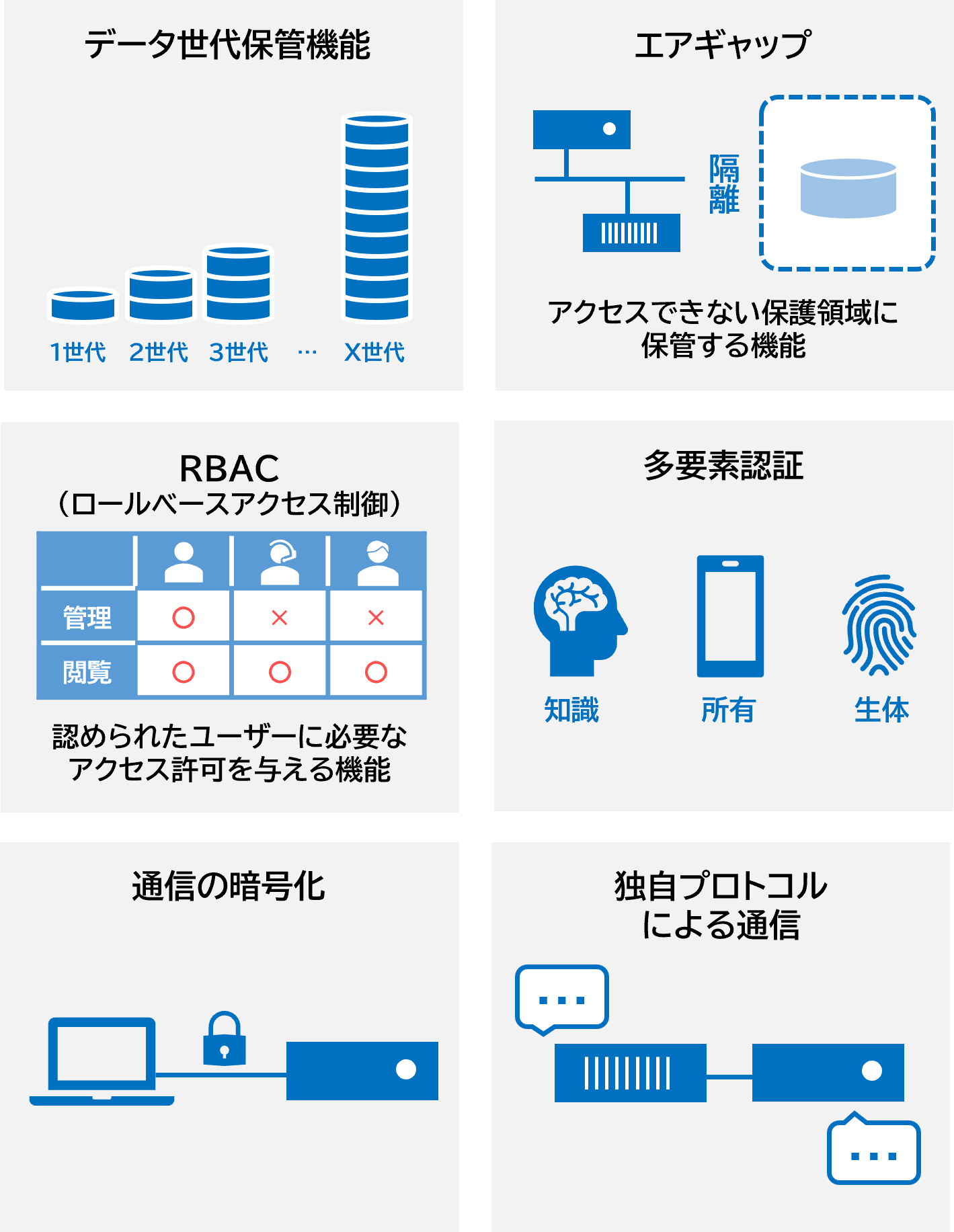

データ保護機能/防御機能

たとえば、以下の機能を複数持っているのが望ましい。

データ保護機能

防御機能

これらの機能ひとつとっても、たとえば『何世代までデータを保管できるか』 、 『ランサムウェアに対する防御だけなのか、さまざまなマルウェアにも対応できるのか』 などまでチェックすべきということですね。

ちなみに世代保管でいえば、世代数無制限のバックアップソフトもあるぞ。

バックアップソフト自体がこれらの機能を備えてなくとも、サードパーティと連携することでその機能を擁すればよしとするユーザーもいるじゃろう。それは、自分たちの計画に沿っているかどうかで判断すべきじゃな。

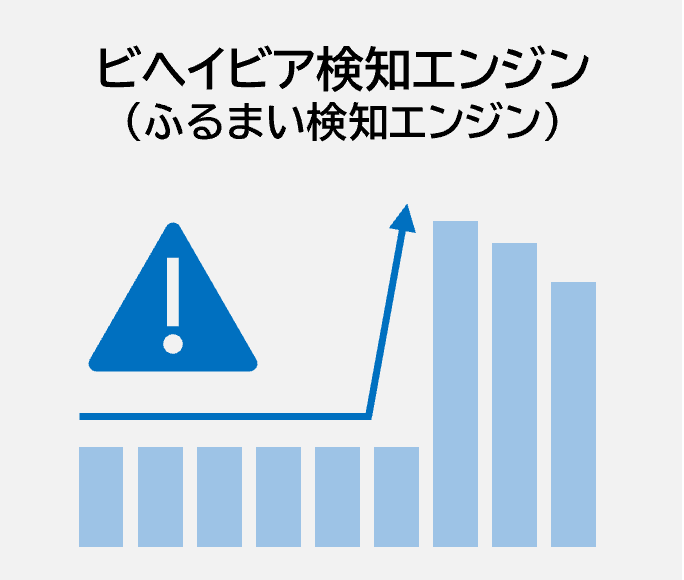

製品選定ポイント② 検知機能

検知機能でまず見てほしいのが、『その製品がランサムウェアの侵入をどうやって検知するのか』ということじゃ。

たとえば、AI(人工知能)やML(機械学習)アルゴリズムを利用して、異常なアクティビティそのもの、あるいは閾値を超えそうなふるまいを予測検知してくれるものがある。

すべての攻撃の内容が特定されているわけではないですもんね。

ふるまいで「これってもしかしてランサムウェアかも?」って予測判断しなきゃいけないのか…

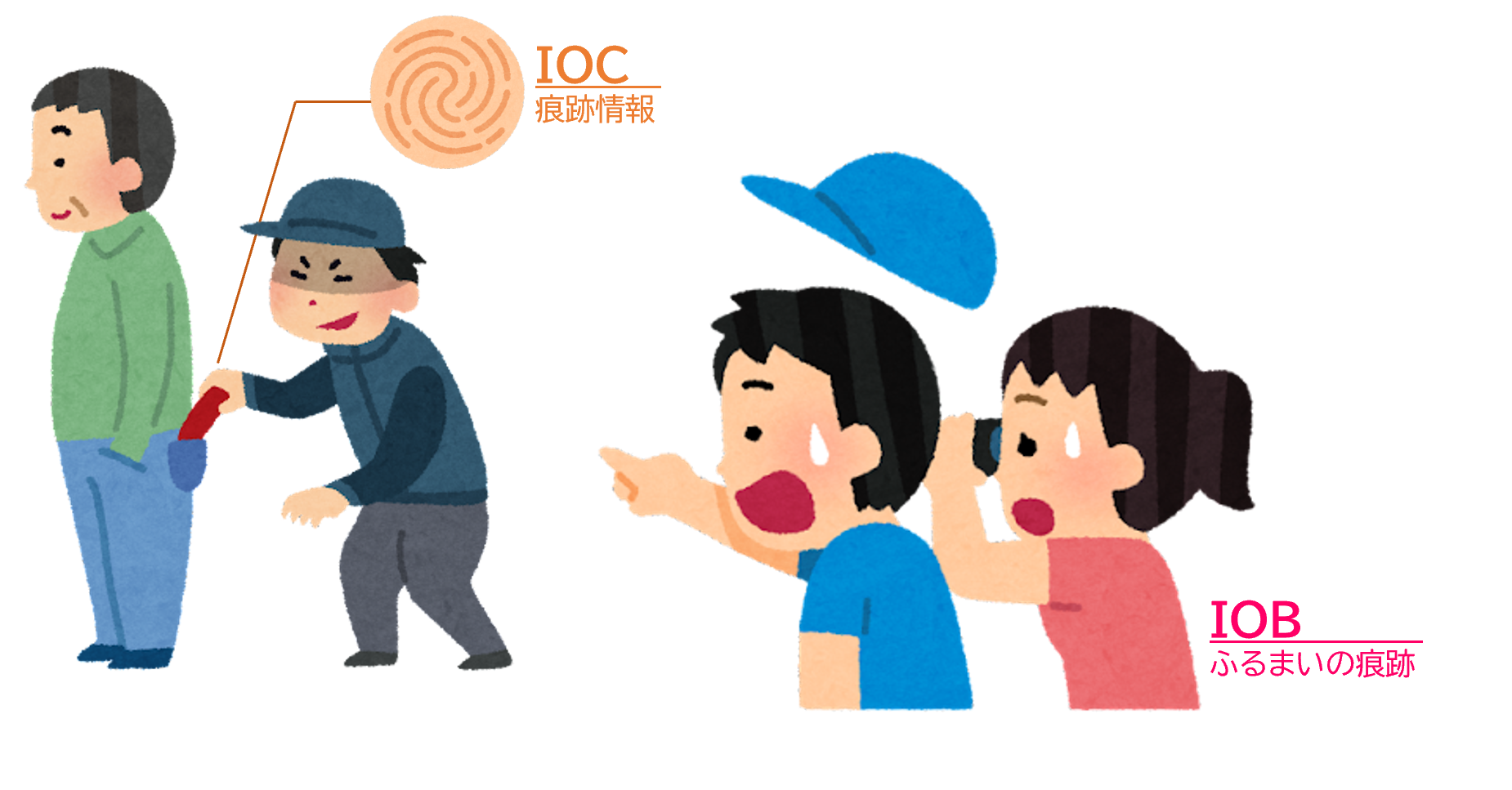

IOC(痕跡情報)とIOB(ふるまいの痕跡)

*⑶IOC… Indicators of Compromiseの略。痕跡情報。

*⑷IOB… Indicators of Behaviorの略。ふるまいの痕跡。

IOBは犯人の目撃情報のようなものですね!

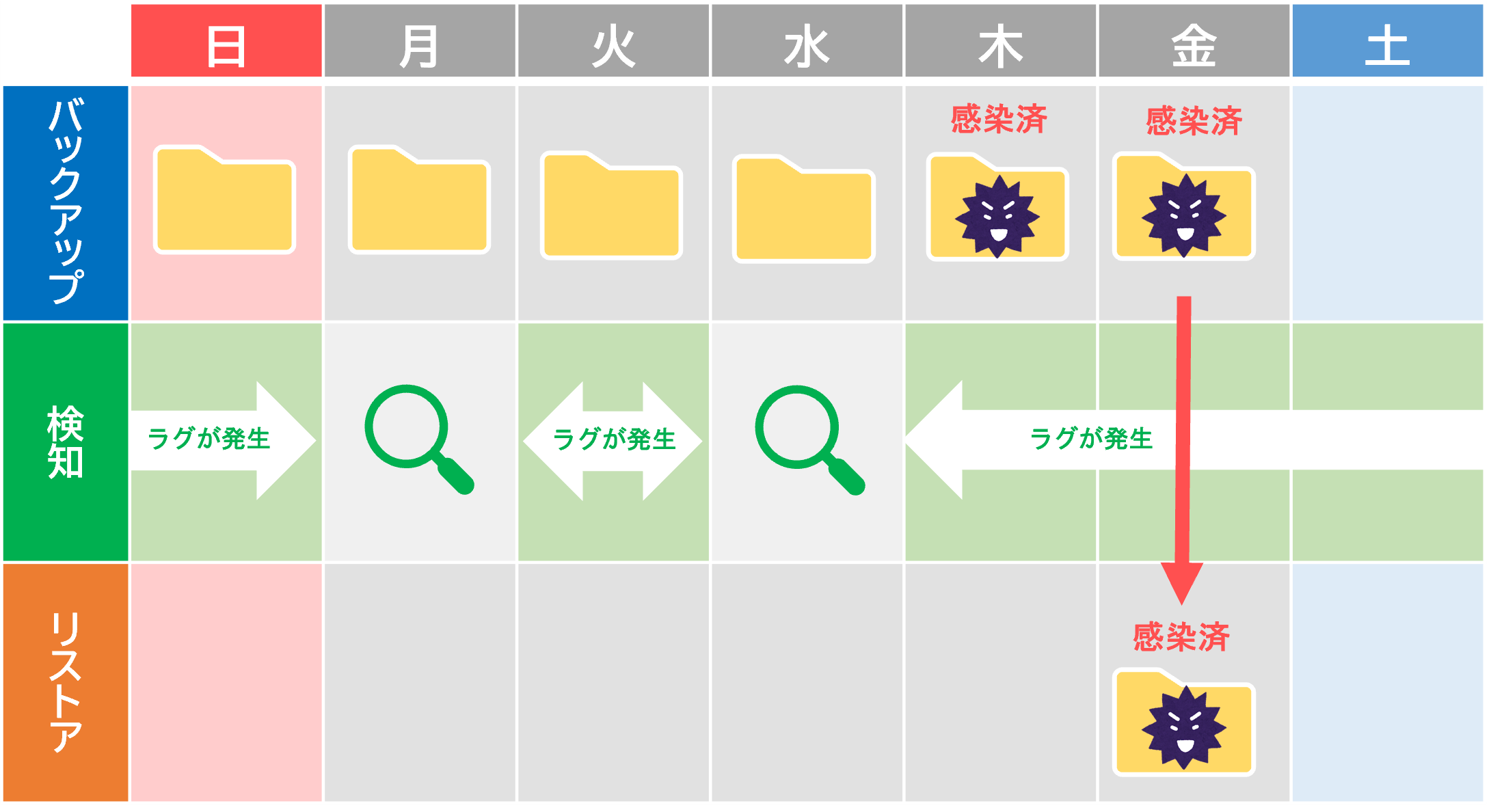

ラグが生じるとヤバい!検知のタイミング

バックアップデータやアーカイブデータを定期的にスキャンするのか、24時間365日監視を続けてくれるのかなども大事なポイントじゃ。

検知タイミングのラグが発生しているときにバックアップデータがランサムウェアに感染してしまい、気づかず感染したデータを復旧させてしまった、なんてこともあり得るからのう。バックアップのタイミングと照らし合わせた検知タイミングが確認できるかも大切じゃ。

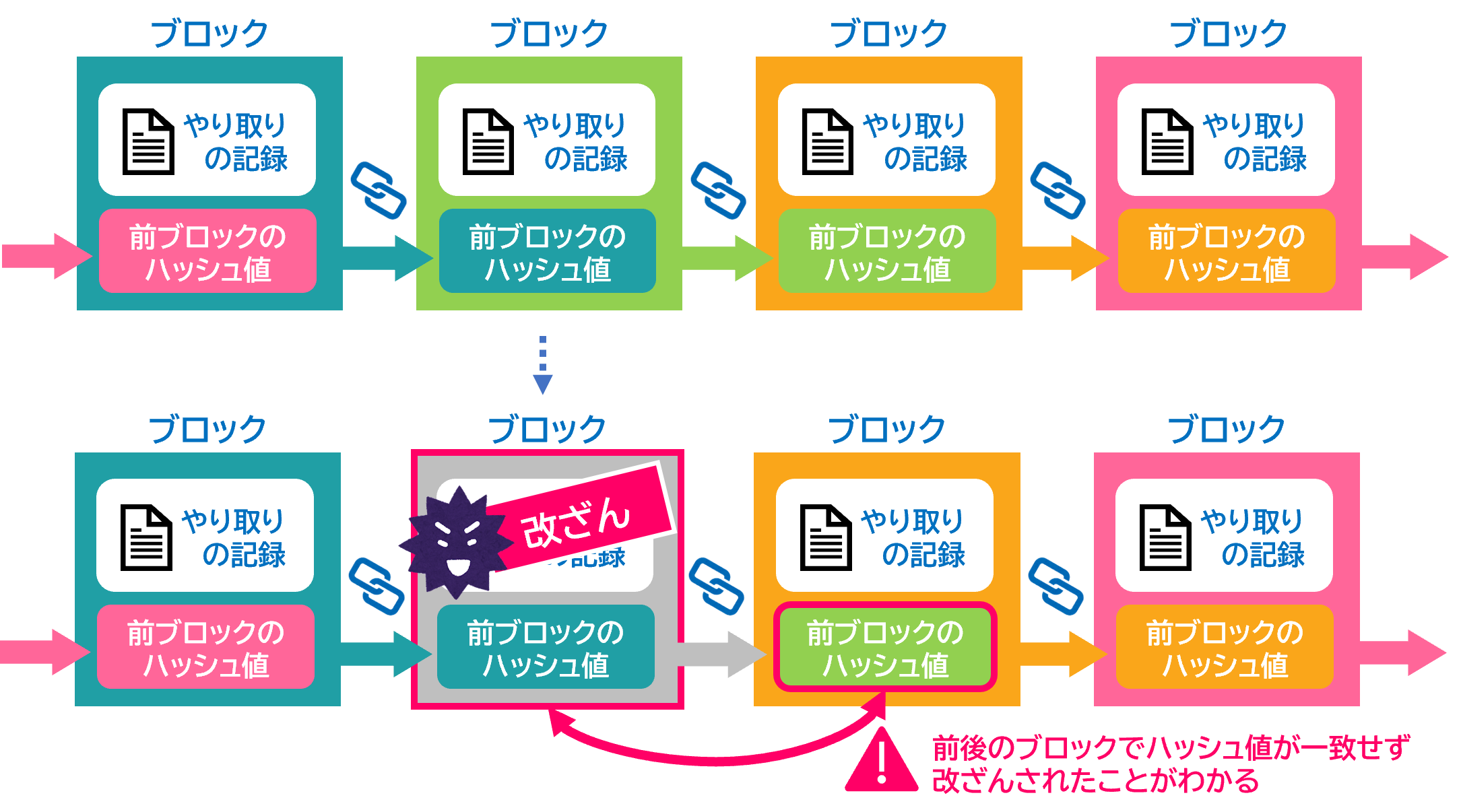

改ざんされてないことを保証するブロックチェーン

そもそも 『このデータは改ざんされていないから大丈夫』 っていう判断は、どうやってされているんでしょうか?

改ざんされていないことを誰がどうやって証明しているかは、実は、証明していないメーカーの製品もある。各メーカー証明の方法はさまざまじゃが “ブロックチェーン” と呼ばれる技術が応用しているメーカーもあるぞ。

ブロックチェーン…?

あまりここで詳しく説明すると長くなるので割愛するが、中央集権型のように管理者がいるわけではなく、ブロック同士が相互にやり取りし合う構造をとっている。

中央集権型システム

管理者がデータを一元的に監視

ブロックチェーンシステム

データを複製し分散、互いを監視させる

仮に1つ前に作られたブロック内のデータを改ざんしようと試みた場合、改ざんしたブロックから計算されるハッシュ値がまったく異なるため、それ以降のすべてのブロックにおけるハッシュ値を変更しなければならない。

そのため事実上改ざんが困難になるというわけじゃ。

わからないことがわかりました!とりあえずブロックチェーンと呼ばれる技術が活用されていたら、改ざん耐性が強いってことですね!

ただし、金融機関などの新たな形として注目され始めておるから、頭の隅に置いておくとよいぞ。

感染通知機能

検知して万が一、ランサムウェア感染の可能性が高いファイルがある場合にはバックアップソフトが管理者に通知してくれるんですか…?

もちろん、多くのソフトには 『通知機能』も備わっている。ただし、通知の“粒度”が選定ポイントとなるじゃろう。

つまり、検知の内容を詳しく教えてくれるかどうかが大切というわけじゃが、なぜそれが重要かは、先ほども言ったとおりじゃな?

ですね?

あくまで感染後のバックアップ対策としては、被害をどれだけ小さく抑えられるかがすべてじゃ。通知の中身が、ただ感染の有無を知らせるだけなのか、グラフなどで可視化された状況をUIから簡単に特定のファイルを見つけられるかで勝負は決まる。

もしそのファイルが感染しているとしたら、だれが、いつどのファイルから感染したのか、そのファイルはすでに隔離済みなのか、具体的に把握できると対応の “初速” も変わり、対応範囲も具体的になる。通知機能を軽く見てはいかんぞ。

そしてやっぱり検知機能も、サードパーティと連携できるかも要チェック項目ですよね?

ユーザーもさまざまなサードパーティ製品を利用しているので、連携できないとリカバリ時に面倒なことも多いという点は、要注意じゃな。

製品選定ポイント③ データ復旧機能

いよいよデータを戻すというときに、 “どうやってデータを安全に復旧するか” が、製品選定ポイントとなる。

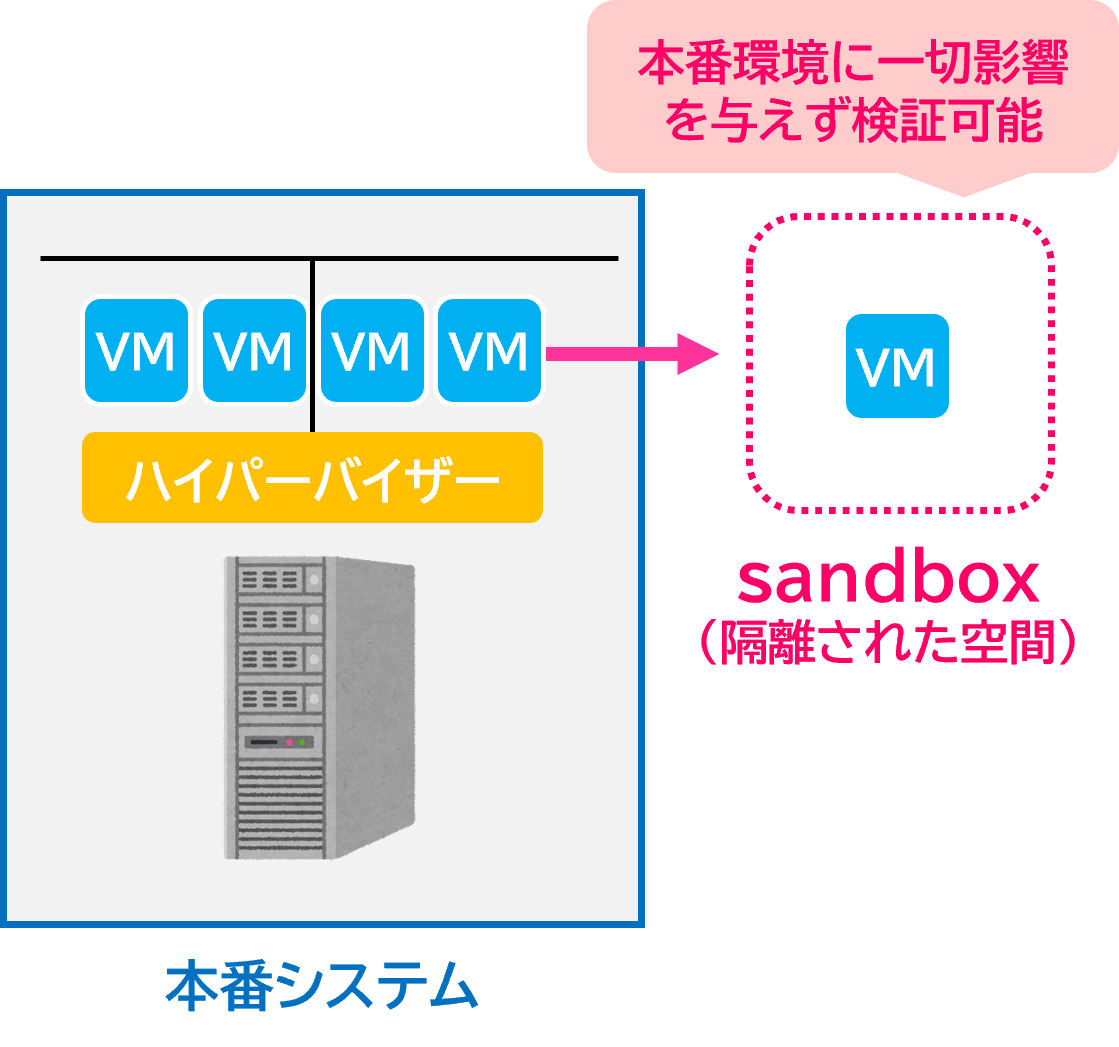

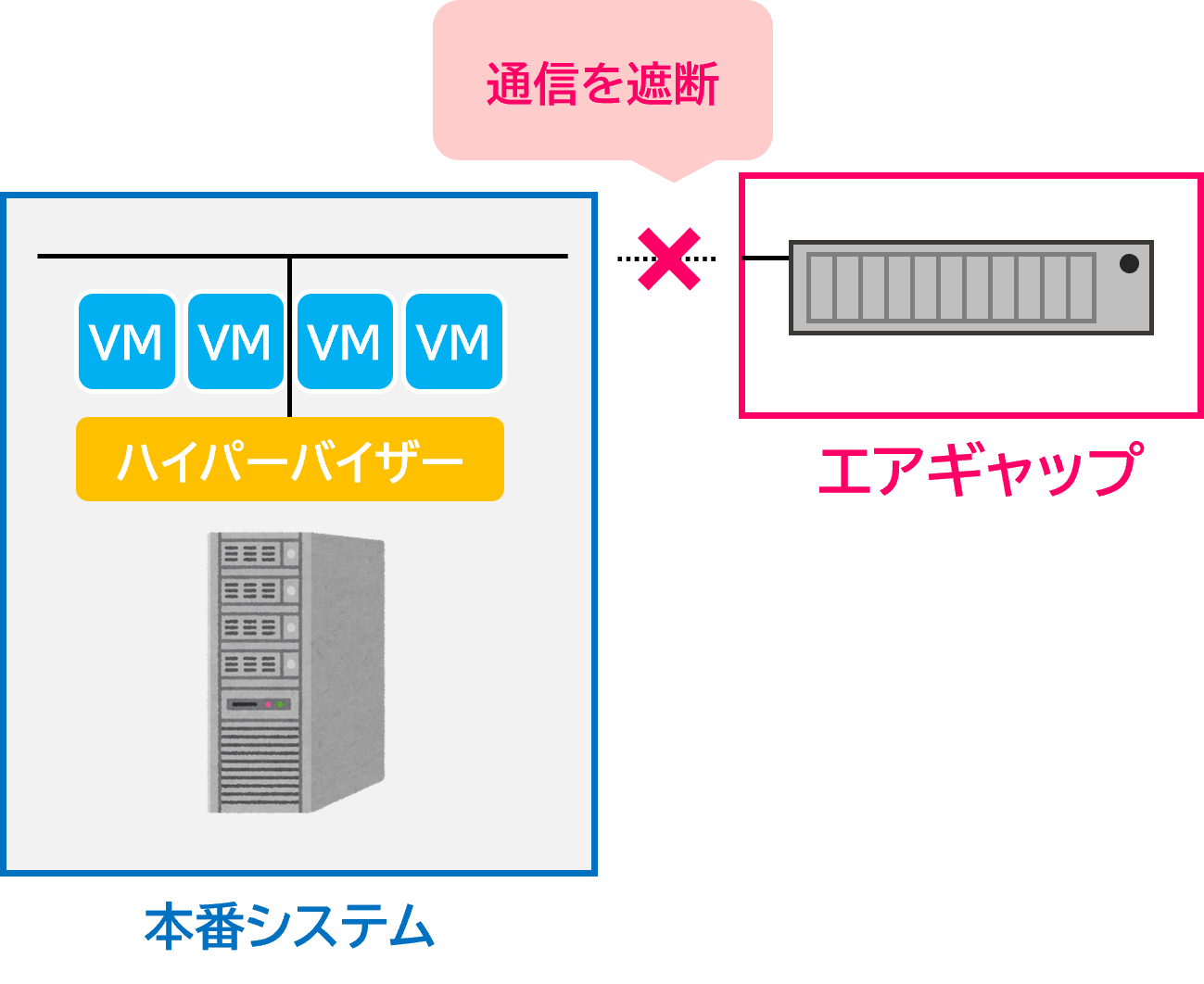

隔離環境を作るサンドボックス(sandbox)/エアギャップ

たとえば、サンドボックスやエアギャップのような隔離環境をつくる仕組みを使って、隔離環境内でいったんシステムを起動させ、マルウェアを取り除いてからリストアするなんて機能があるぞ。

サンドボックス(sandbox)

ユーザーが通常利用する領域から隔離/保護された空間のこと。

実行されるプログラムは保護された領域に入り、ほかのプログラムやデータなどを操作できない状態にされて動作するため、本番システムに影響が及ばないようになっている。

エアギャップ

ケーブルや無線を用いた通信機能を通じてインターネットなど外部と通じていない状態を指す。

システムの利便性は下がるが、攻撃者が外部から接触する機会を物理的に断つことができ、安全性を高めることができる。

これなら怪しい挙動をする未知の脅威があっても、とりあえず隔離環境内で実行させてみることができますね。

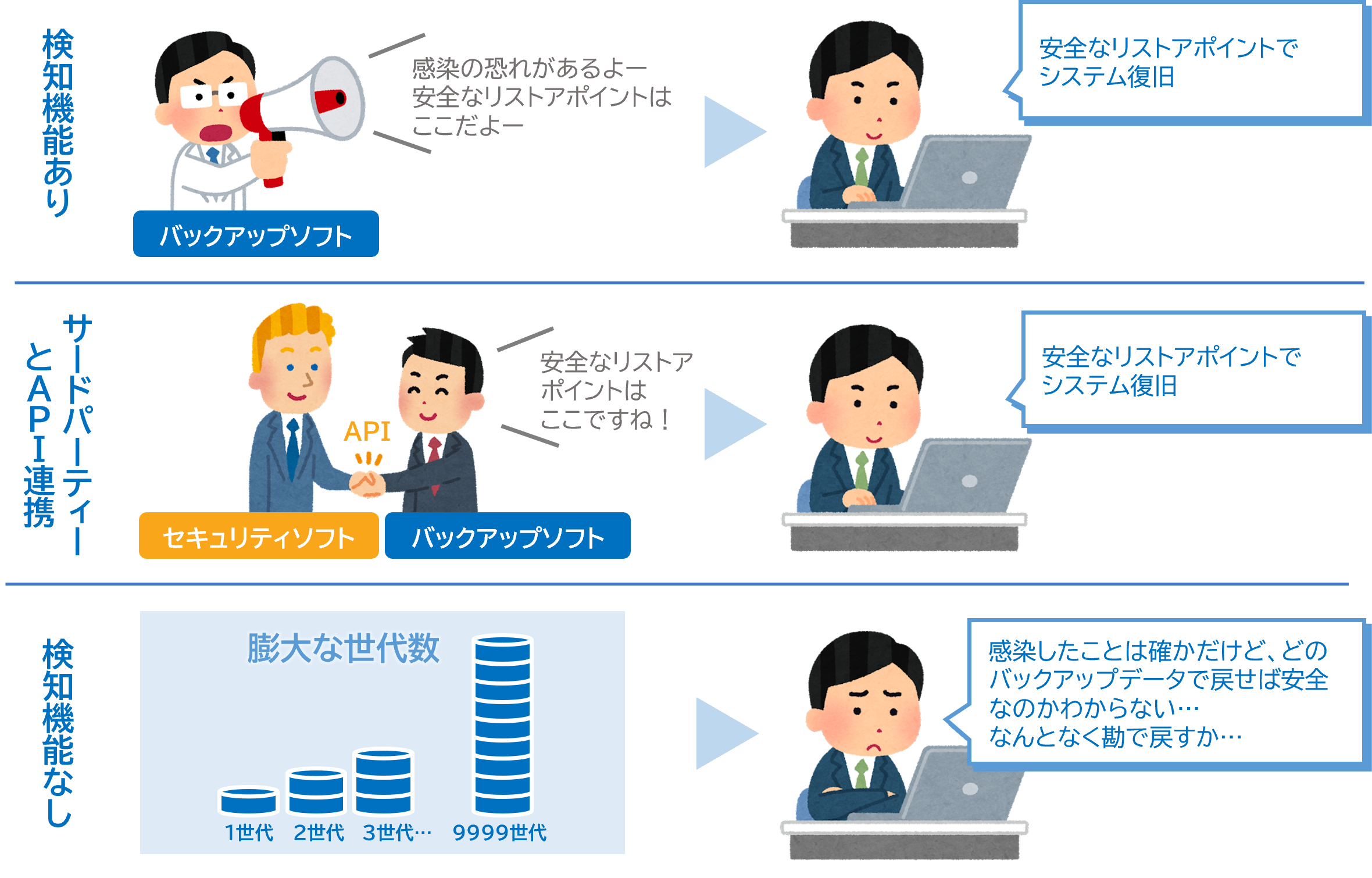

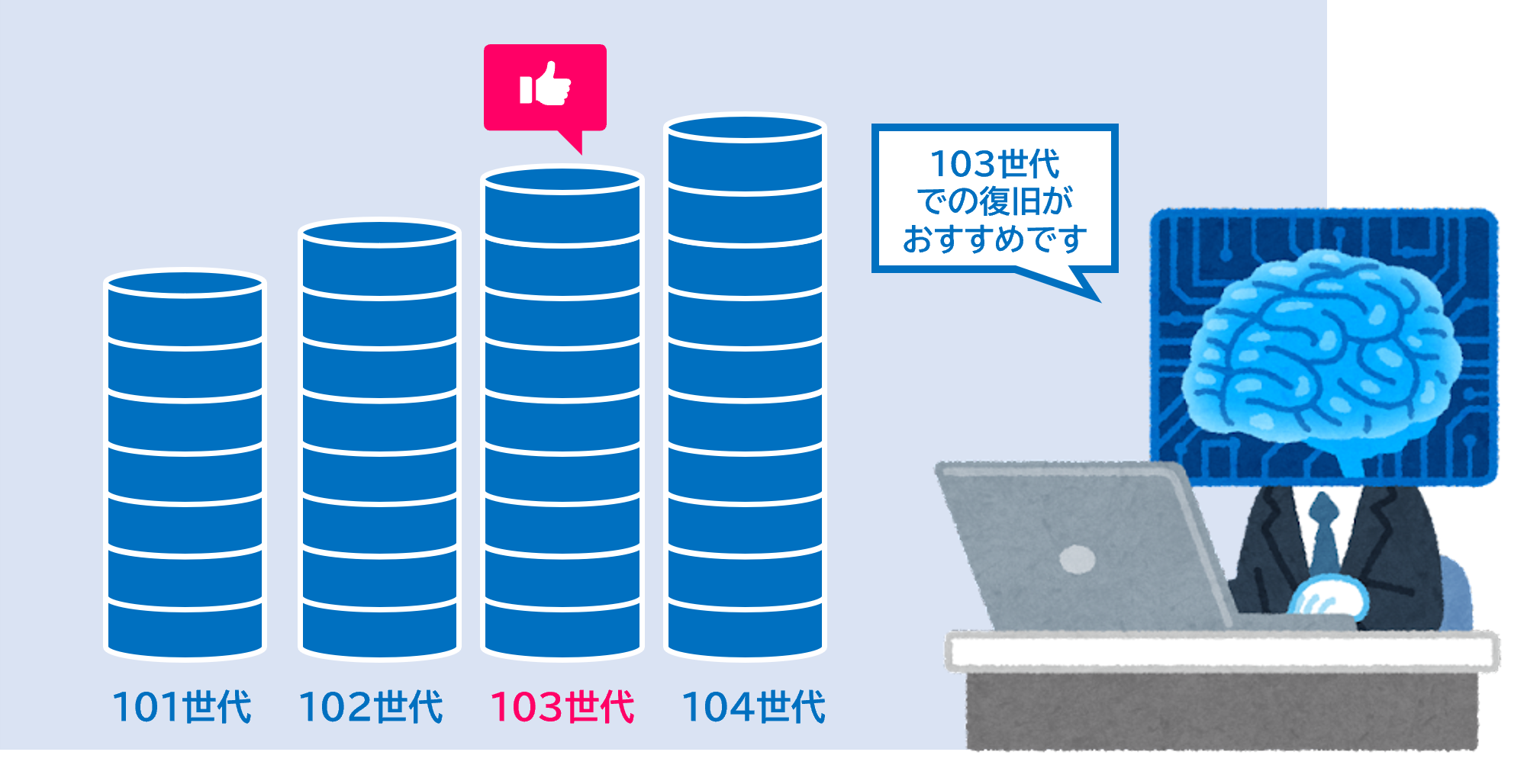

安全な復旧ポイントをお知らせ!レコメンド機能

これらを駆使して、確実にデータを戻せるようにしなければならん。

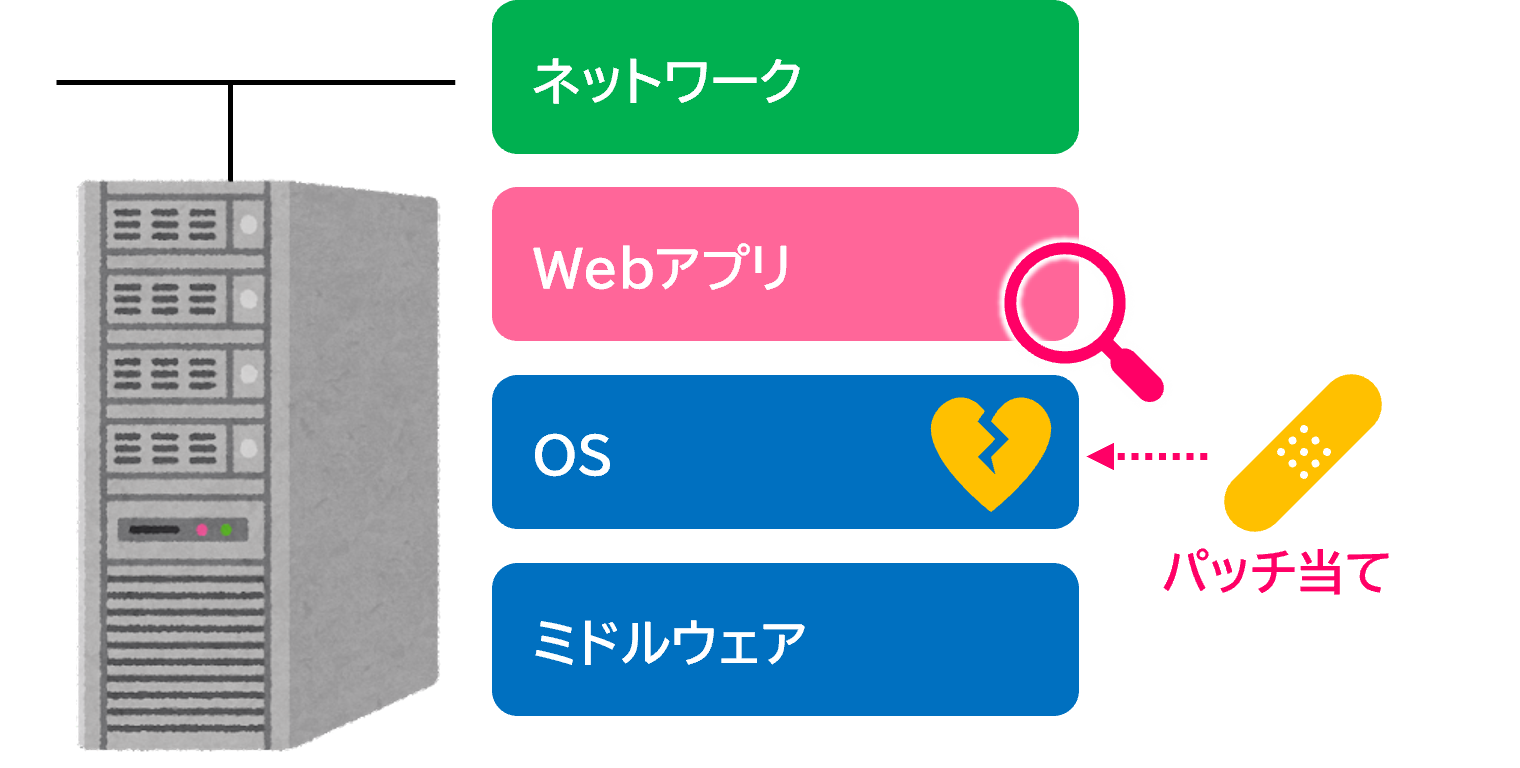

脆弱性診断&パッチ管理/レポート機能

脆弱性診断&パッチ管理

Webアプリケーション、OS、ミドルウェア、ネットワークに潜むセキュリティ上の弱点・問題点・欠陥を診断し、適切なパッチを管理します。

レポート機能

日々のバックアップデータの増加量をレポート化して分析できるように。 通常とは異なる動きが検知された場合は管理者に連絡する通知機能を備えたメーカーも。

全環境で早期発見・対処ができなければ、結局感染が広がってしまうからのう。

近年では、ポリシーベースやスケジュールに従って自動で脆弱性診断やパッチ管理をしてくれるものも多いので、うまく活用するとよいじゃろう。もちろん、サードパーティ系と連携しても問題ない。

復旧範囲(ファイル単位/ボリューム単位/システム単位)も要チェック

“どうやって復旧するか” がポイントになるのは、なんとなくわかりました。

ほかの選定ポイントは、どういったところを考えるべきでしょうか?

ただ、それだけでは不十分といえる。

なぜなら、ランサムウェアはシステム全体を停止させるほどの影響力・感染力を持つためじゃ。

大規模システムであってもリカバリできるかどうか、もっと言えば、それが瞬時に&自動でできるかどうかも見ておく必要がある。

ファイル単位で復旧

ボリューム単位で復旧

システム単位で復旧

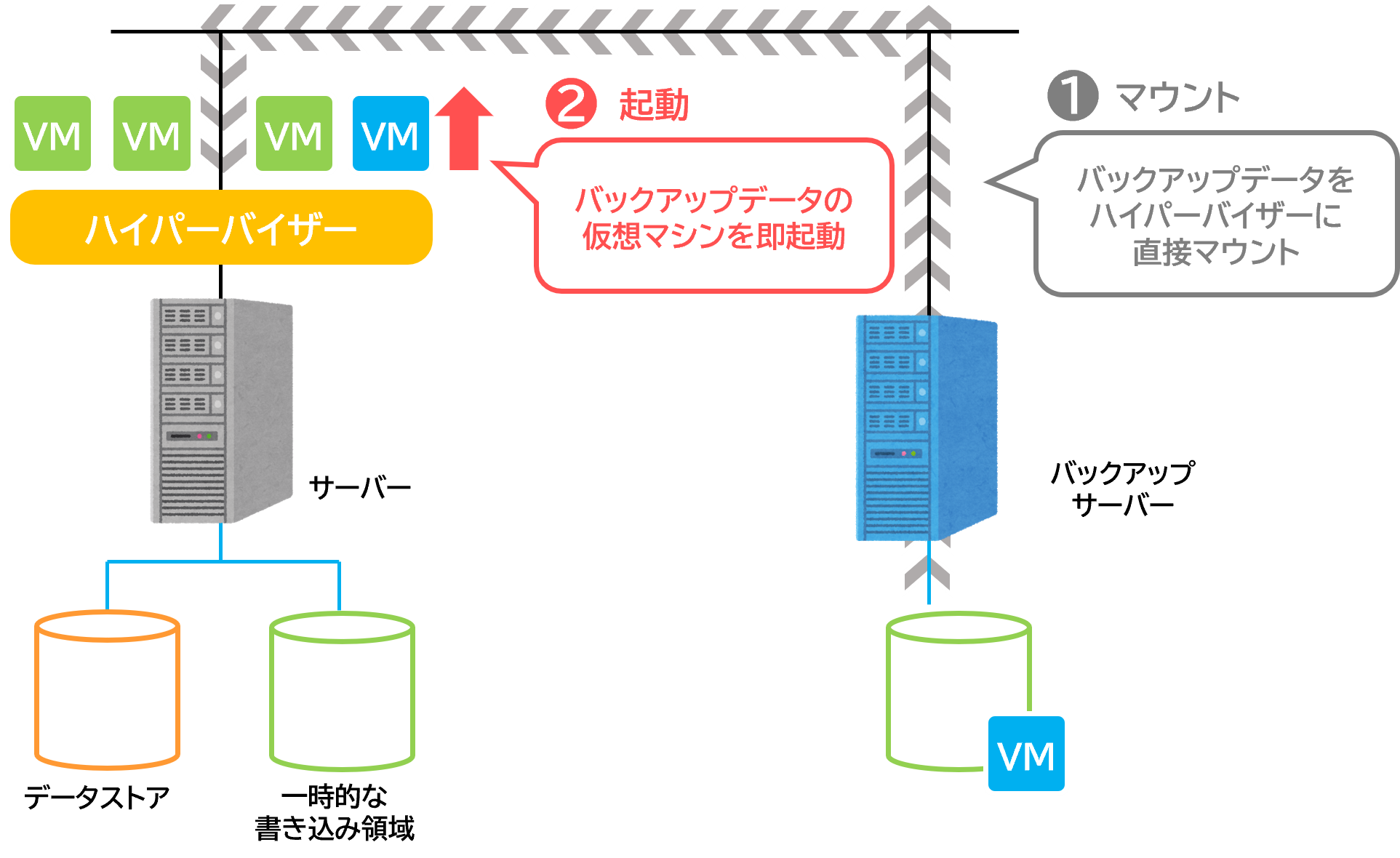

高速でVMを復旧!インスタントリカバリ

見くびらないでくださいよ博士。『インスタントリカバリ』ですよね!直接ハイパーバイザーにマウントして仮想マシンを即座に起動させる機能ですね!

インスタントリカバリ

ちゃんと復習しておるようじゃな。インスタントリカバリについては 『バックアップを最初に学ぶ人が見るサイト!』 (どうやって取ったデータを戻すの?)で詳しく解説しているから、忘れたら読み直しておくように。

ショッピングサイトや金融系システムなど、システムを停止できない環境は数多く存在するが、本番無停止での復旧シナリオ作成や、そのリハーサルができる機能があるかどうかが重要な生命線となる。システム停止の許容時間と照らし合わせながら、見るべきポイントじゃな。

製品選定ポイント④ バックアップデータの保存先

選定ポイント4つ目の 『バックアップデータの保存先』は、どんなところが考えられるかのう?

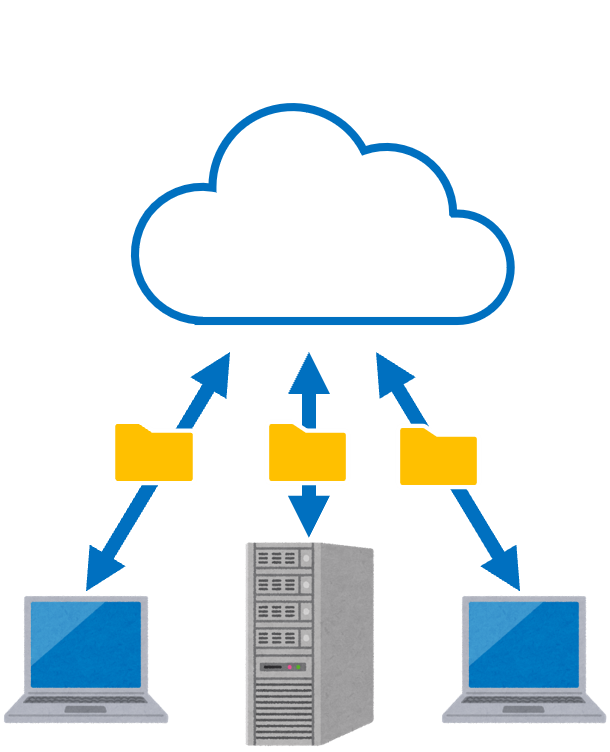

オンプレミス環境内やパブリッククラウドはもちろん、テープなど物理媒体、あるいは専用のSaaSを提供しているベンダーを利用するのも手ですね。

バックアップデータを分散しよう(D2D2T方式)

機能やRTO/RPO、セキュリティやコストなども踏まえて保存先を決定するわけだが、ランサムウェア対策の観点から見れば、媒体を分けられるかどうか、つまりいくつかの保存先候補によってデータを分散できるかどうかがツール選定ポイントとなる。

D2D2T方式のような、2段階バックアップってことですか?

D2D2T方式は、D2D(ディスクバックアップ)方式+D2T(テープバックアップ)方式のいいとこどりみたいなもんじゃな。データをディスクストレージにバックアップしたあと、長期保存すべきデータをさらにテープに保管するという方式じゃ。

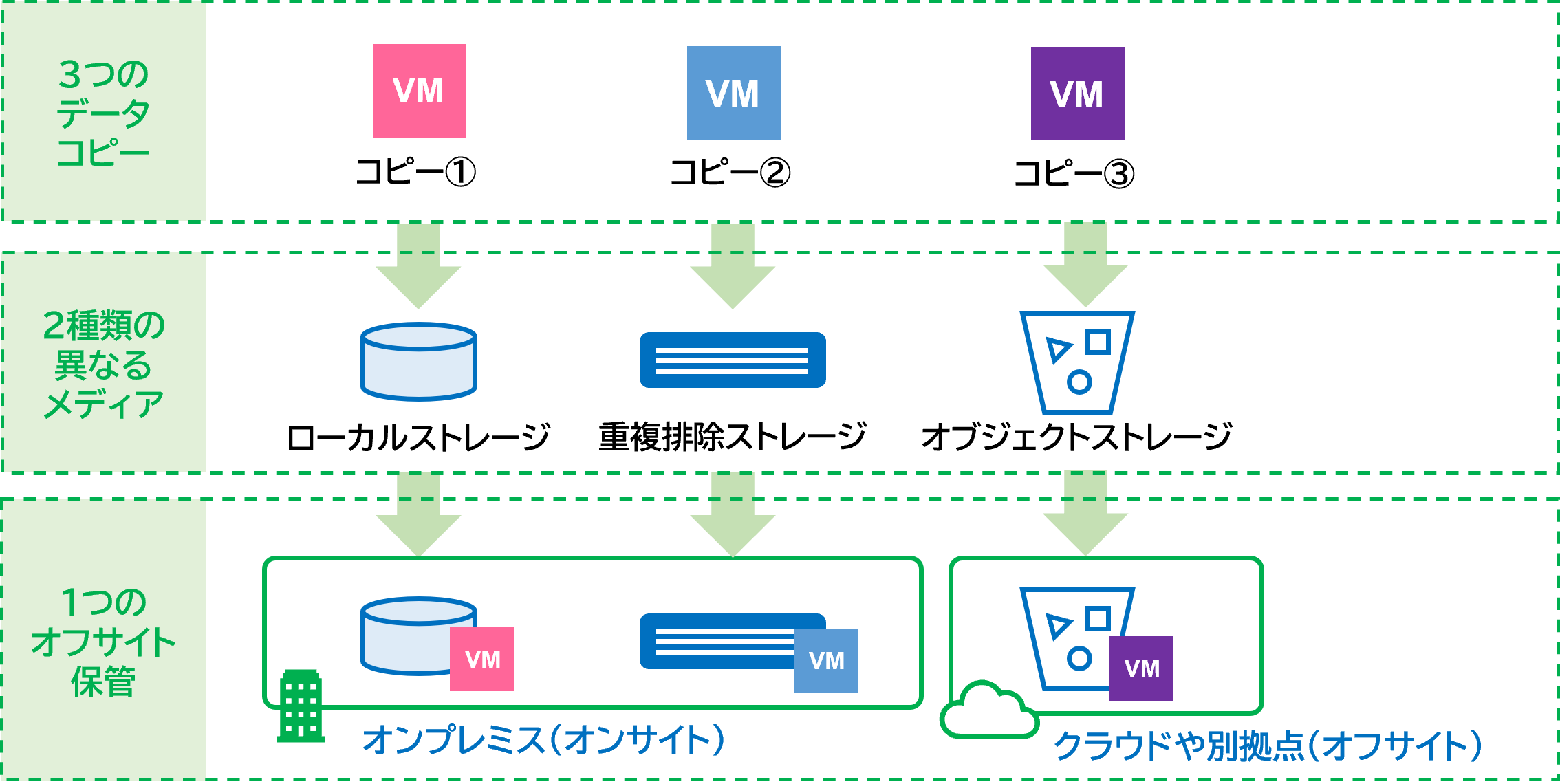

大事なデータを守るための指標 「3‐2‐1ルール」

参考にしたいのが “3-2-1ルール”と呼ばれるものじゃ。

“3つ” のデータコピーを用意したら、バックアップデータは“2つ” の異なるメディアに保存して、かつ少なくとも“1つ” はオフサイト*⑸ に保存し、データを安全に保護しましょうという、推奨ルールのことじゃ。

*⑸オフサイト…離れた場所のこと。クラウドなど。

3-2-1ルール

製品選定ポイント⑤ サポート体制

最後の選定ポイントが、『サポート体制の充実具合』じゃ。

ランサムウェア対策から見たサポート体制でいえば、たとえば、進化する新種ランサムウェアへの対応力が求められる。

どのくらいの頻度で新種への対応ができるのか、単純な技術力が必要じゃな。

先ほど伝えた自社でも検知や通知する機能を有しているか?

もしくはサードパーティー製品とAPI連携に優れているかどうかでも判断できるだろう。 あるいは、公にかつ継続的に情報を発信しているような、ドキュメント・コンテンツ配信力が高いところは、最新情報を常に仕入れているベンダーだと思ってよい。

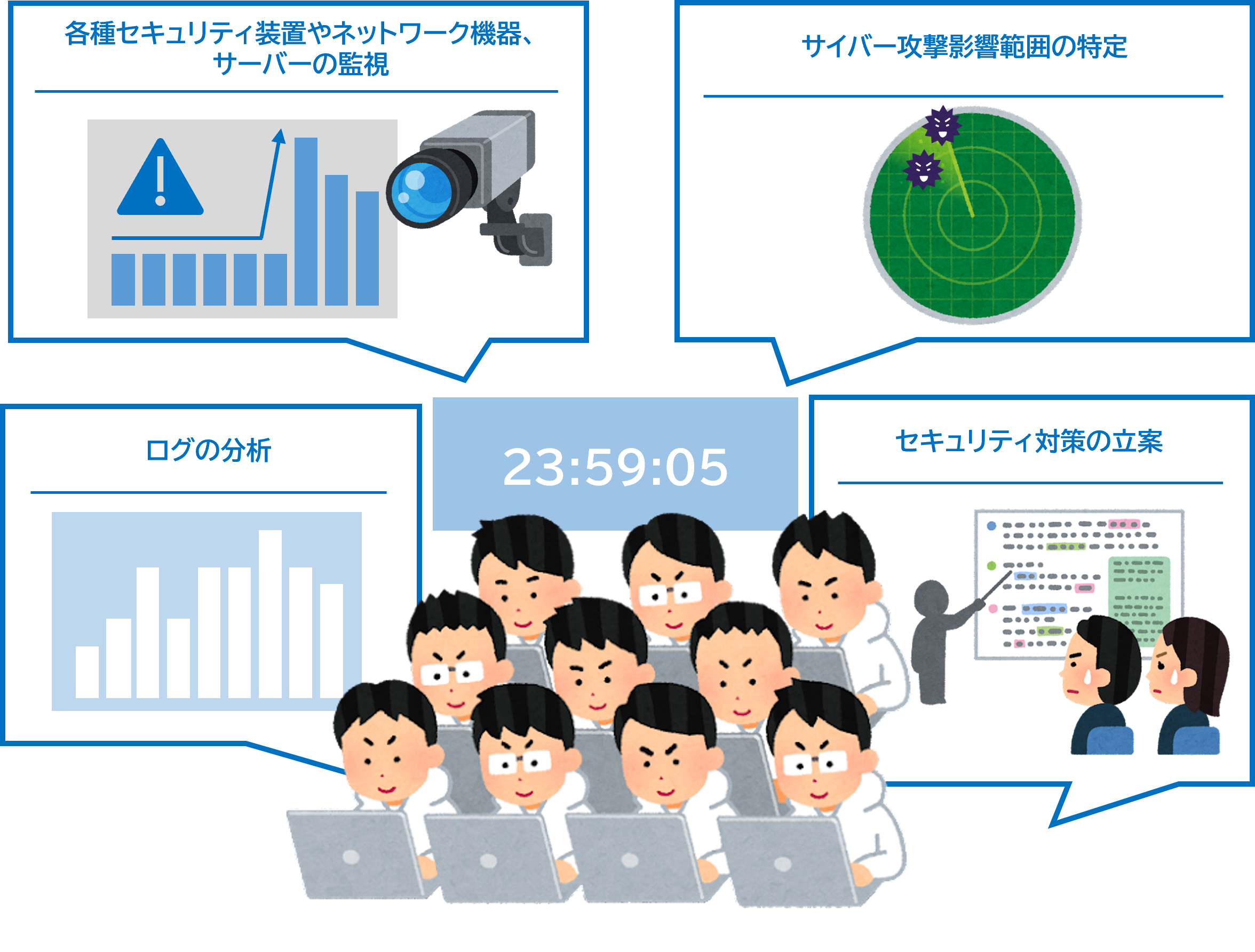

SOC(セキュリティ・オペレーション・センター)

そこもまたサポート体制の手厚さを判断する材料のひとつじゃな。

また、SOC機能があるかも見ておくとよい。

簡単にいえば、24時間365日休むことなく、あらゆるサイバーアタックの検出や分析・対応をしてくれる機能、あるいはそれに特化した専門組織のことじゃ。

SOCをベンダーとして提供しているメーカーもあるぞ。

SOC(セキュリティ・オペレーション・センター)

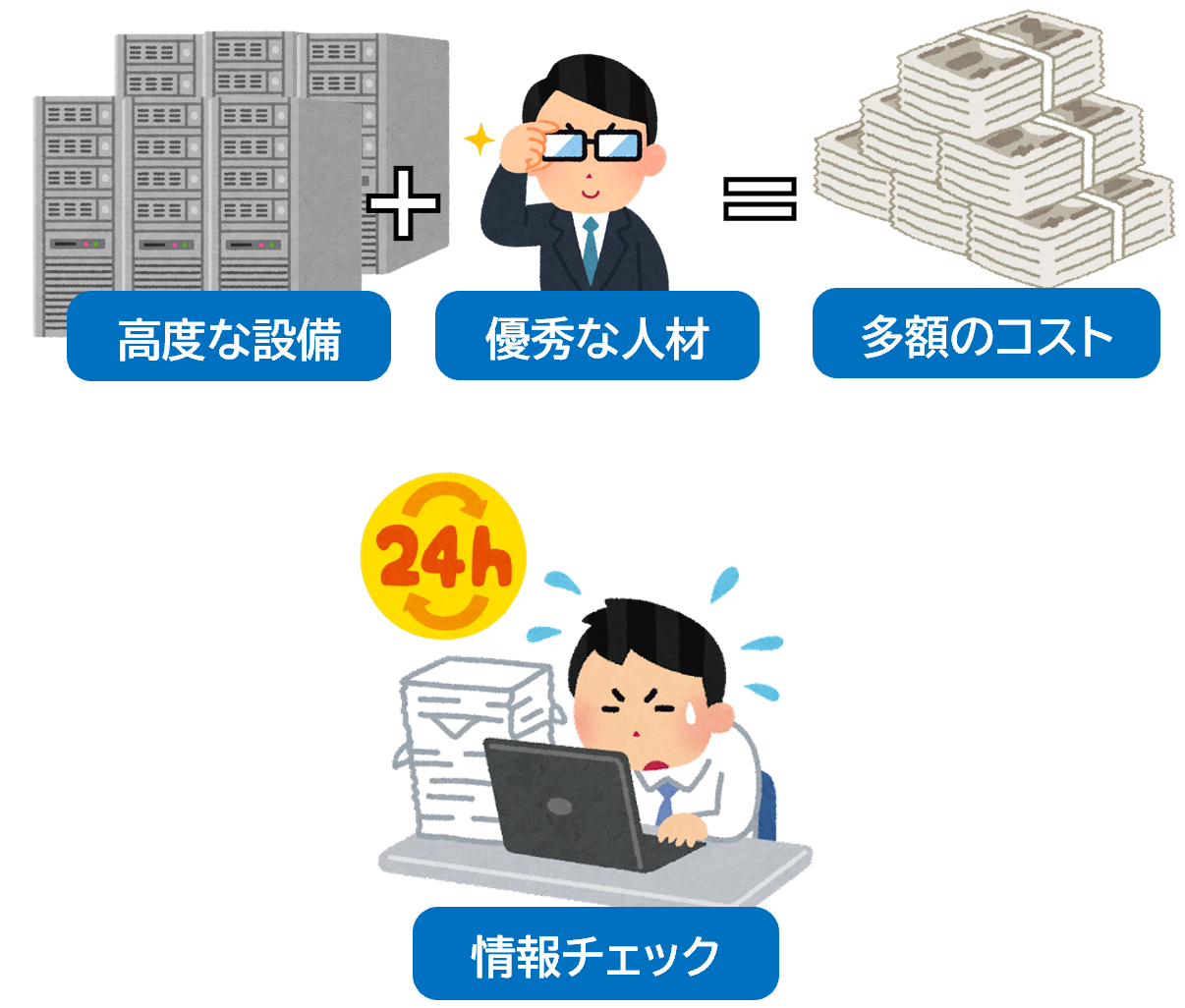

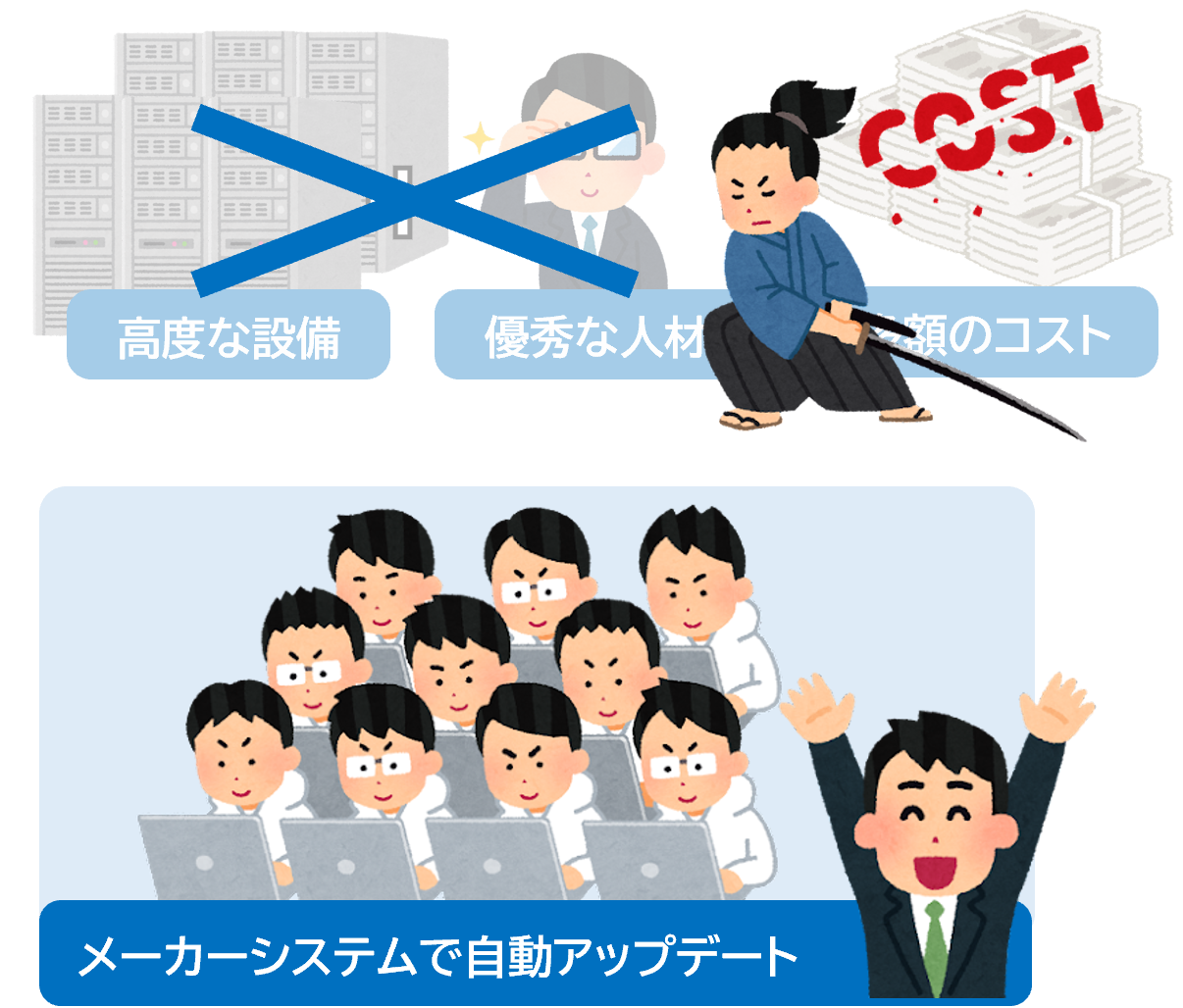

SOCを提供しているメーカーであれば、システム経由でSOC機能を自動アップデートできるので、かかるコストを軽減しつつ、高いセキュリティ能力でバックアップ対策が打てるというわけじゃ。

自社で導入するSOC

メーカー提供のSOC

コストを抑えるために…あなたの企業に最適なライセンス体系は?

パーペチュアルライセンスなのか、サブスクリプションなのか、あるいはSMB向けなど、独自のライセンス体系を用意しているのかはチェックすべきところじゃな。

もちろん言うまでもなく、自社に見合ったコストで運用しなければならないからのう。メーカーによっては、海外でランサムウェア補償プログラムなどを提供しているところもあるぞ。

一番大事なのは「確実に安全なポイントまで戻せること」

ランサムウェアに万が一感染したからといって、ただ単にデータを戻せばいいものではない。

さまざまな機能や、ときにはサードパーティツールと連携して、確実にかつ安全なポイントまで戻さなければならない。そのためにできることを考えるのが大切じゃ。

バックアップソフトだけじゃない!

SaaS型のバックアップサービスやバックアップアプライアンス

SaaSで提供されるバックアップサービスやアプライアンスを利用するのもまたひとつの手じゃ。もはやランサムウェア被害は他人事ではないからのう。

ぜひバックアップの観点からも、ランサムウェア対策を検討してほしいものじゃ。

SaaS提供のバックアップサービス

アプライアンス

守くんとバックアップ博士の会話は参考になりましたか?

今やバックアップシステムにもランサムウェア対策が必要な時代です。

「感染率が低い製品を選びたいが、各社機能比較が難しい」「あまり予算がないが、最低限でも対策できる製品を選びたい」という方は、ぜひネットワールドまでご相談ください。エンドユーザー様に最適な製品をご提案するお手伝いをさせていただきます。

- TOP

- Lv.3_バックアップをもっと学ぶ人が読む記事