ランサムウェアの脅威にお困りではありませんか?

もはや“従来のバックアップ”では、ランサム感染から復旧できない

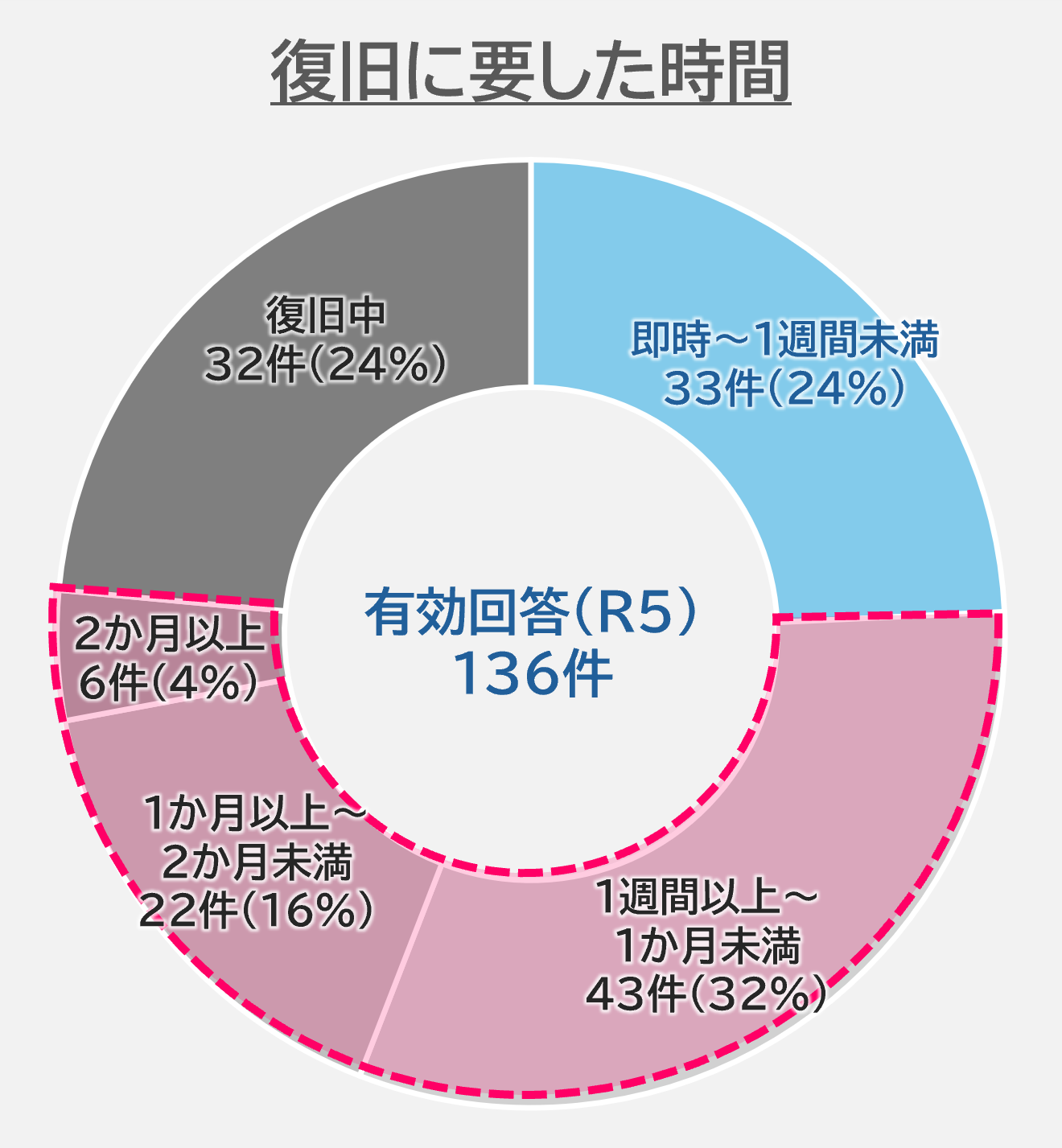

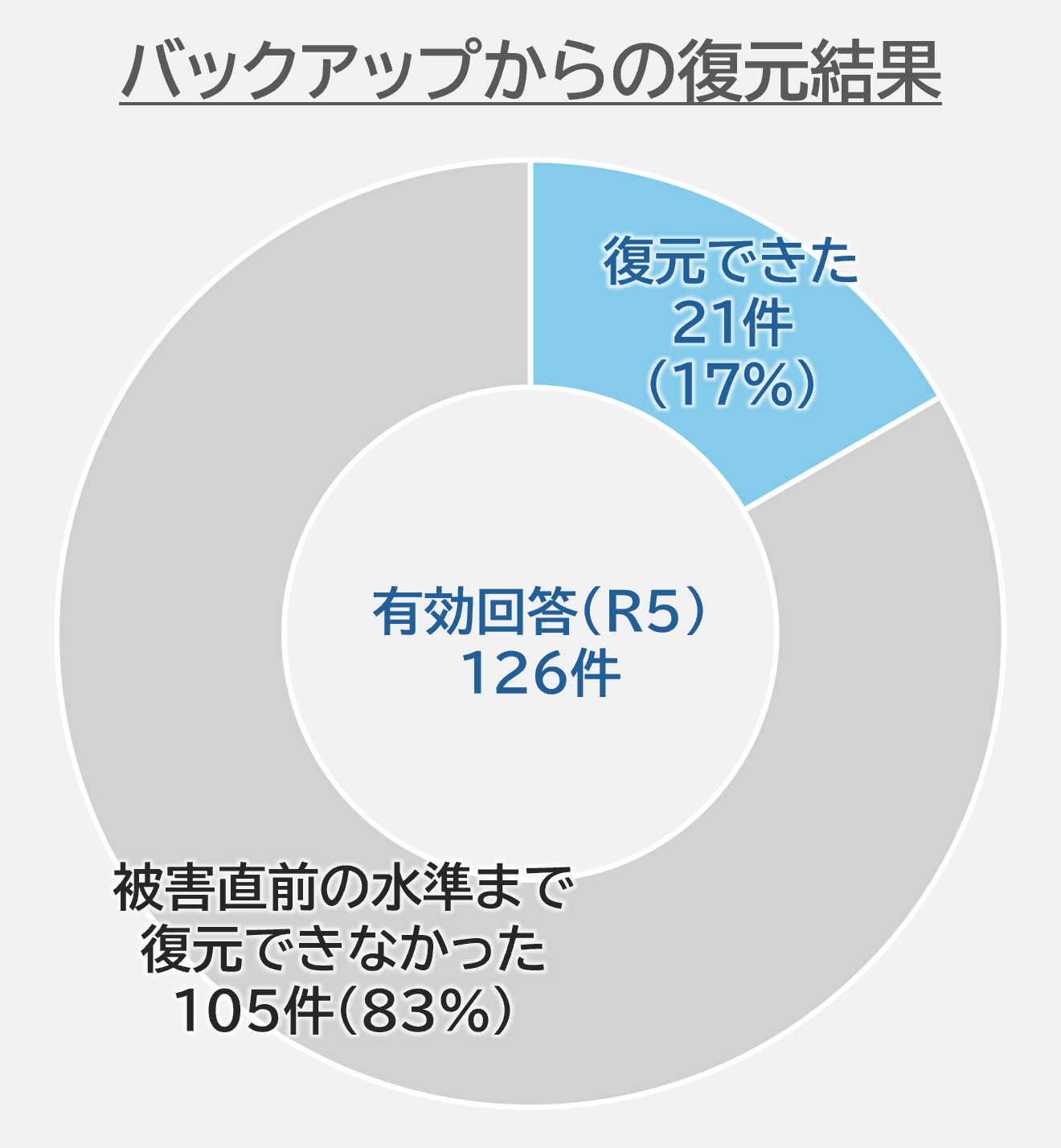

警察庁による令和5年サイバー攻撃の被害報告では、復旧まで1週間以上要したものが55%。

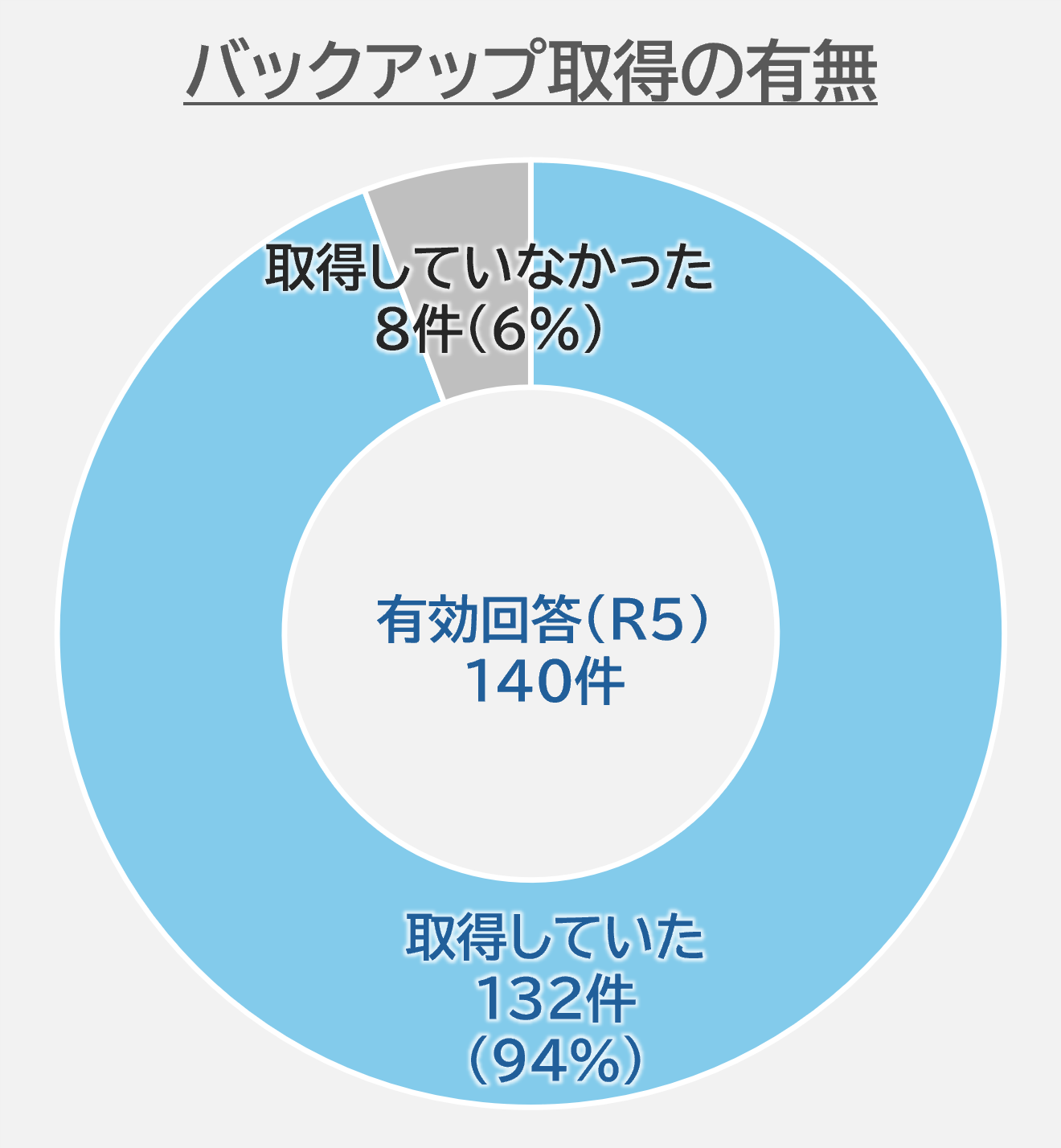

バックアップを取得していたにも関わらず、バックアップデータが感染していて復元できなかったケースが全体の83%を占める結果に。

最新のランサムウェア対策は、もはや「従来のバックアップ」だけでは不十分なのです。

※出展:「令和5年におけるサイバー空間をめぐる脅威の情勢等について」P.26-27(警察庁)

(https://www.npa.go.jp/publications/statistics/cybersecurity/data/R5/R05_cyber_jousei.pdf)を

もとに株式会社ネットワールドが作成

Dellならクリーンなデータで復元する方法あります

ランサムウェアによる“最悪の事態”を防ぐためには?

日々アップデートする最新のランサムウェア攻撃を防ぐためセキュリティ製品による対策は必須。

しかしどんなに優秀なセキュリティ製品でも防御率を100%にすることは不可能。万が一侵入され、本番データが暗号化されてしまった時に備えて、最後の砦となる「バックアップデータ」を確実に守り、迅速に復旧することが大事です。

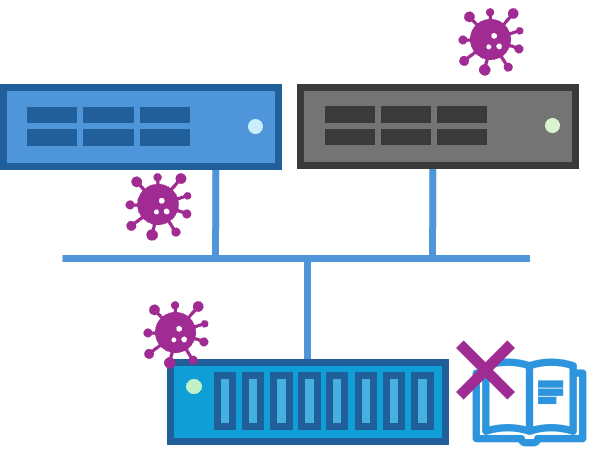

サイバー攻撃による最悪の事態

攻撃を仕掛けて本番環境に侵入

- システムの脆弱性などを利用し侵入

- Admin権限を入手しインフラ全体を掌握

本番データを盗み出し暗号化

- 本番データにアクセスし複製を入手

- 本番データを外部へ持ち出し、暗号化

バックアップシステムに侵入

- Admin権限を入手しバックアップサーバーへ侵入

- Admin権限を入手しインフラ全体を掌握

バックアップデータの暗号化

- バックアップデータやDR/遠隔地データなど、オンライン上にあるすべてのデータに侵入

- 復旧させないよう、侵入に成功したデータを暗号化

身代金を要求して恐喝

- 暗号化したデータの復元キーと引き換えに身代金を要求

- 本番データを盗まれてしまった場合、リークサイトに機密情報や取引先の個人情報が流出するリスクが発生

- もし身代金を支払ってもデータを完全に復元できる保証はない

取るべき対策※

セキュリティとバックアップの導入目的の違い

セキュリティとバックアップ、どちらもランサムウェア対策には必要不可欠です。

対応範囲の違いをNISTのサイバーセキュリティフレームワークに沿って確認してみましょう。

統治

Govern

サイバーセキュリティリスクを組織全体の経営リスクの一部として、トップダウンで管理。

特定/識別、防御、検知、対応、復旧における管理策に対し、組織のミッションや目標・利害関係者の役割や期待を踏まえ「どの対策を優先に取り組むべきか」意思決定を導く。

特定/識別

Identify

サイバーセキュリティ管理のため組織の理解を深める

防御

Protect

認証やアクセス制御などのシステム対策や組織全体の意識向上&トレーニング

検知

Detect

ランサムウェア攻撃を未然に防ぐための対策

対応

Respond

ランサムウェア感染後を想定した組織的な対応策

復旧

Protect

事業継続のため迅速なシステム復旧策と社内外への報告

セキュリティベンダーで対応

ランサムウェアの侵入リスクをゼロに近づけるために

新たなランサムウェアに対抗するため頻繁なUpdate

サンドボックスでの脅威要因の排除

それでも100%ランサムウェアの侵入を防ぐことは不可能

バックアップベンダーで対応

サイバー被害から確実で迅速に復旧するために

未感染のデータ保持と発見

簡単な操作で確実な復旧

クリーンなバックアップデータを確実に特定する仕組みが必要

よくあるランサムの脅威とDell Technologiesによる解決策

バックアップシステムでよくある6つのランサムウェアの脅威をDell Technologiesは解決します。

脅威①ランサム対策を考慮して複数世代を保持するとストレージコストが増える

感染前の安全なリストアポイントに遡って復旧する必要がありますが、重複排除率の悪いストレージでは、多く世代数を保持するためコストがかかります…

脅威②汎用プロトコルは侵入されやすい

汎用的な通信プロトコルCIFS/NFS接続で通信を行っていると、データの保管先に簡単に侵入されてしまう可能性が…

脅威③バックアップデータが改竄される

ランサムがバックアップサーバーのAdmin権限を乗っ取った場合、簡単にバックアップデータを暗号化・削除するリスクがあります。

脅威④ネットワーク上にあるストレージに侵入される

ネットワーク上にある限り、ランサムの侵入リスクをゼロにできません。カタログデータが暗号化、破壊されれば復旧が非常に困難に。

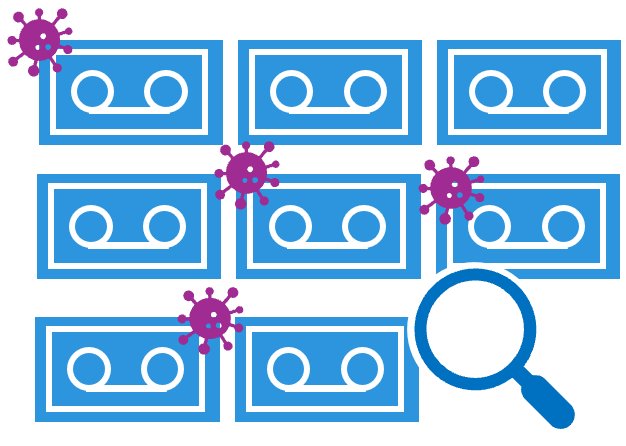

脅威⑤どのデータが感染しているかわからない

あらかじめバックアップデータの安全性が担保されていないと復旧までかなりの時間がかかってしまうことも…

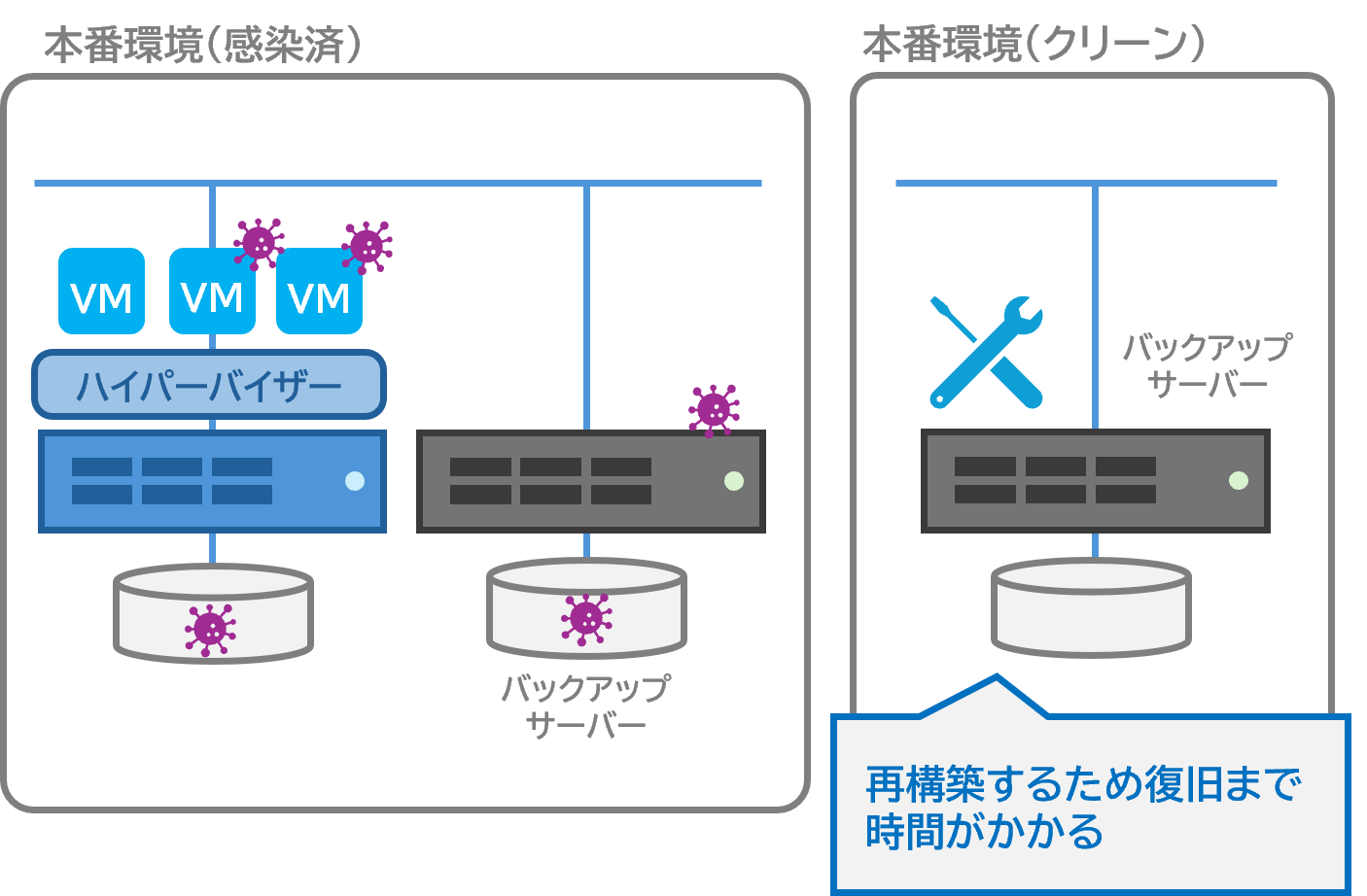

脅威⑥感染したバックアップサーバーの復旧に時間がかかる

本番環境のバックアップサーバーが感染してしまった場合、クリーンな環境で一から構築する必要があるため復旧に時間を要します。

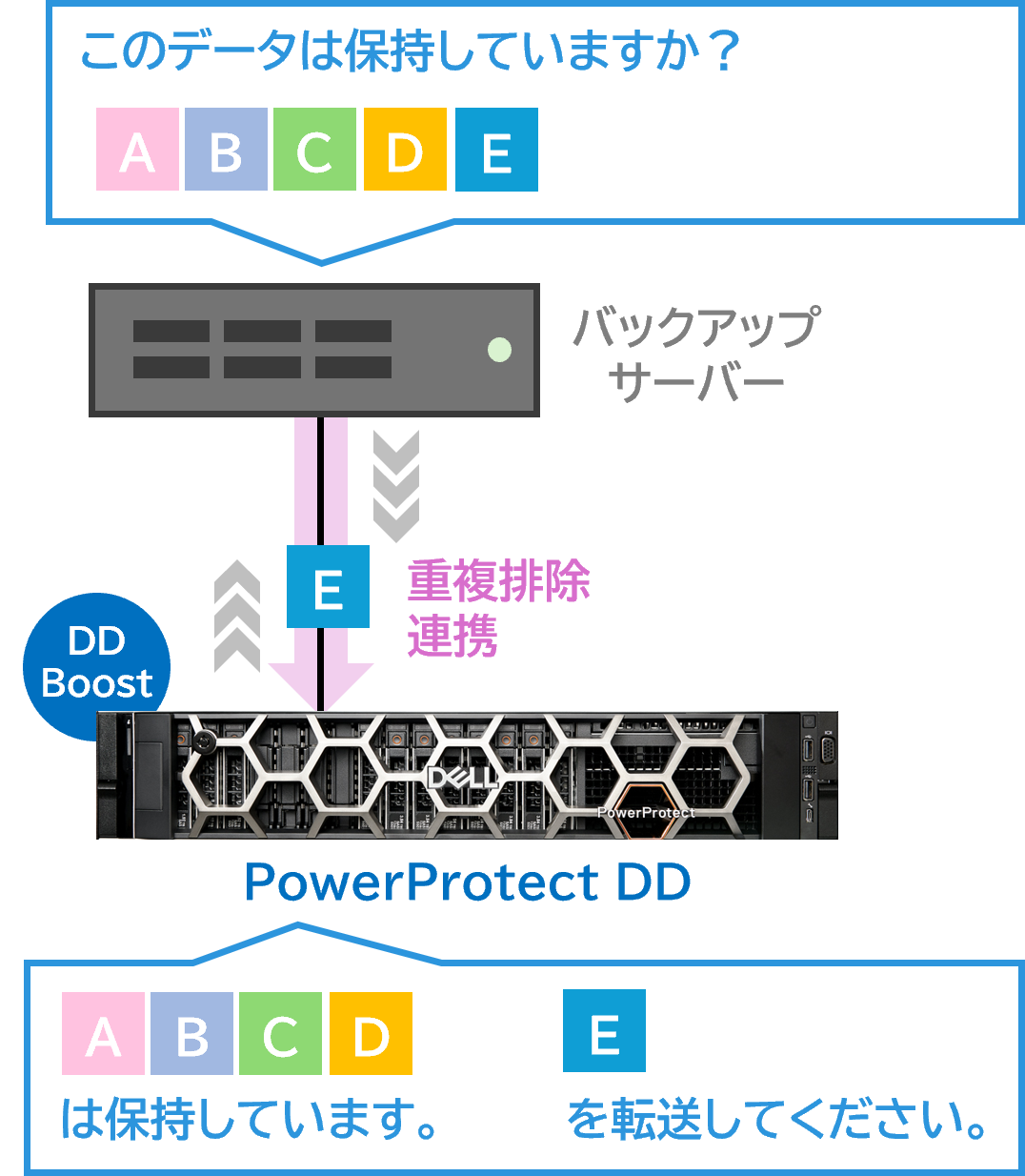

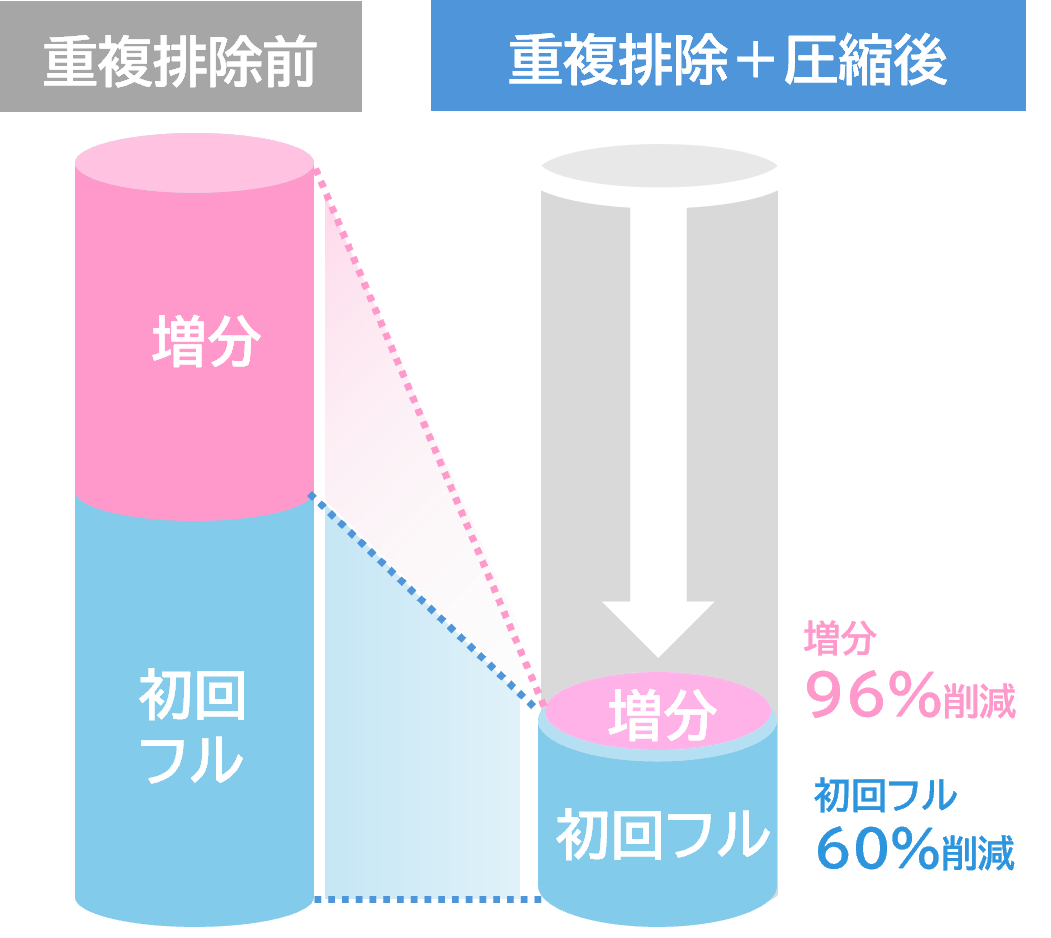

解決策①DDの重複排除機能で複数世代保持

バックアップデータがランサムウェアに感染してしまった場合、感染してない安全なリストアポイントに遡る必要があります。

重複排除率の悪いストレージではより多くの容量が必要なためストレージコストがかかります。

ランサムウェアの潜伏期間を考慮し、DDの高度な重複排除機能で効率的により多くの複数世代をバックアップしましょう。

重複排除のしくみ

バックアップサーバーと連携し、DDが保持していないブロックのみを転送して保存します。

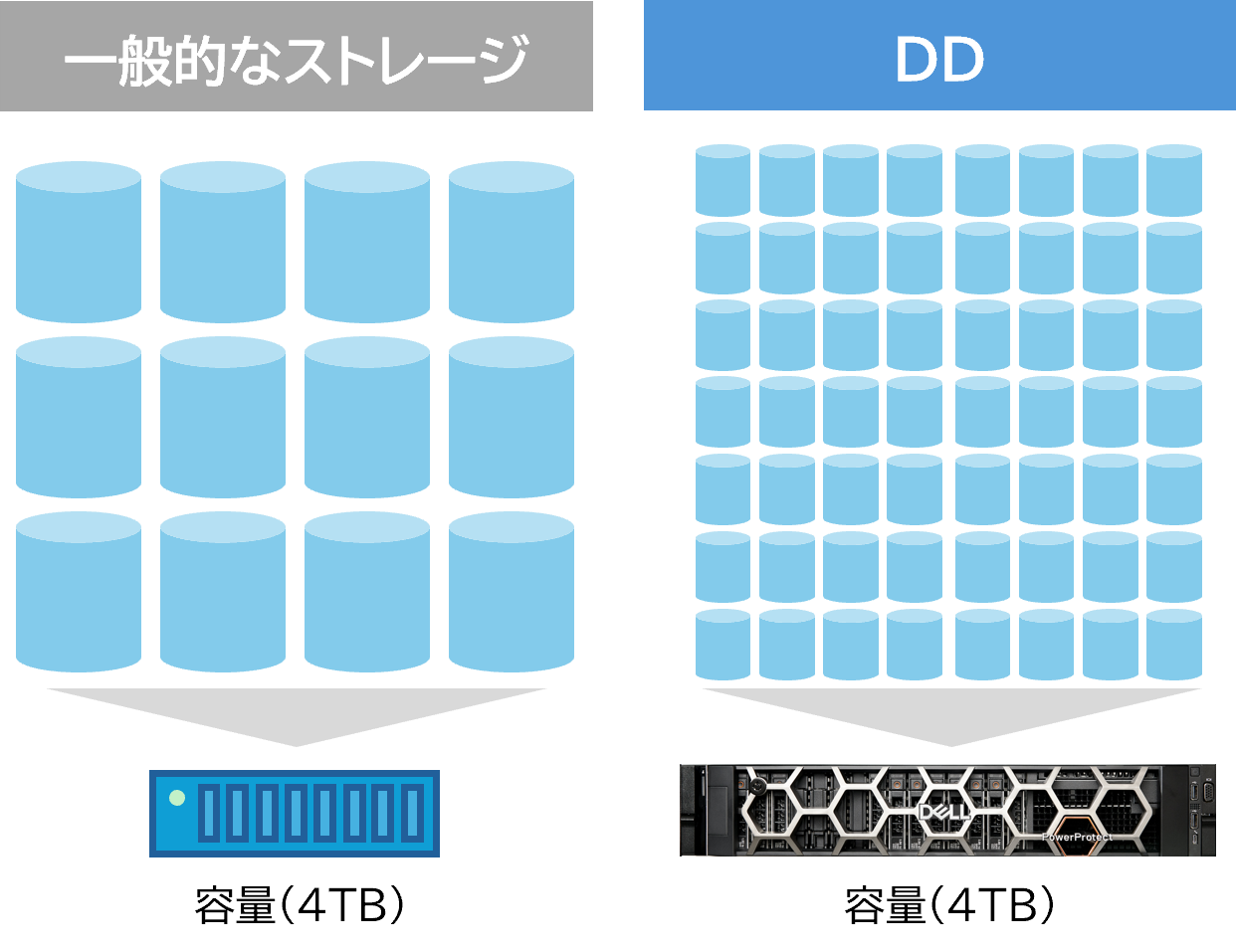

圧倒的なDDの重複排除率で複数世代保持

Dellの高度な重複排除技術により、限られた容量の中に多くの複数世代を保持できます。

もしも本番環境が感染してしまい、発見が遅れた場合でもDDで複数世代のバックアップを取っておけば、感染前の最新データに限りなく近い復旧ポイントに遡ることが可能です。

仮想サーバーの一般的な重複排除率(Dell調べ)

一般的なストレージとDDの世代保持のイメージ

※他社のバックアップソフトを利用する場合は、DD Boost連携に対応しているか確認してください。

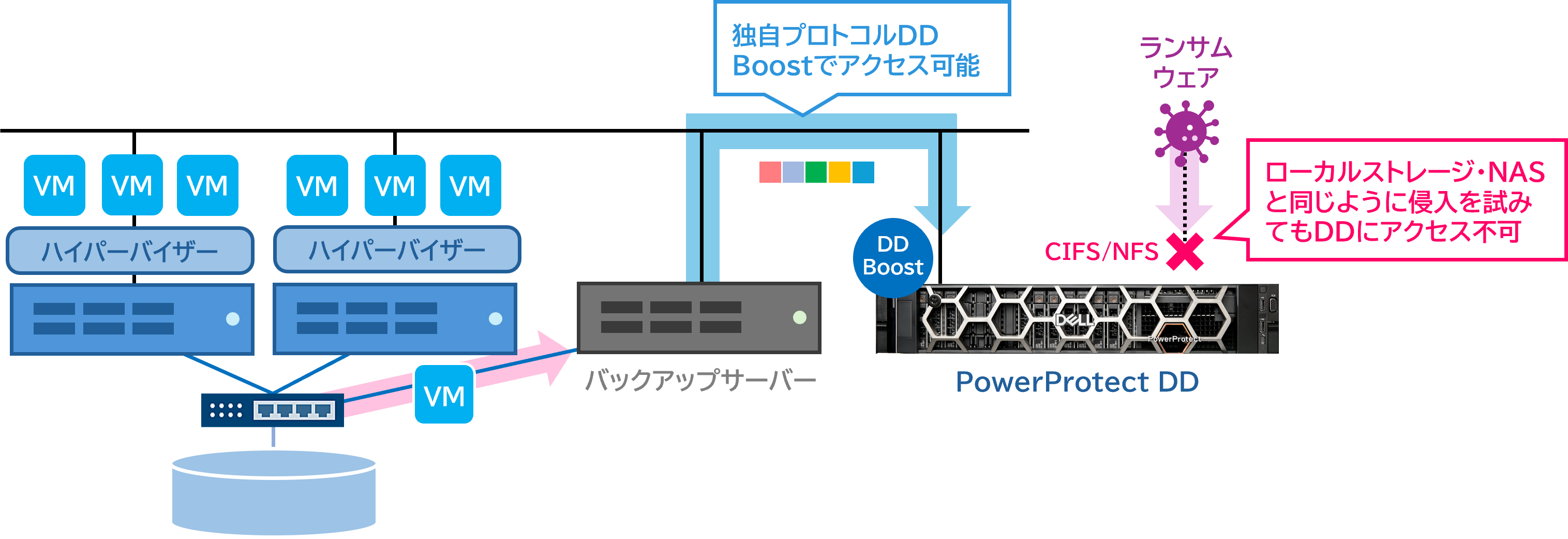

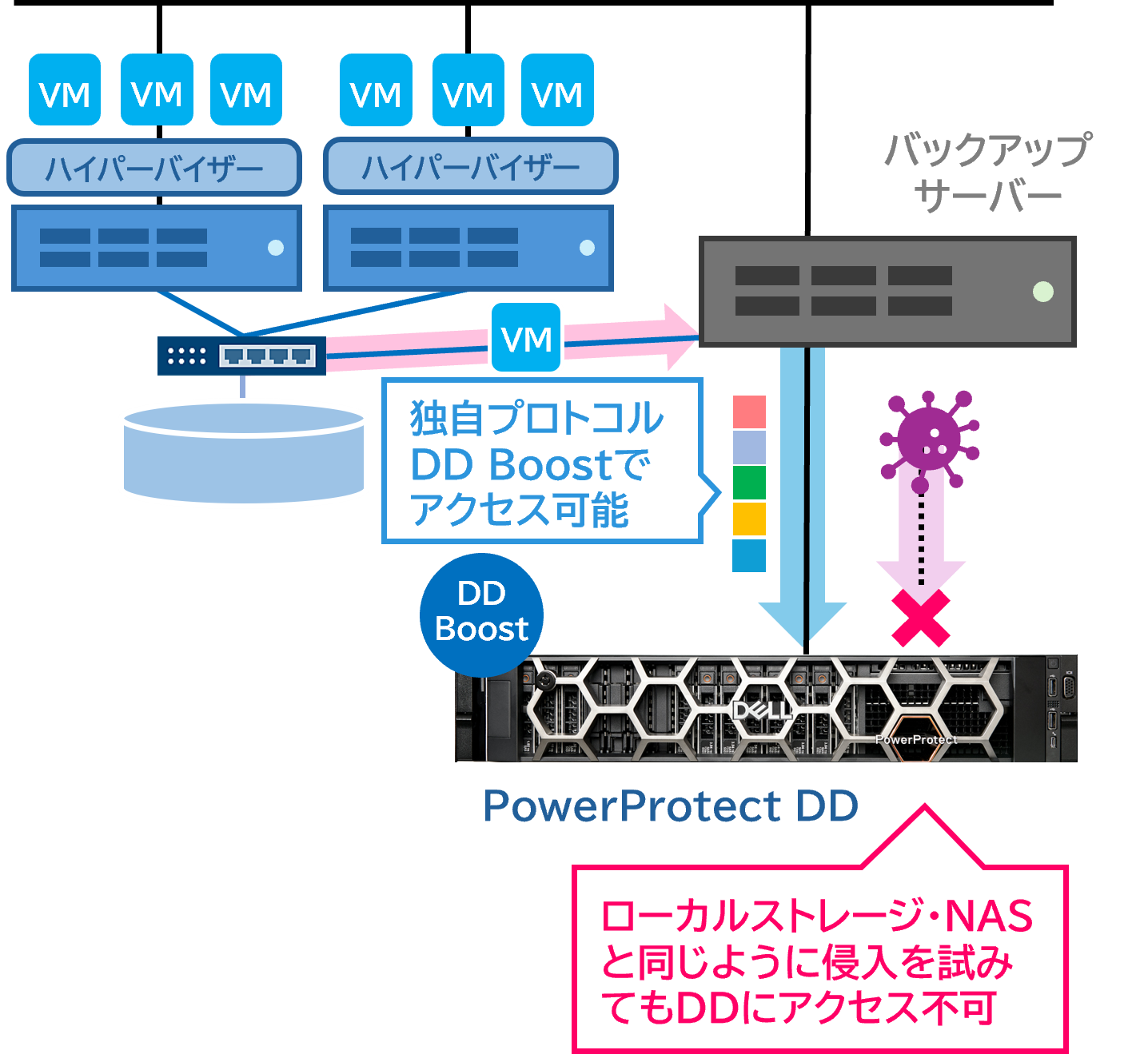

解決策②独自プロトコルDD Boostで安全に通信

ランサムウェアの大部分は汎用的なOS/通信プロトコル用に開発されるため、CIFS/NFS接続で通信を行っていると、簡単にデータの保管先に侵入されてしまいます。

DDならバックアップサーバーからの通信は独自プロトコルのDD Boostで暗号化転送。ランサムウェアをDD Boostのプロトコル用に開発しない限り、バックアップサーバーが乗っ取られてもDDには侵入されません。

サイバー対策としても有効!専用プロトコル DDBoost

- エージェント/イメージバックアップに関わらず、バックアップデータは専用プロトコル(Boost)で転送

- データ格納領域は、CIFS/NFSアクセスしたり、サーバのローカルディスクのようにデータアクセスすることができません

- ローカルストレージ、NASストレージに攻撃するランサムウェア等サイバー攻撃の対策としても有効

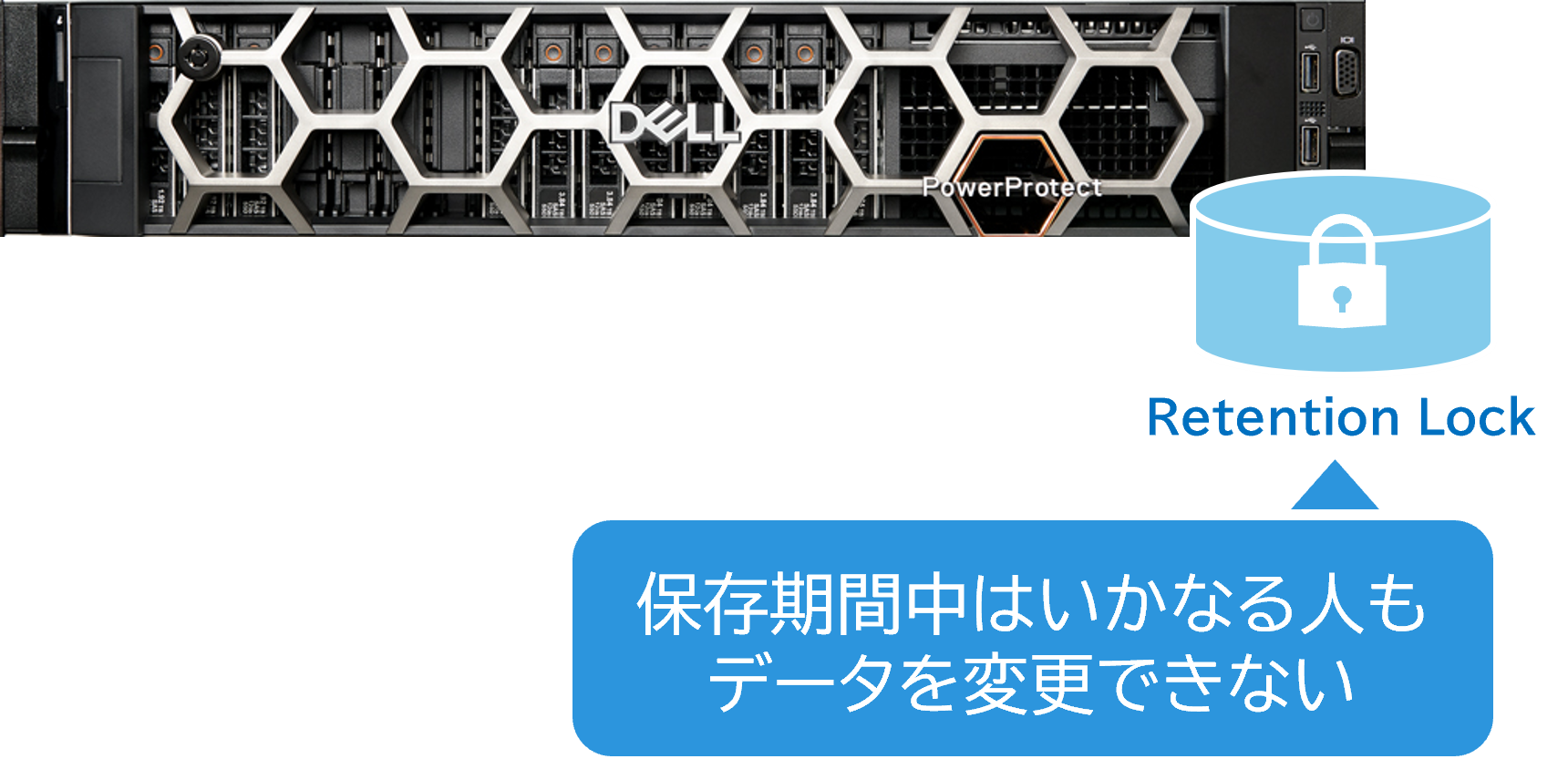

解決策③Retention Lock機能でデータの改ざん防止

ランサムウェアがバックアップサーバーのAdmin権限を乗っ取った場合、書き換え防止機能(WORM)のないバックアップストレージでは簡単にデータを暗号化・削除するリスクがあります。DDはRetention Lock機能(WORM)を標準搭載。

バックアップデータの削除や変更を防止します。

- コンプライアンスモードはシステム管理者権限を使用してもバックアップデータの変更、破壊、削除は不可。

- より高い権限を持ったセキュリティ管理者の監視の元でシステム管理業務を行う。

- ランサムウェア、破損、およびその他の破壊的攻撃に対する付加的な保護を提供。

※他社のバックアップソフトを利用する場合は、DD Boost連携に対応しているか確認してください。

運用方法に応じて承認方法を選択可能

利便性とセキュリティ、どちらを優先するかによってRetention Lockの承認方法を選択可能です。

ガバナンス

システム管理者一人の承認でバックアップデータの変更、削除が可能。

コンプライアンス

二人以上の承認がないとバックアップデータの変更、削除が不可。

※DDVE(クラウド版DD)は7.12よりRetention Lock GovernanceおよびCompliance modeをサポート。

※DP4400はRetention Lock Governance modeのみをサポート。

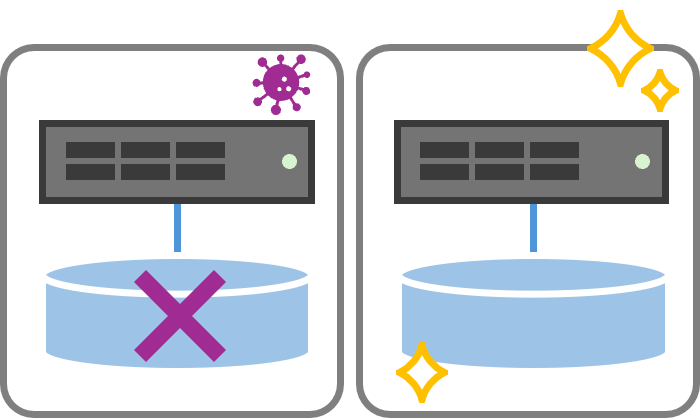

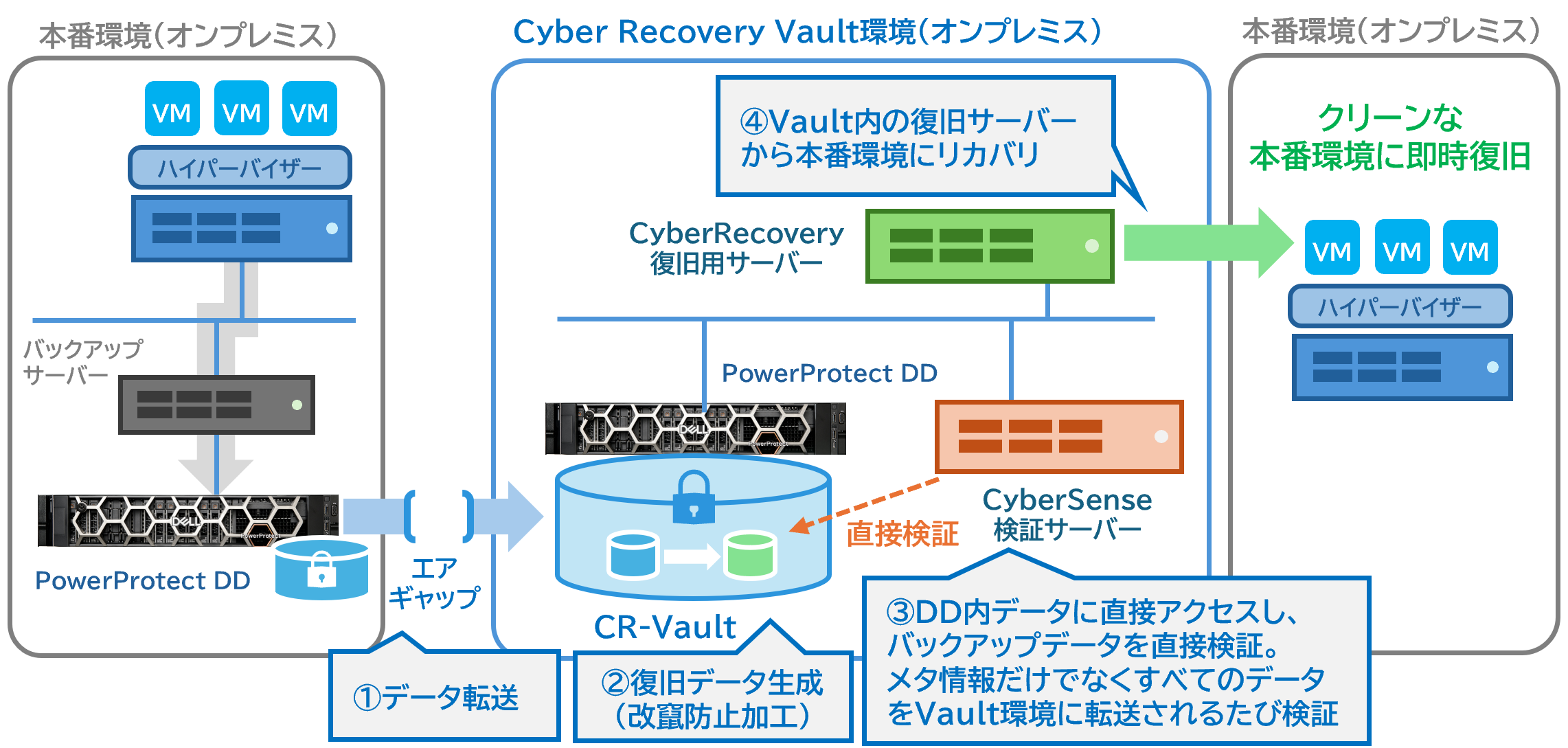

解決策④隔離環境Vaultで安全に保管

ネットワーク上にある限り、ランサムウェアの侵入リスクをゼロにできません。ランサムウェアがバックアップデータに到達できないよう、隔離環境で保管する必要があります。バックアップデータだけでなく、カタログデータが暗号化、破壊されれば復旧が非常に困難に。

物理的隔離環境のVaultでバックアップデータ・カタログデータを安全に保管しましょう。

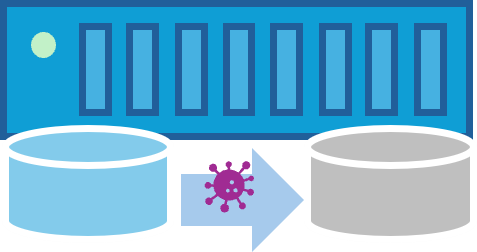

ネットワークに繋がっている限り

“データが感染する危険性”をゼロにできない

筐体内コピー

ネットワークに繋がっているデータを筐体内でコピーするため、筐体内に侵入されると暗号化・改竄されてしまう可能性有。

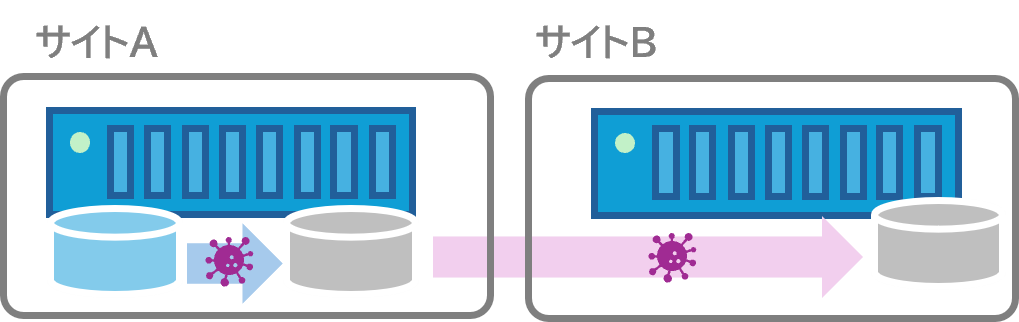

筐体間レプリケーション

サイトを分けてもレプリケーション(同期)するためには常にネットワークに繋がっている状態。ネットワークに侵入されると暗号化・改竄されてしまう可能性有。

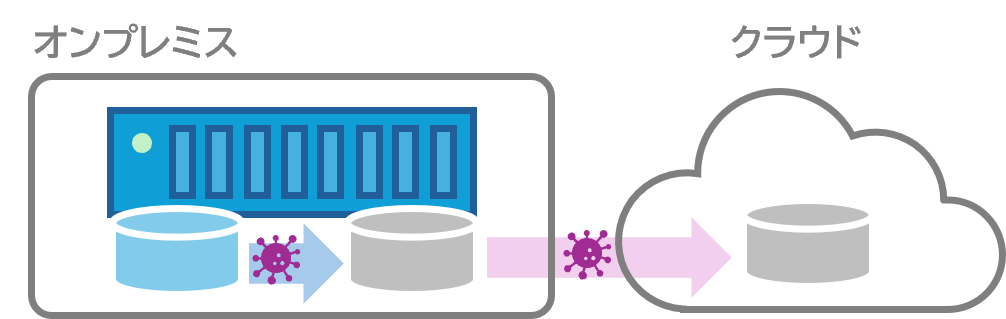

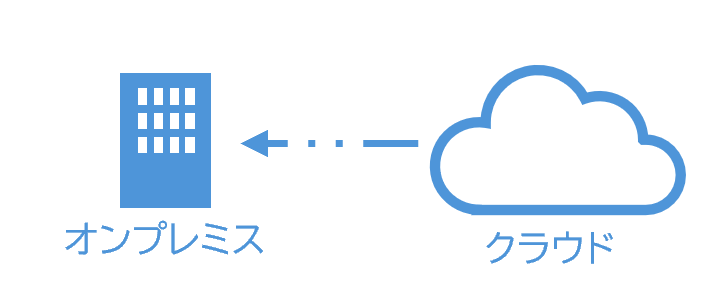

クラウドへのレプリケーション

パブリッククラウドのレプリケーション(同期)も常にネットワークに繋がっている状態。ネットワークに侵入されると暗号化・改竄されてしまう可能性有。

物理的隔離環境「Vault」でエアギャップ

バックアップデータを安全に保護

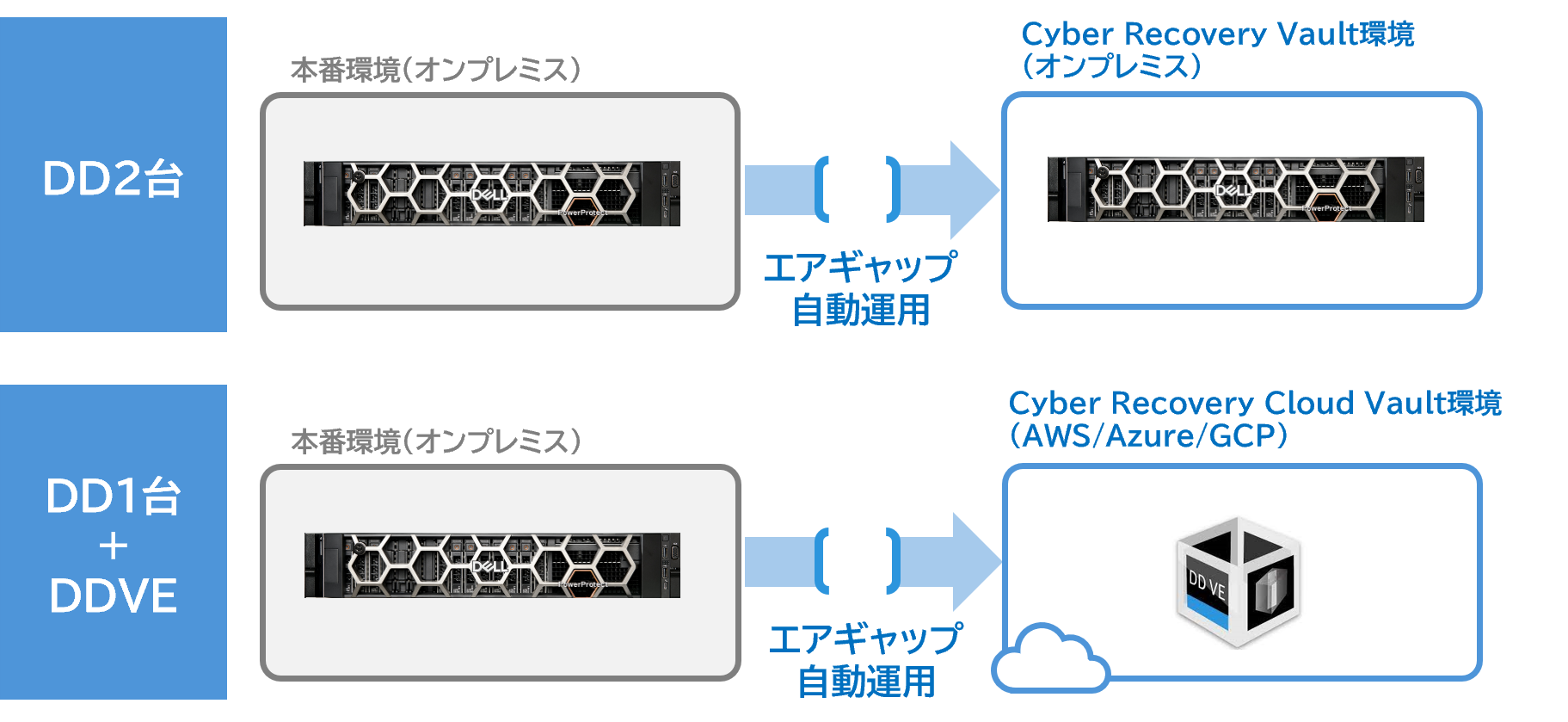

DD2台でVault環境を作ってデータ隔離

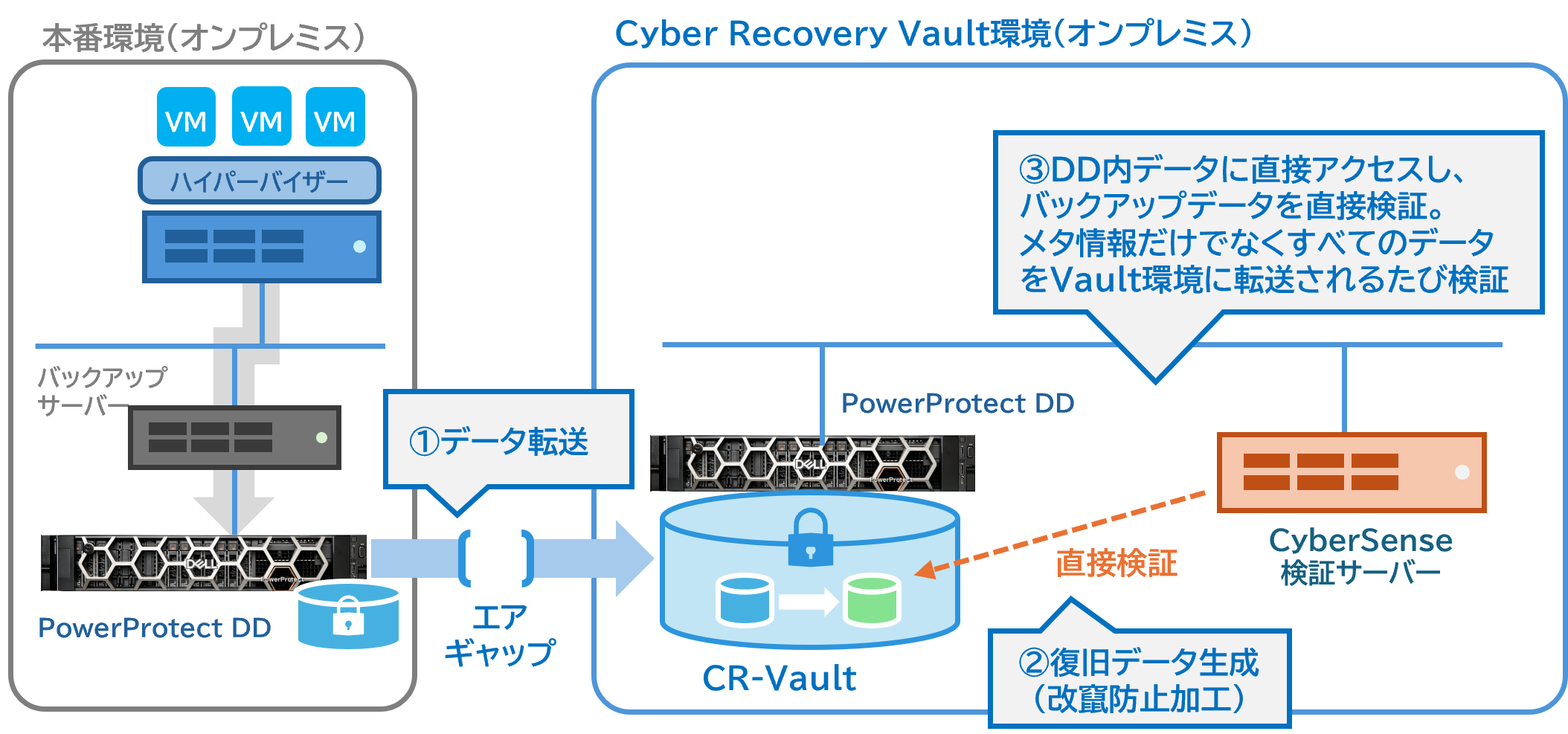

Cyber Recovery Vault(Vault)とは、本番環境のPowerProtect DDに保存したバックアップデータをネットワークから隔離したオフサイト保管(エアギャップ)するための隔離環境です。DD2台あれば構築可能。

2台目のDD内のVault環境にレプリケーション時のみ独自プロトコルDD Boostでネットワークに接続。通常時はネットワークから遮断。

DDの2台目をクラウド版DDVEで構成することも可能です。

※DP4400はRetention Lock Governance modeのみをサポート。

各方式によるメリット・デメリット

デル・テクノロジーズの考えるエアギャップ(Air Gap)は、シェルタード ハーバー(Sheltered Harbor)*⑴によって認定されている「電気的(物理的)にネットワークから隔離された環境」と定義しています。

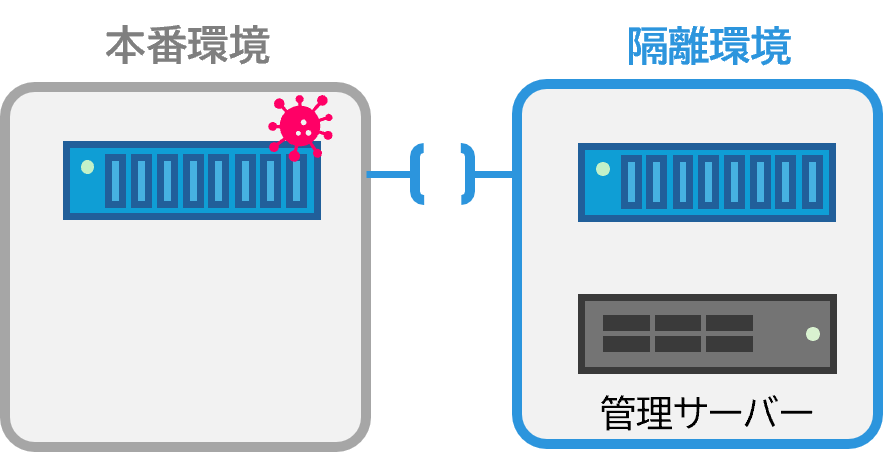

物理的隔離

エアギャップ方式

本番環境のネットワークから電気的(物理的)に隔離したネットワーク上にバックアップデータを保管する方式。管理サーバーはネットワーク隔離された環境側に配備。

- ネットワークにつながっていないためバックアップデータが見えず攻撃されない。

- さらにDellはコントロールサーバーを含め全てが隔離されているため、より安全なシステムを構築可能。

ネットワーク的に隔離された領域の管理が必要。

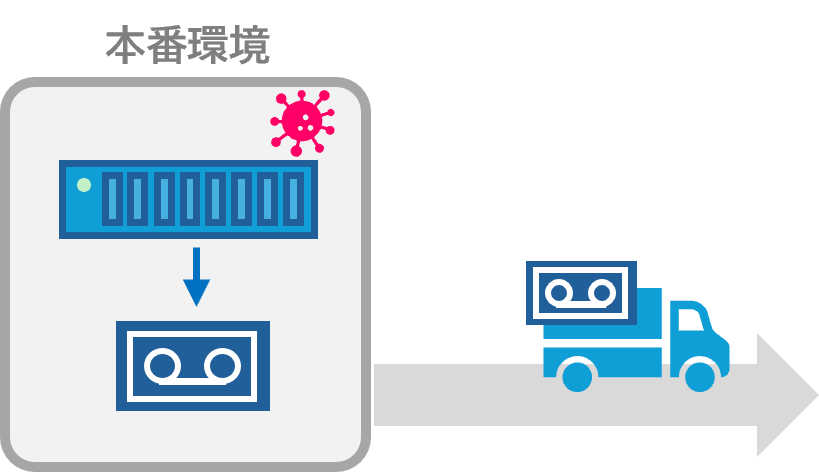

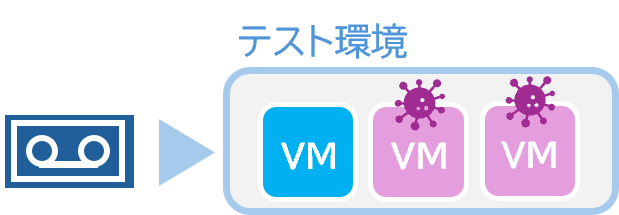

テープ

バックアップデータをテープに書き出し、物理的にネットワーク環境から隔離する方式。

テープ媒体は安価。

- テープ装置が高額になることも。

- テープに保存されたバックアップデータの復元手順が複雑で時間がかかる。

- バックアップサーバ上のカタログが破壊された場合、テープからカタログの復旧が必要となり、さらに時間がかかる。日々の運用負荷も高い。

論理的隔離

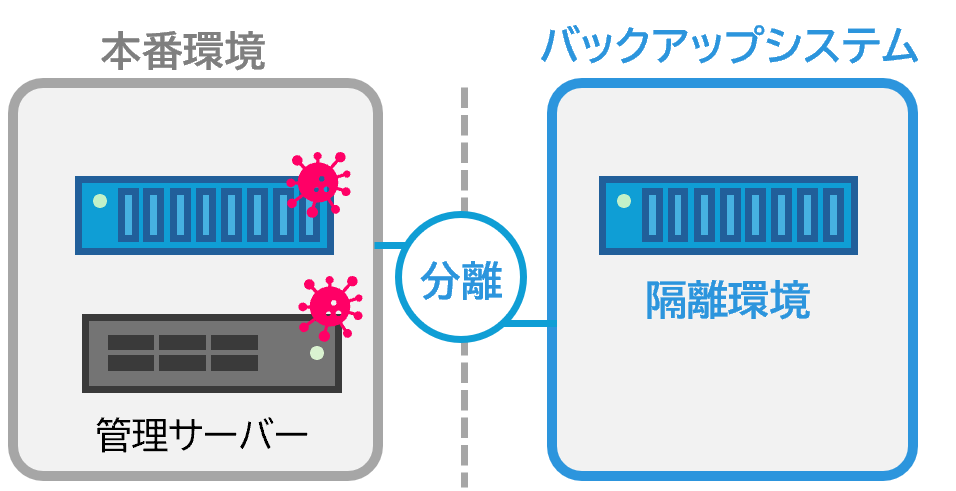

ネットワーク分離方式

本番環境のネットワークから論理的に隔離したネットワーク上にバックアップデータを保管する方式。

管理サーバーは本番環境側に配備。

ネットワークから遮断されているため、バックアップデータが攻撃されない。

- ネットワーク的に隔離された領域の管理が必要。

- 管理サーバーが本番環境にあるため、管理サーバーが乗っ取られる可能性がある。

イミュータブルストレージ

書き込み後の変更が出来ないWORM(Write Once Read Many)方式。

別筐体(2台目)は必要ないためネットワーク分離方式よりもコストはかからない。

- ストレージの管理者権限を奪われてしまった場合、データの変更は不可でもストレージ自体を初期化されてしまう懸念有。

- システムタイムの変更などで削除が可能になる恐れがある。

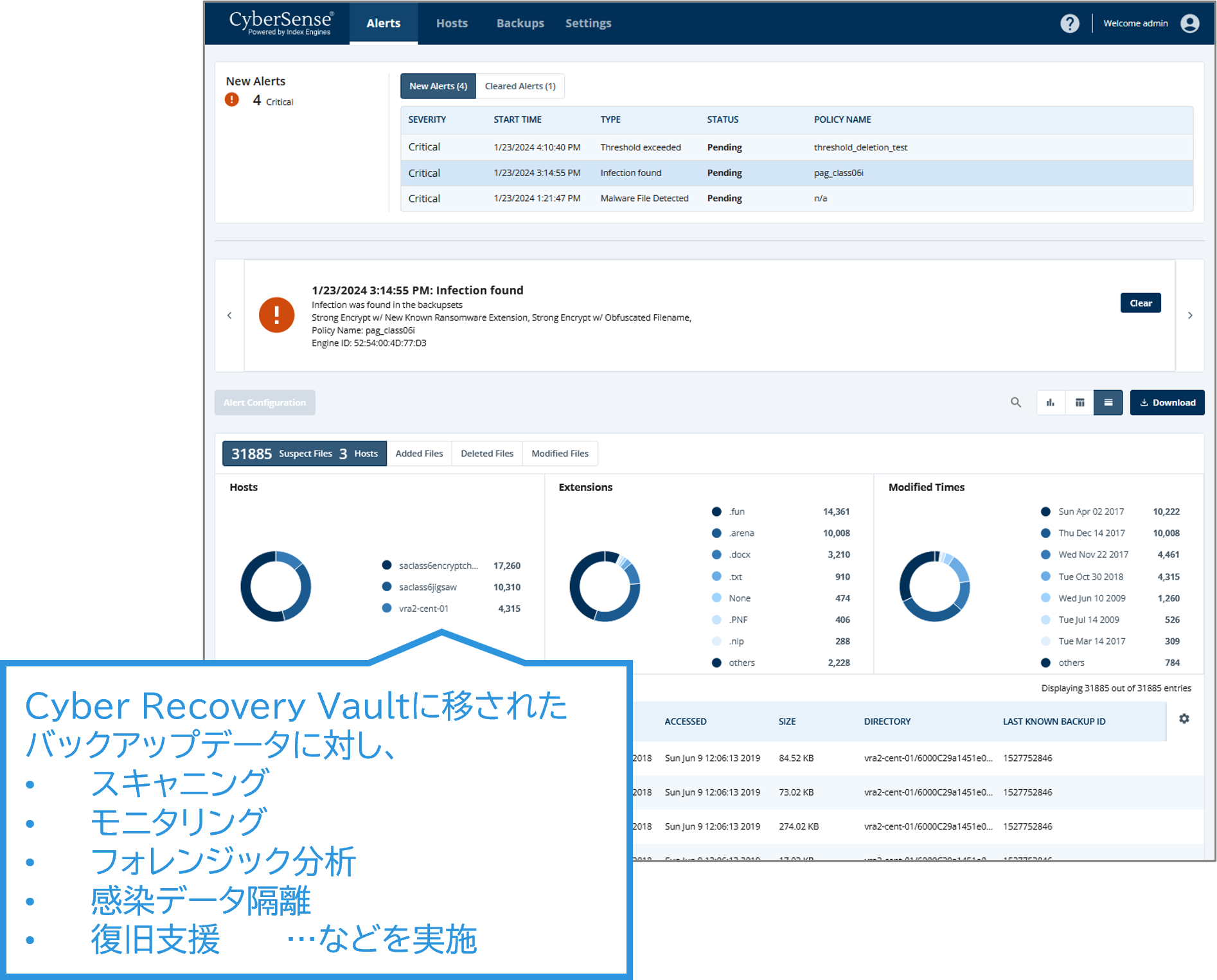

解決策⑤脅威分析エンジンCyberSenseで安全性を担保

感染後も事業継続のため迅速な復旧が求められますが、いざ本番環境に復旧する前に「バックアップデータ」の安全性を担保する必要があります。あらかじめ安全性が担保されていないと復旧までかなりの時間がかかってしまうことも…。脅威分析エンジンCyberSenseは前回バックアップしたデータと比較を行い潜伏しているランサムウェアを検知。あらかじめ安全性を検証済のため、いざという時最新の復旧ポイントを見つけることができます。

テープやクラウドは復旧検証に時間がかかる

もちろんテープやクラウドオブジェクトストレージのWORM機能でバックアップデータを書き換え不可にすることが可能。しかし復旧速度に難あり…

テープ

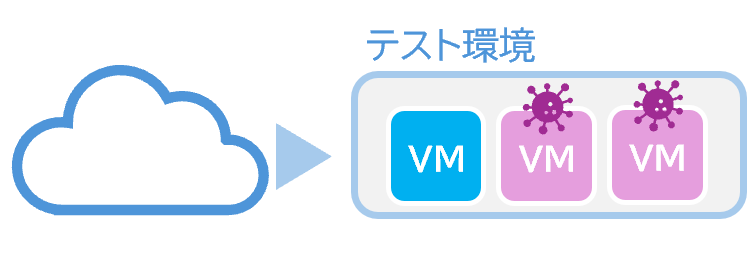

クラウド(オブジェクトストレージ)

DDのCyberSenseで復旧を迅速に

隔離環境内で分析しあらかじめ安全性を担保

CRS専用の脅威分析エンジン「CyberSense」はVaultに隔離したバックアップデータの安全性を検証する機能。Vault環境にバックアップするタイミングで前の世代との差分を確認しランサムウェアが侵入していないか分析して検知します。

復旧時にバックアップデータを検証する必要がないため、即時復旧が可能。

分析エンジンCyberSenseとは?

CRS専用の脅威分析エンジン

Cyber Recovery SolutionでVaultに隔離・確保したデータの確実性のチェックを行うCRS専用分析エンジン。

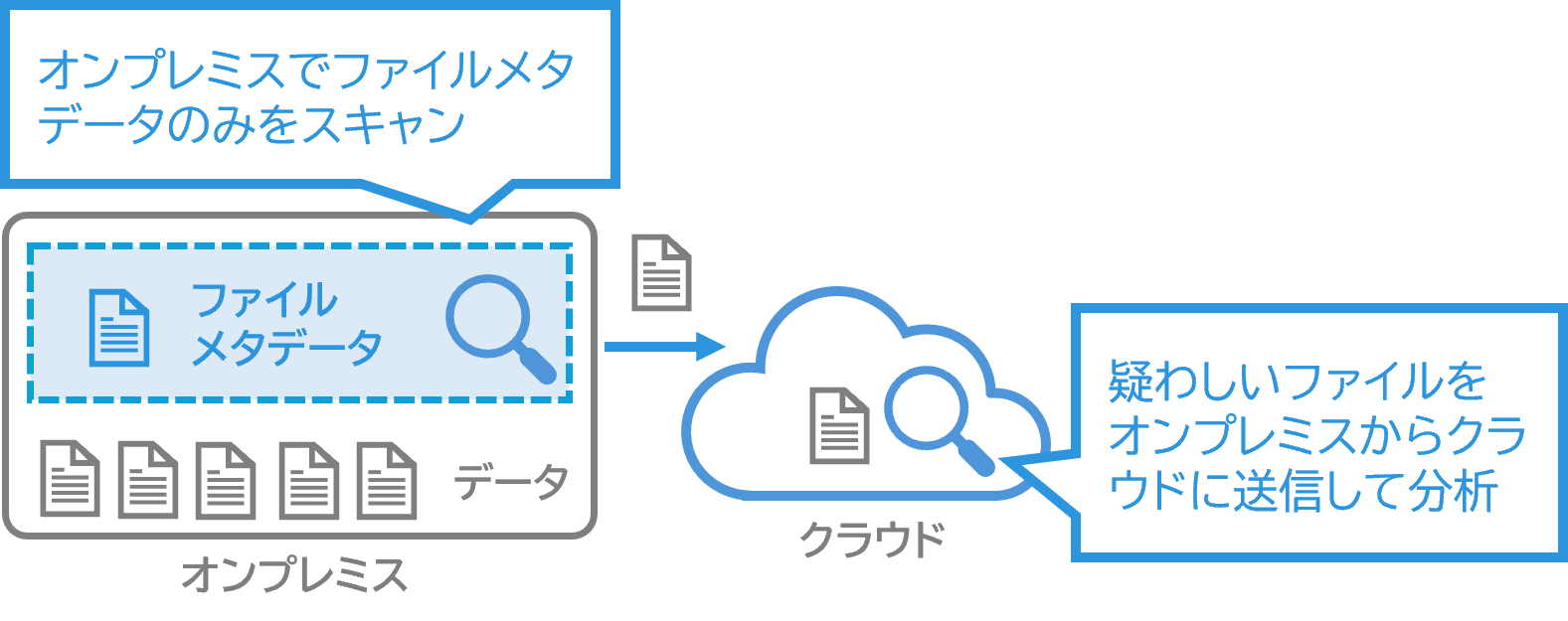

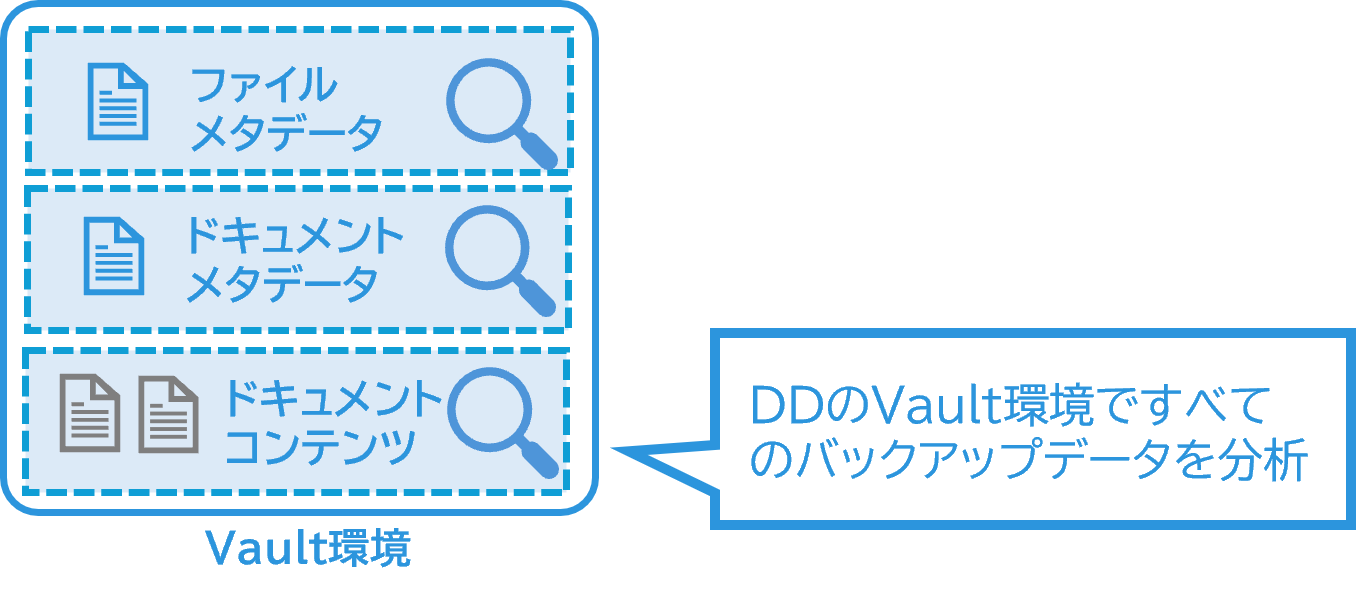

CyberSenseと一般的な分析の違い

機械学習により、Cyber Recovery Vault内での早期検出と迅速なリカバリが可能。

一般的な分析

クラウドで分析するため、都度ネットワーク接続が必要。オフライン環境では分析できない。

CyberSense

ネットワークから隔離したVault環境内で即座に分析。他社はファイルメタデータしか分析しないケースが多いが、CyberSenseはすべてのデータを分析。より精度高く早期検出が可能です。

解決策⑥リカバリ機能Cyber Recoveryで即時復旧

本番環境のバックアップサーバーが感染してしまった場合、クリーンな環境で一から構築する必要があるため復旧に時間を要します。

あらかじめ隔離環境のVault内にCyber Recoveryでリカバリサーバーを構築しておけば、いざという時にすぐ復旧が可能です。

本番環境のバックアップサーバー

/アプライアンスが感染していたら?

クリーンなバックアップデータが手元にあっても、バックアップサーバー/アプライアンスを再構築する必要がある。

あらかじめ用意したリカバリサーバー

Cyber Recoveryで即時復旧が可能

本番環境のバックアップサーバーが感染していても、Vault環境内にリカバリサーバーを準備しておけば、感染前のクリーンなデータを本番環境に即時復旧。

復旧時に慌ててバックアップサーバーやアプライアンスを再構築する必要がありません。

※Cyber RecoveryはDellソフト以外でバックアップしたデータを復旧することはできません。

※CyberSenseを稼働させるためのサーバーは別途ご準備ください。(OSはRHELまたはSuSE)OSのサポート契約も必要です。

ESXi用のOVAのCyberSenseは、OS不要です。

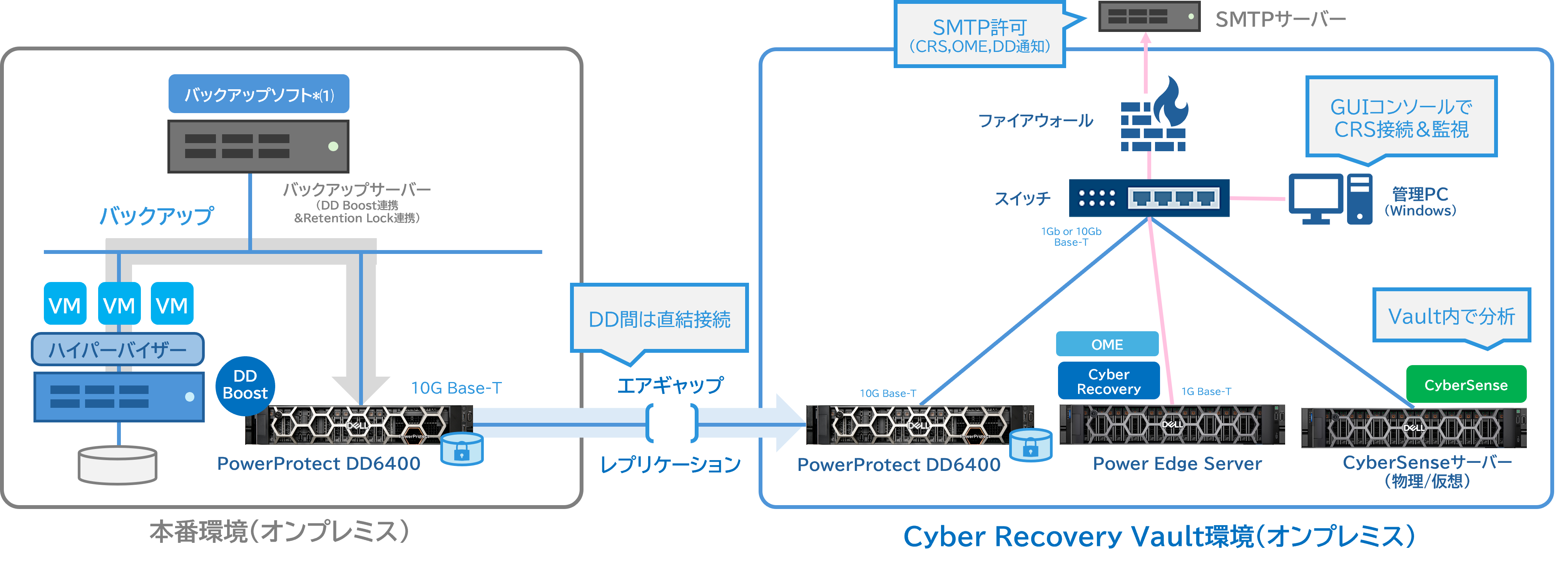

バックアップソフト+PowerProtect DD6400×2台によるCRS構成例

DD2台で隔離環境Cyber Recovery Vault環境を構築する時の構成例です。

※DDはバックアップソフトを搭載していないため、本番環境に別途バックアップサーバーをご用意ください。

※ Cyber Recoveryを稼働させるためのサーバーは別途購入が必要です。ファイアウォール、スイッチも別途購入が必要です。

※ Cyber RecoveryはDellソフト以外でバックアップしたデータを復旧することはできません。

※ CyberSenseを稼働させるためのサーバーは別途ご準備ください。(OSはRHELまたはSuSE)OSのサポート契約も必要です。ESXi用のOVAのCyberSenseは、OS不要です。

※ Cyber Recovery SoftwareもOVA以外にRHEL/SUSEで構成可能です。ただし、その場合はDockerが必須になりサブスクリプションを別途購入いただく必要があります。

※ CyberSenseを使う場合、バックアップソフトが対応しているかコンパチリストの確認が必要です。

※ 上記の構成はDD3300でも利用できます。

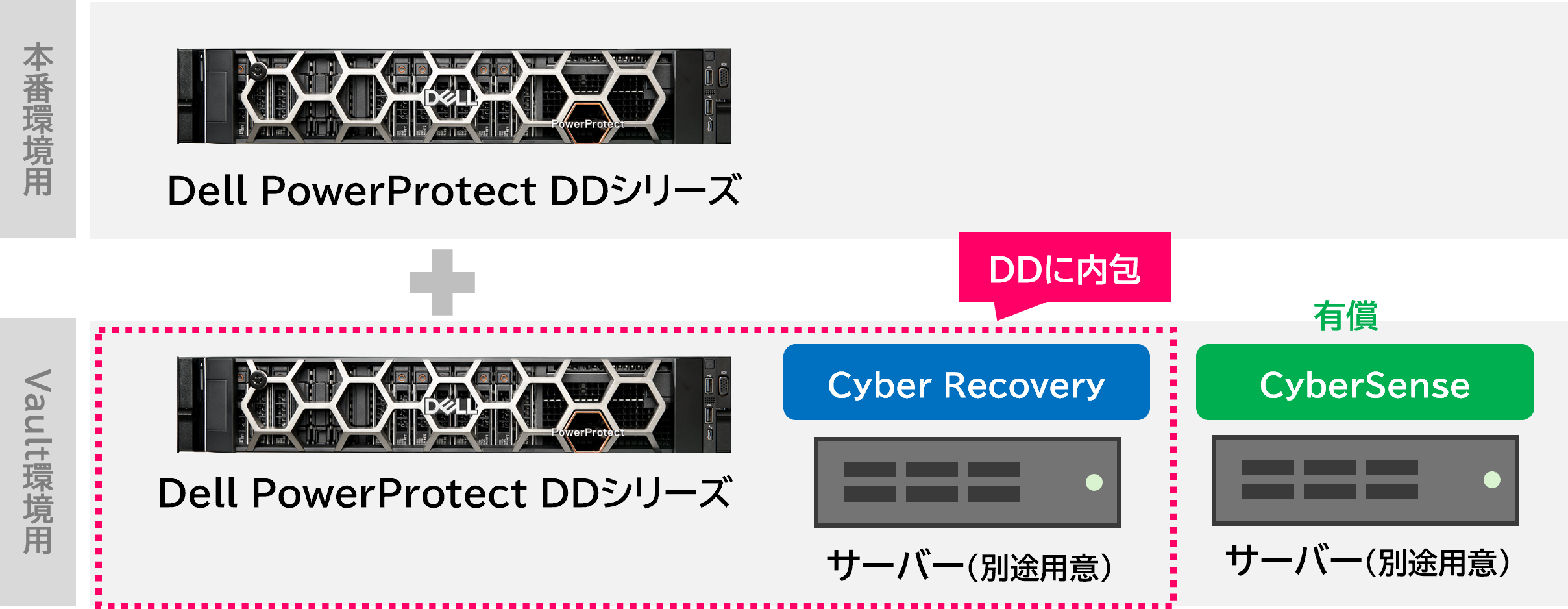

Cyber Recovery Solution(CRS)の機能とライセンス

Cyber Recovery Vault環境はDD2台あれば構築可能。ただしCyber Recovery Solution(CRS)は機能によってライセンスが分かれます。

復旧

Cyber Recoveryライセンス(無償)

- PowerProtect DDに無償でバンドル

- Cyber Recoveryを稼働させるためのサーバーは別途購入が必要です。

分析

CyberSenseライセンス(有償)

- オンプレミスDDのバックアップ対象容量(フロントエンド)分ライセンスの購入が必要です。

- サブスクリプションで1年、3年、5年。

- ライセンス容量を超えた場合は90日の猶予期間がありますが、それを超えた場合CyberSenseは分析処理を停止します。

DDに含まれるもの

Cyber Recoveryのライセンスは無償でDDにバンドルされていますが、DDはバックアップストレージです。

バックアップソフトおよびCyber Recovery / CyberSenseを稼働するためのサーバーをDD上に構築できません。別途サーバーをご用意ください。

Dell Technologies製品のことはネットワールドにお任せください

なぜネットワールド?

ネットワールドはストレージの構築作業はもちろん、販売パートナー様がDell Technologies製品を販売するためのご支援多数!

製品教育WEBコンテンツやハンズオントレーニングも充実。

販促支援・情報提供

社内体制整備支援

- 勉強会実施(営業向け/SE向け)

- 無償ハンズオンセミナー

- SE向けトレーニング

- 資格取得支援

案件発掘

- 製品資料/カタログ提供

- 事例、最新情報、市場動向等の情報提供

- キャンペーン

- 共同セミナー開催

- セミナー支援

- 共同プロモーション

ご提案

提案

- 同行支援

- 提案書ひな形ご提供

- デモンストレーション

事前検証

- 検証中のサポート

- 動作検証

構成・見積り

- サイジング支援

- 設計支援

- 構成確認

- 見積り

設計・導入・構築支援

構築

- 導入・設計支援サービス

- 重複排除ストレージ 導入・設計支援サービス

- 運用手順書製作サービス

アフターサポート

教育

- 導入後オフサイトサービス

- ハンズオントレーニング