NSXを活用したセキュリティソリューションまとめ

本記事では、VMware NSXを活用したセキュリティソリューションを、4つの課題解決形式でご紹介します!

データセンター内部のセキュリティを強化したい!

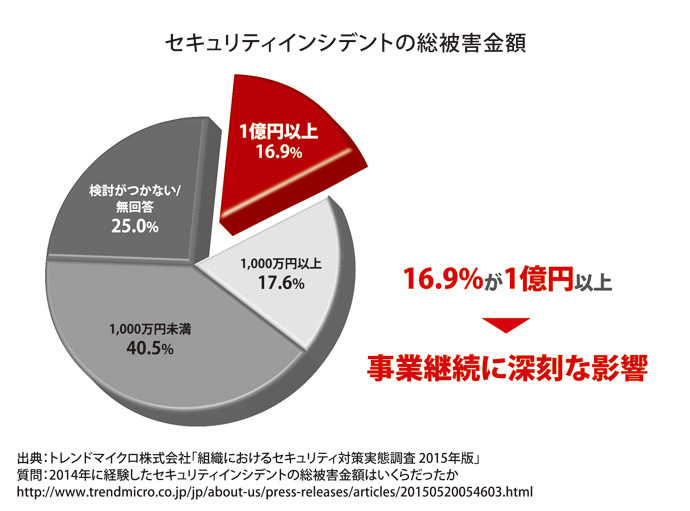

セキュリティ問題は、事業継続にとっての重要課題

年々、被害が拡大するサイバー攻撃。その手口も巧妙化し、これまでのような社員のセキュリティ意識に頼った対策では防ぐことができないほど高度化しています。

企業の情報化が進む中、取り扱う機密情報は増える一方です。その機密情報を狙ったサイバー攻撃による被害額もまた、増加し続けています。また、情報漏洩は大きなイメージダウンとなり、金額では計りきれない大きなダメージを受けることになります。

トレンドマイクロ社の調査では、セキュリティ事故を起こした企業の16.9%が、総被害額が1億円以上と算出されています。もはやセキュリティは事業継続に深刻な影響を与える問題なのです。

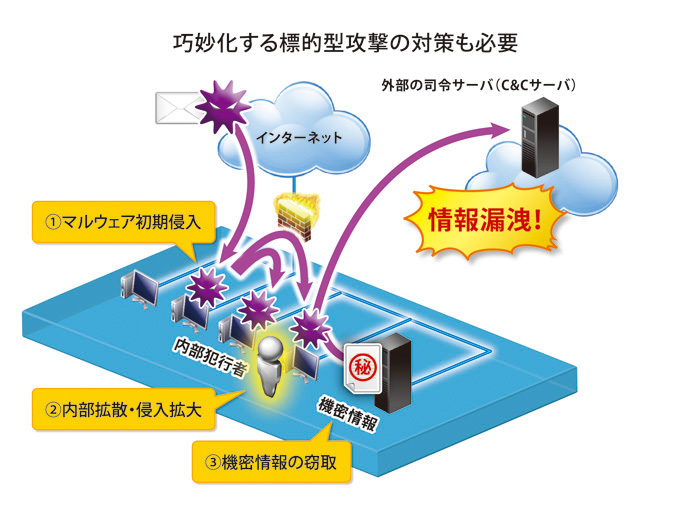

一度狙われると、防ぐことが難しい「標的型攻撃」

セキュリティ関連の事件の中で、特に最近世間をにぎわしているのが「標的型攻撃」です。その手口はとても巧妙で、一度狙われたら企業内への侵入を防ぐことは不可能と言われています。

「標的型攻撃」は通常、業務連絡を装ったメールや、WEBサイトにしかけられた罠からマルウェアを社内のPCに忍びこませることから始まります。PCの利用者はマルウェアに感染したことにまったく気づかないまま、社内に拡散していきます。そして機密情報の正規権限者のPCに感染すると、機密情報を社外の攻撃者に送信します。

正当なアクセス権限をもった社員のPCから操作されるので、だれにも気付かれることなく機密情報が窃取され、社外から漏洩したことを指摘されて初めて発覚することも珍しくはありません。

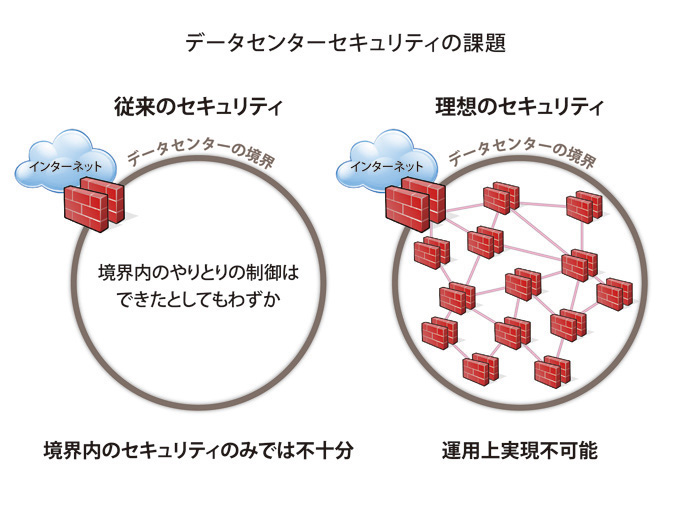

データセンターセキュリティの課題

標的型攻撃の脅威が増す中、従来のような境界型ファイアウォールによる侵入防止対策だけでは不十分といえます。境界型ファイアウォールを超えてマルウェアが侵入される事態に備えなくてはなりません。マルウェアに侵入された場合に被害を最小限に食い止めるためには、境界内を細かく分けるセキュリティ設定が必要です。ただ、従来の物理ファイアウォールで構成するには、コスト面でも運用面でも実現が困難でした。

「標的型攻撃」の脅威からデータセンターを守る方法

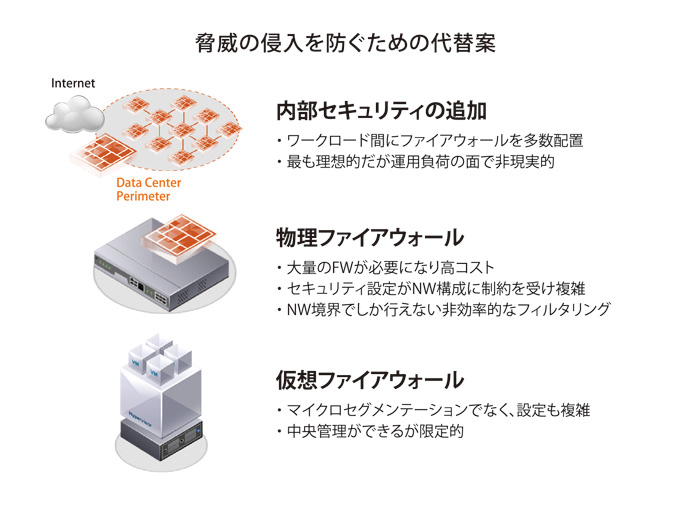

従来の方法で「標的型攻撃」の脅威を防ぐ方法は、大まかには下図の3つが考えられます。

一つ目はネットワーク内部のワークロード間にセキュリティ機器を多数追加することです。ただしこれは、ハードウェアコストも、運用コストも増大することになり、実現が難しい方法です。

二つ目は、ネットワークセグメントを物理的に細分化して物理ファイアウォールをそれぞれに設置する方法です。こちらも大量のファイアウォール機器が必要となりコストと運用負荷が高くなってしまいます。

三つ目は、仮想ファイアウォールを構築する方法です。物理ファイアウォールよりは中央管理が可能ですが、効率化は限定的で、運用負荷が増えることには変わりありません。

柔軟なセキュリティを実現するVMware NSXの「マイクロセグメンテーション」

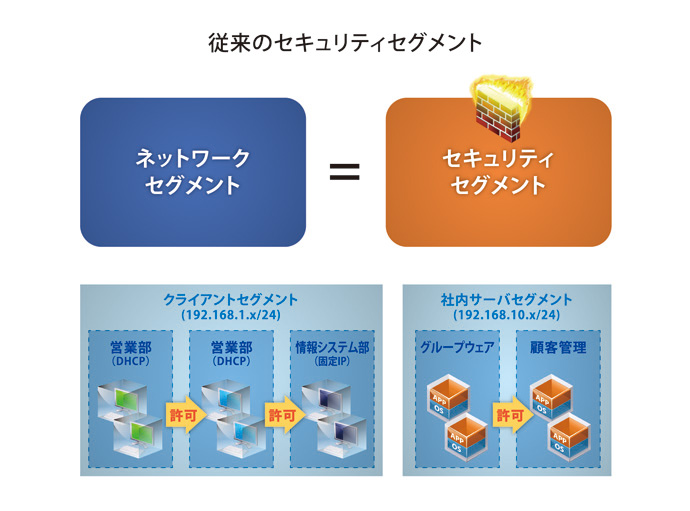

通常、ファイアウォールは、同一ネットワークセグメント内の通信を制御することはできないため、セキュリティセグメント(通信制御できる範囲)=ネットワークセグメントとなりがちです。これでは、セキュリティセグメントを細分化するとネットワークセグメントも増えることになり、運用負荷が増加する点が問題でした。

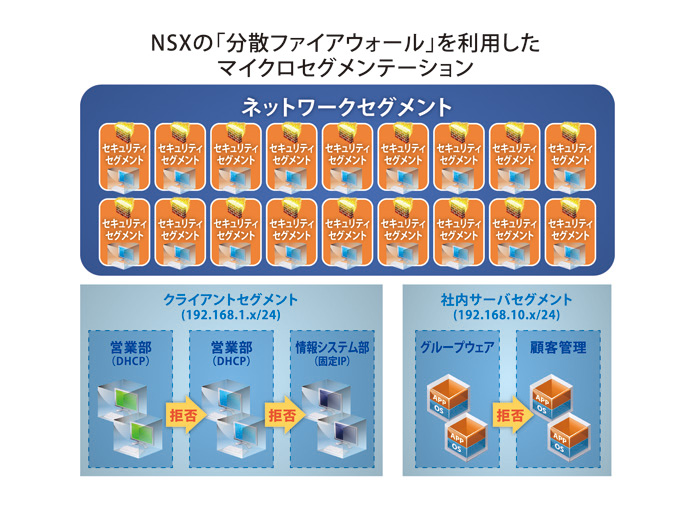

この問題を解決できるソリューションがVMware NSXです。VMware NSXの分散ファイアウォール機能は、ネットワークセグメントはそのままで、セキュリティセグメントだけを細分化する「マイクロセグメンテーション」を実現します。

VMware NSXの「分散ファイアウォール」とは

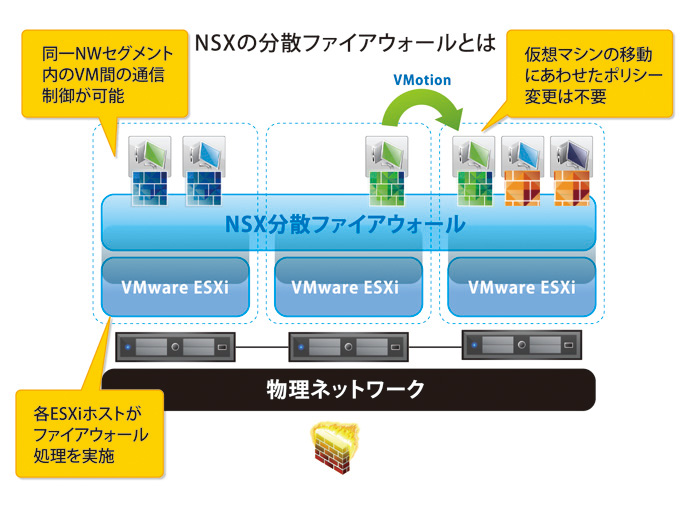

VMware NSXの「分散ファイアウォール」は、従来の物理ファイアウォールとは違って、仮想マシンが載っているハイパーバイザーのカーネル内でファイアウォール処理を実施します。(下図参照)

仮想NIC単位でのファイアウォール設定が全ホストのハイパーバイザーで共有され、同一ネットワークセグメント内であっても通信制御を行うことが可能です。また、ファイアウォールのパフォーマンスは、ホストを追加することでスケールアウトできます。システムやネットワークの負荷に合わせて最適な状態を維持することができるのです。

また、運用面でも物理ファイアウォールに比べて大きなメリットがあります。仮想マシンと仮想ネットワークをvCenterで一元管理することができるので、たとえば、仮想マシンがホスト間を移動する際にもセキュリティポリシーが自動的に適用されます。そのため、仮想マシンの移動に伴う設定変更は必要ありません。(下図参照)

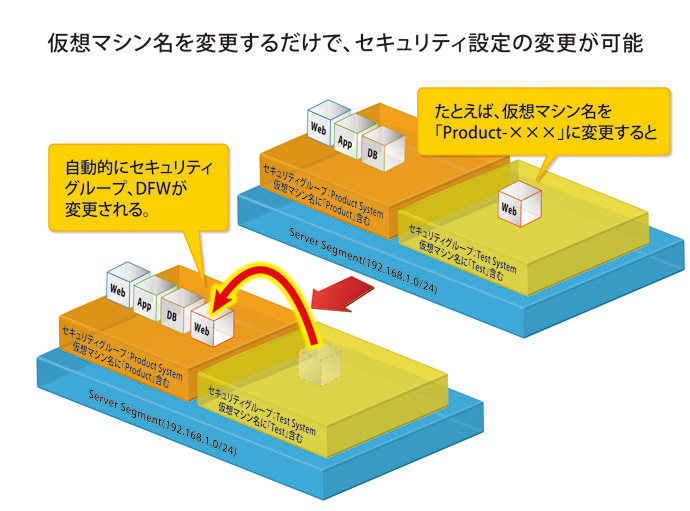

VMware NSXの「分散ファイアウォール」は運用もとても簡単

VMware NSXの「分散ファイアウォール」は、仮想マシンのセキュリティ設定もとても簡単に行うことができます。仮想マシンは、あらかじめ決められた命名ルールに従って名前を付けるだけで、自動的にセキュリティポリシーが適用されます。(下図参照)

新規仮想マシンの作成や、IPアドレスの変更の際にも、自動的にセキュリティポリシーが適用されるので、管理者は都度必要になっていた煩雑なセキュリティ設定から解放されます。

VMware NSX で内部セキュリティは、より強固になる

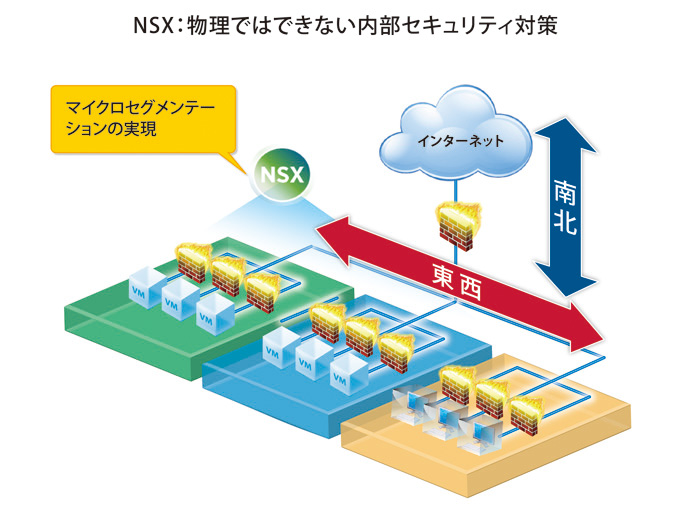

仮想化の普及によって、近年のデータセンターのネットワークトラフィックの量は、境界型ファイアウォールを通過する南北のトラフィック量よりも、ネットワーク内の東西のトラフィック量の方が圧倒的に多くなっており、その割合は2:8といわれています。通常のファイアウォールで有効なのは、20%にあたる南北のトラフィックだけです。トラフィック量が多い東西の対策を行わないと、標的型攻撃や内部犯行などの巧妙で強力な攻撃に立ち向かうことはできません。

VMware NSXは、物理ファイアウォールでは実現が困難な東西のトラフィックのセキュリティ強化を実現すると同時に、仮想マシンのネットワーク管理の運用負荷を劇的に下げることが可能です。

増え続ける仮想化環境のセキュリティ管理をしたい!

サーバの仮想化で、新しいサーバの導入は劇的にスピードアップ

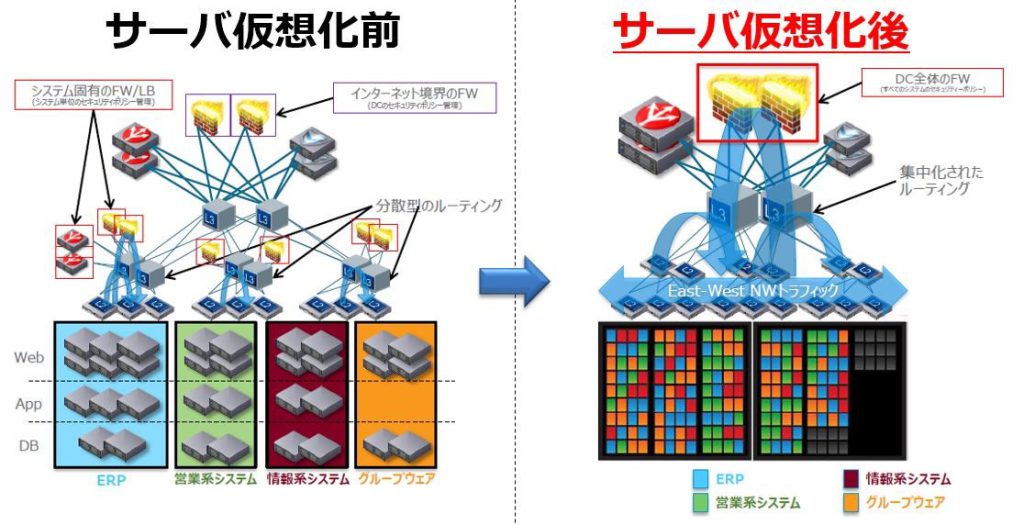

仮想化される前のシステム運用は、とても手間と時間がかかるものでした。物理ラック単位でシステムを構築し、システムの増設の際にはインフラの設計から始めなくてはなりませんでした。また、サーバとインフラが不可分なので過剰なリソースが発生したり、またその逆にリソース不足でシステムが期待通りに稼働しなかったりと、システムの最適化はとても難しい課題でした。

サーバが仮想化されると、インフラ全体の統合運用が可能となり、リソースの最適化も手間をかけずに実現できるようになりました。また、新しい仮想サーバの導入もとても簡単で、テンプレート通りに作成するのであれば3分で作業完了するほどです。

導入のスピードアップの落とし穴

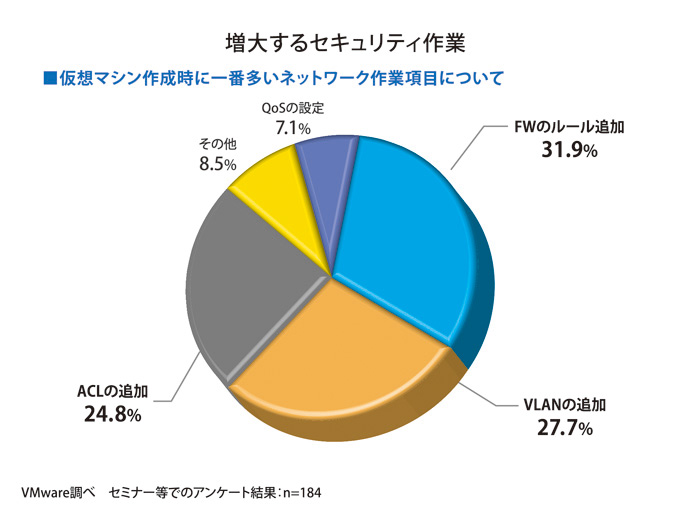

仮想化により、劇的にスピードアップしたサーバの導入。しかし、導入後に必要なネットワークやセキュリティ設定は従来の作業のままというケースが多く見られます。サーバの新規導入が簡単になった分、その数が増加し、それらのセキュリティ設定に多くの時間が費やされるといった新たな悩みもでてきました。また、共有ファイアウォールの設定やアクセス権限の設定は、関係する全てのネットワークに影響を与えるため、休日や夜間での作業を強いられます。その結果、システムは仮想化されても、依然として非生産的な作業に時間をとられることになってしまいます。

その結果・・・

- 運用負荷軽減のためにサーバ毎のアクセス権限の設定やパーソナルファイアウォールを利用せずに、境界ファイアウォールだけで運用する。

- 境界ファイアウォールについても細かな設定を行うことを避けるために、広めに穴をあけることになり、セキュリティが低下する。

- セキュリティ設定の煩雑な作業を避けるために、セキュリティレベル毎にサーバ仮想化基盤を構築したものの、サーバの配置と可搬性が限定的となり、サーバ仮想化のメリットが薄れてしまった。

といった、セキュリティや運用上の問題が新たに発生するケースも少なくありません。

VMware NSX でアクセス制御ルールの自動化と簡素化を実現

VMware NSX は、仮想マシンの増加に伴うセキュリティや運用上の問題を、劇的に改善するソリューションです。VMware NSXは一つのインターフェース上で、仮想マシン名やクラスタ名等のvCenterオブジェクトを利用したグループ管理で、動的なセキュリティ設定を簡単に行うことができます。たとえば、仮想マシンを作成する際に、仮想マシンにあらかじめ決められた命名ルールに沿って名前をつけるだけで、自動的にセキュリティポリシーが適用されます。(下図参照)

新規仮想マシンの作成やIPアドレス変更の際にも、自動的にセキュリティポリシーが適用されるので、管理者は煩雑なセキュリティ設定から解放されます。

たとえば、新規に仮想マシンを作成する場合には、サーバ管理者が仮想マシンを作成してネットワークに接続すると、VMware NSXが自動的にファイアウォールの設定とアクセス権限の設定を行います。これまでネットワーク管理者が行っていた作業は全て自動化されます。(下図参照)

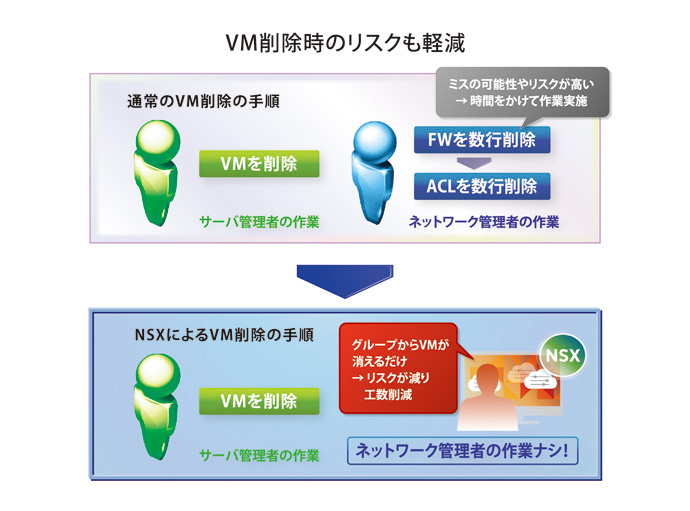

また、仮想マシンを削除する場合も、サーバ管理者が仮想マシンを削除すると、これまでネットワーク管理者が行っていたネットワーク設定が自動的に行われます。作業にかかる時間が削減されるだけでなく、手動操作による人的ミスなども防ぐことができます。(下図参照)

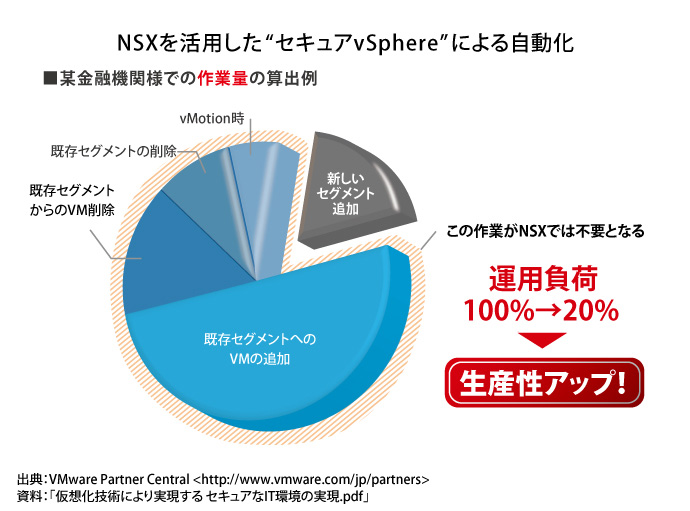

その結果、VMware NSXを導入した金融機関では、運用負荷を80%削減するなど、大きな導入効果がでています。

このようにVMware NSX は、これまでネットワーク管理者が行っていたファイアウォールの設定などのセキュリティ管理の時間を大幅に削減するだけでなく、設定ミスによるシステムの不具合やセキュリティホールなどのリスクを軽減することができます。

マルウェア感染時の対応を自動化したい!

マルウェア感染時の最初のアクションは、ネットワークケーブルを抜くこと!?

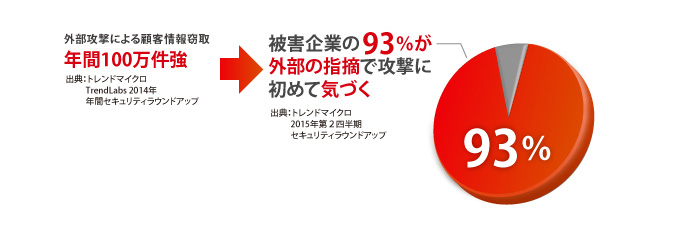

外部攻撃による顧客情報の窃取は年間100万件を超えると言われています(出典:トレンドマイクロ 2014年)。情報漏洩事件が起きると、その対応に多大な費用と工数がかかることから、今やセキュリティの対策は企業の存続に関わる重要事項として取り扱われています。

それにもかかわらず、多くのセキュリティ対策マニュアルには、自身のパソコンがウイルスに感染したと疑われる場合の最初のアクションは、ネットワークケーブルを抜く、もしくはワイヤレススイッチをオフにする・・・と規定されています。ネットワークを遮断すれば、ウイルスの拡散や、自身のパソコンから情報が漏洩する事態を防ぐことができる、ということですが、その方法で本当によいのでしょうか。

その理由として、マルウェアは通常のウイルスとは違い、感染したことに気づかないケースがほとんどです。またマルウェア感染は数ヶ月、場合によっては年単位で社内ネットワークに潜んでいるケースもあります。マルウェアに感染したことに気が付づかないまま運用を続ければ、情報が漏洩する可能性は飛躍的に高まります。しかもマルウェアは被害企業の93%が外部の指摘で攻撃にはじめて気が付くという調査結果(トレンドマイクロ 2015年)があるように、侵入を検知して自動的に対応するか、拡散を防止する仕組みが必要になります。

しかもこれは物理デスクトップだけでなく仮想デスクトップにおいても同様です。仮想デスクトップの場合、手元にある機器は画面を転送しているだけなので、マルウェアに感染したマシン本体はサーバの中にあります。つまり、ユーザ端末のケーブルを抜いても、感染拡大や情報漏洩を食い止めることができません。マルウェアの拡散を防止するためには、仮想デスクトップのネットワーク設定を変更する必要もあります。

VMware NSXで内部ネットワークのマルウェア拡散を防止。

マルウェアは一旦侵入されると、その内部で拡散活動を行います。従来では、端末間での行き来が自由に行われるために、不正プログラムの拡散を許し、被害拡大へと繋がっておりました。

VMware NSXなら、他社のセキュリティ対策製品と連携することで、マルウェアを自動的に隔離して拡散を防止することが可能です。

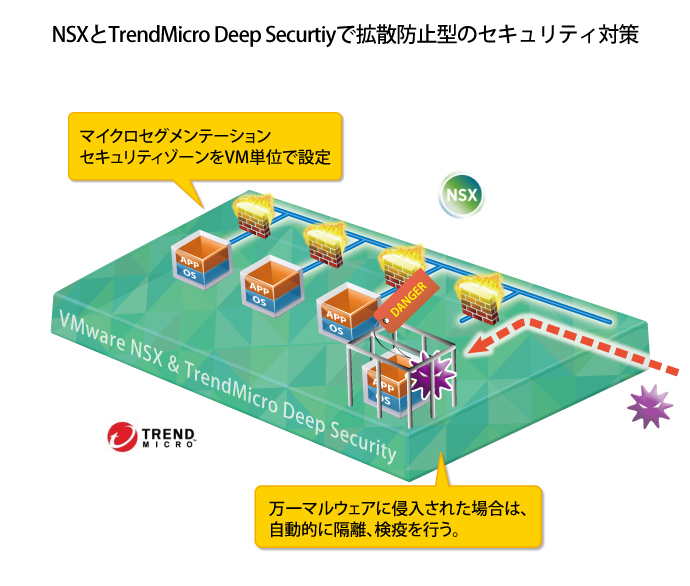

VMware NSXでは、セキュリティゾーンを最小単位(VM(仮想マシン)単位)にまで落とし込み、最適なセキュリティを提供する「マイクロセグメンテーション」により拡散を防ぎます。また、万一侵入されたとしても不正プログラムや不正な振る舞いを検知し、対象の仮想マシンをセキュリティグループから隔離が、セキュリティソリューションの「トレンドマイクロ Deep Security」と連携させることで、マルウェアを自動的に隔離して拡散を防止することが可能になります。

人の“気付き”に頼った対策ではなくソフトウェアが瞬時に対応しますので、情報漏洩が発生するリスクを減らすことができます。

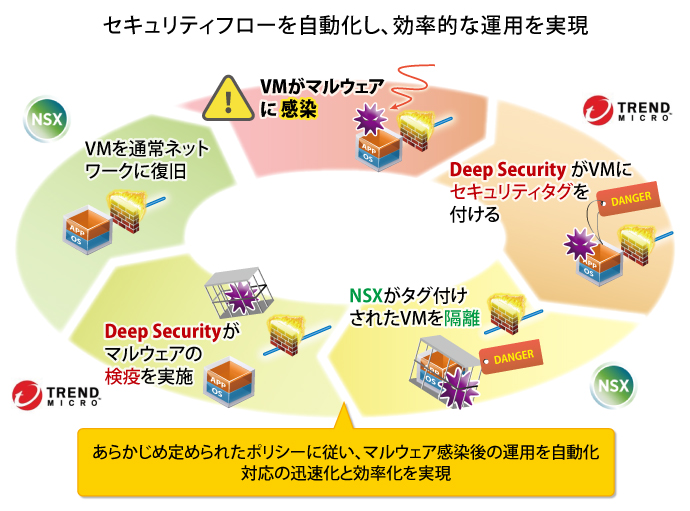

セキュリティフローの自動化。効率的にセキュリティ環境を維持。

また、VMware NSXとトレンドマイクロ Deep Securityの連携ソリューションでは、マルウェアの発見から隔離、駆除、復旧のプロセスを自動化することで、効率的にセキュリティ環境を維持することができます。

NSXとDeep Securityが連携したネットワーク環境にマルウェアが侵入した場合、まず、マルウェアを検知したDeep Securityが、感染したマシンにタグを付けます。タグを付けられたマシンは、事前にNSXで定義されたポリシーに従い、自動的にネットワークから隔離されます。外部通信が遮断された状態で、Deep Securityはウイルスの検疫を実施します。そして、NSX側ではマルウェア駆除後に、本来のネットワークポリシーを適用し、業務が再開できる状態に復旧します。

これらの対応は、人力ではとても時間がかかり、システム管理者にとっても、マルウェアに感染したマシンの利用者にとっても大きな負担となります。しかしNSXならマルウェアの検出から、隔離、駆除、復旧までを人の手を介することなく、とても短い時間で行うことできるのです。

このように、VMware NSXは他社製品と連携し、セキュリティを高めると同時に、マルウェア感染後の対応を自動化することで、少人数でも効率的なセキュリティ環境を維持することが可能です。

ネットワークを分離して、機密情報を守りたい!

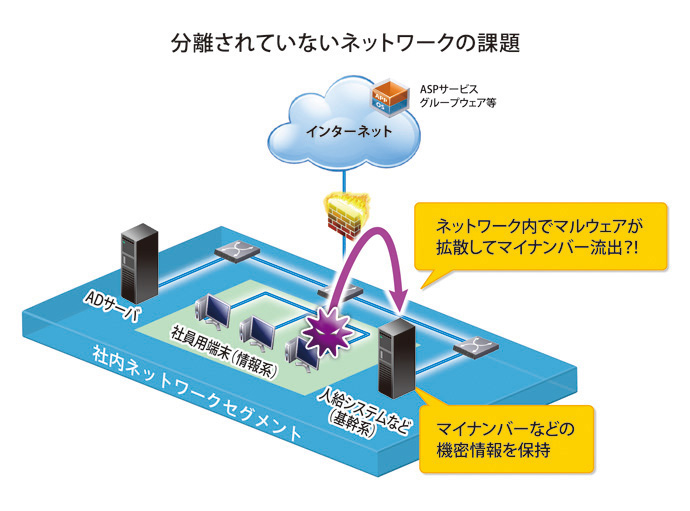

「基幹系」と「情報系」が分かれていないネットワークは危険!

あなたの会社のネットワークは、「基幹系」と「情報系」が分かれていますか?顧客情報やマイナンバーなどの機密情報が保存されている基幹系ネットワークと、一般社員が事務作業を行う情報系ネットワーク、この2つが接続されている状態は情報漏洩対策の観点ではとても危険な状態なのです。通常、情報系ネットワークはインターネットに接続され、メールの送受信やウェブの閲覧が行われています。この出入り口からマルウェアが侵入した場合、ネットワーク内部でマルウェアが拡散し、機密情報が窃取される恐れがあります。

また、社内に悪意あるユーザーがいる場合は、さらに簡単に機密情報を窃取されてしまいます。

基幹系ネットワークと情報系ネットワークが分離されていない場合、悪意ある攻撃者から機密情報を完全に守ることは不可能なのです。しかし、基幹系ネットワークと情報系ネットワークを物理的に分離するためには、ネットワーク機器が追加となって運用の手間が増えることや、基幹系システムを操作する専用端末が別のフロアに設置されてしまい不便になるなど、実現することが難しいのも事実です。

VMware NSX を活用した「ネットワーク分離」で、マイナンバー対策を!

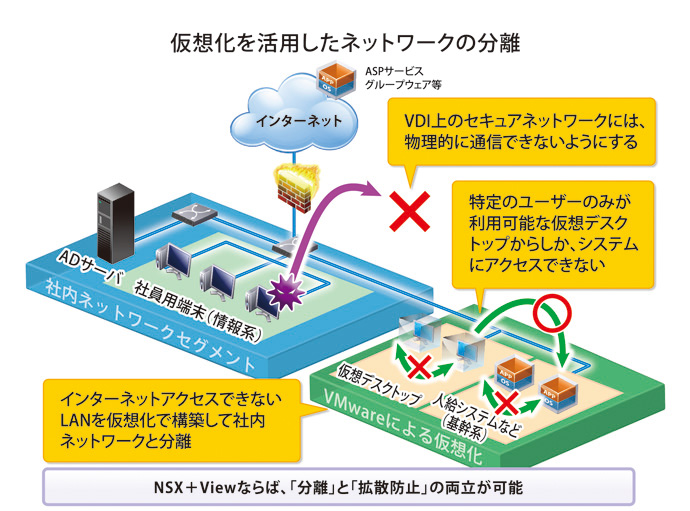

そこで解決策となるのが仮想化です。情報系ネットワークと基幹系ネットワークを完全に分離し、セキュアなネットワークを構築することが可能です。

ネットワーク仮想化プラットフォームのVMware NSXと、デスクトップ仮想化ソリューションを組み合わせることで、情報系ネットワークから遮断されたセキュアな基幹系ネットワークが構築できるのです。

基幹系ネットワークは仮想化で構築され、情報系ネットワークとは分離されます。そして、基幹系ネットワークからはインターネットに接続できず、基幹系システムには仮想デスクトップ経由でしかアクセスできないようにします。基幹系ネットワーク内の仮想マシンにはVMware NSXによって個別にファイアウォールが設定され、ユーザーによってアクセスできるアプリケーションを制限します。また、仮想デスクトップは画面イメージのみを転送する技術なので、社員用端末からのファイルコピーや、基幹系システムにマルウェアが拡散してしまうなどのリスクを低減することができます。

つまり、基幹系ネットワークと情報系ネットワークから完全に分離しながら、効率的で安全に業務を行うことが可能なのです。