VMware NSX マンガSDN講座 番外編~HCIはセキュリティもスケールアウト~

※本コンテンツは「NSX for vSphere」をベースにした記事です。

ページ内に記載のある「VXLAN」は「NSX for vSphere」の機能となります。

「NSX-T」では、同等のオーバーレイ機能として「Geneve」が提供されています。

マンガSDN講座 番外編~HCIはセキュリティもスケールアウト~

HCIって何?

HCI(ハイパーコンバージド・インフラストラクチャー)とは、x86サーバー上にソフトウェアを中心としてコンピューティング、ストレージ、仮想化リソース、その他の運用に必要なテクノロジーを統合した仮想化インフラです。

ストレージは、VMwareのvSANのようなSDS(Software-Defined Storage)ソリューションにより各サーバー内蔵のハードディスクやSSDをまとめて、あたかも一つのストレージのように扱うことができます。

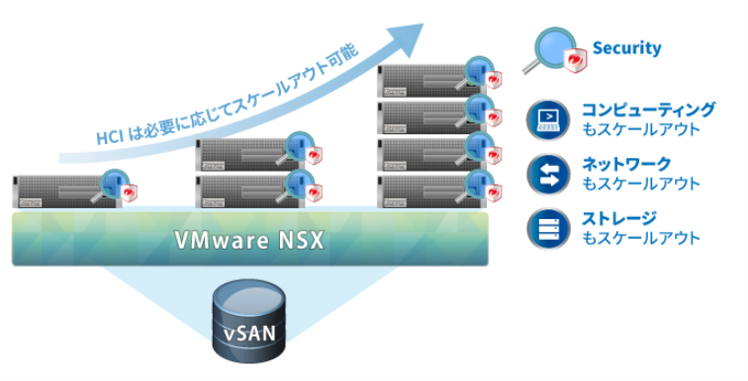

HCIでは、サーバー機能とストレージ機能の両方を内包したノードを順次追加していくことで、コンピューティングリソースとストレージリソースの両方を同時に拡張できるため、ボトルネックに突き当たることなくリニアにシステムを拡張していくことが可能です。

ハイパーコンバージドシステムは、ハードウェアおよびソフトウェアの両方を単一のノードに統合して出荷することで、互換性問題や管理の複雑性の問題を解決しながら、システムの短時間での導入を実現します。

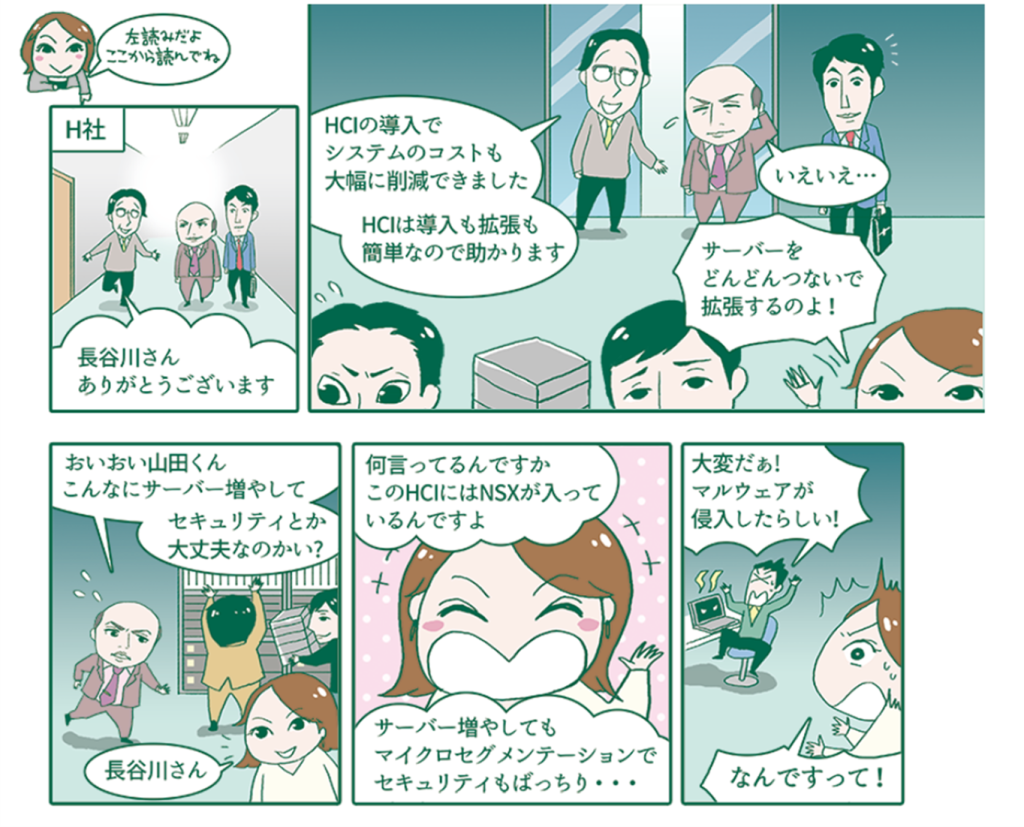

管理も拡張も簡単なHCI

従来の仮想化インフラにおけるセキュリティ上の問題点

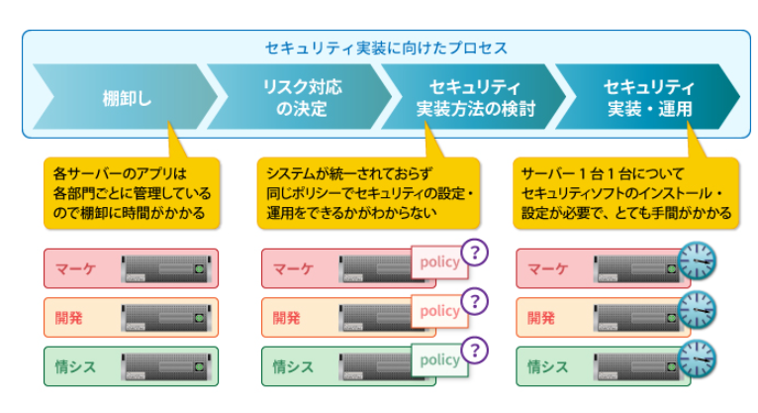

サーバーの仮想化やHCIなどのソリューションにより、サーバーやITインフラの提供が簡単になり、さまざまな業務のシステム化が進みました。ただ、各サーバーのアプリケーションの管理は各部門に任せる場合が多く、システムがサイロ化し、システムの棚卸やセキュリティポリシーの策定が困難になっています。

また、システムが増えると、セキュリティ対策にかかる工数やコストも増加するのですが、なかなか十分に対応できていない場合が多いのではないでしょうか。システム化やシステム拡張が優先され、セキュリティのプライオリティは下がる傾向にあります。その結果、拡張されたシステムのセキュリティが十分でなく、重大な事故のリスクが高まっていきます。

従来の仮想化インフラにおけるセキュリティ上の問題点

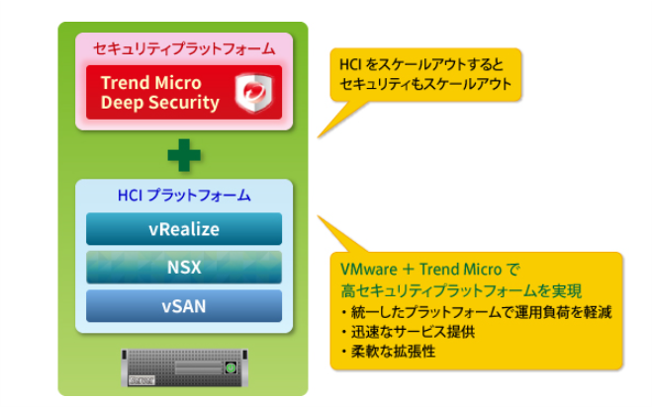

HCIの考え方をセキュリティにも適用!

HCIは、仮想化インフラに必要なものが全て揃っていることが最大の特長です。管理者は一つの管理ソフトウェアからインフラ全体を管理でき、拡張するときもノードを追加するだけです。

このHCIの考え方をセキュリティに適用したのが、今回ご紹介するNSX+Trend Micro Deep Security(以後 Deep Security)で実現する”高セキュリティプラットフォーム”です。

“高セキュリティプラットフォーム”では、HCI上のどのサーバーに対しても、あらかじめ用意されたセキュリティポリシーが適用されてセキュリティが担保されます。

セキュリティの管理は自動化され、一つの管理UIから設定できるので、セキュリティ対策と運用の効率化が両立します。また、HCIのように、セキュリティもスケールアウトができるので、ミニマムスタートも可能です。

NSX + Trend Micro Deep Security で実現する高セキュリティプラットフォーム

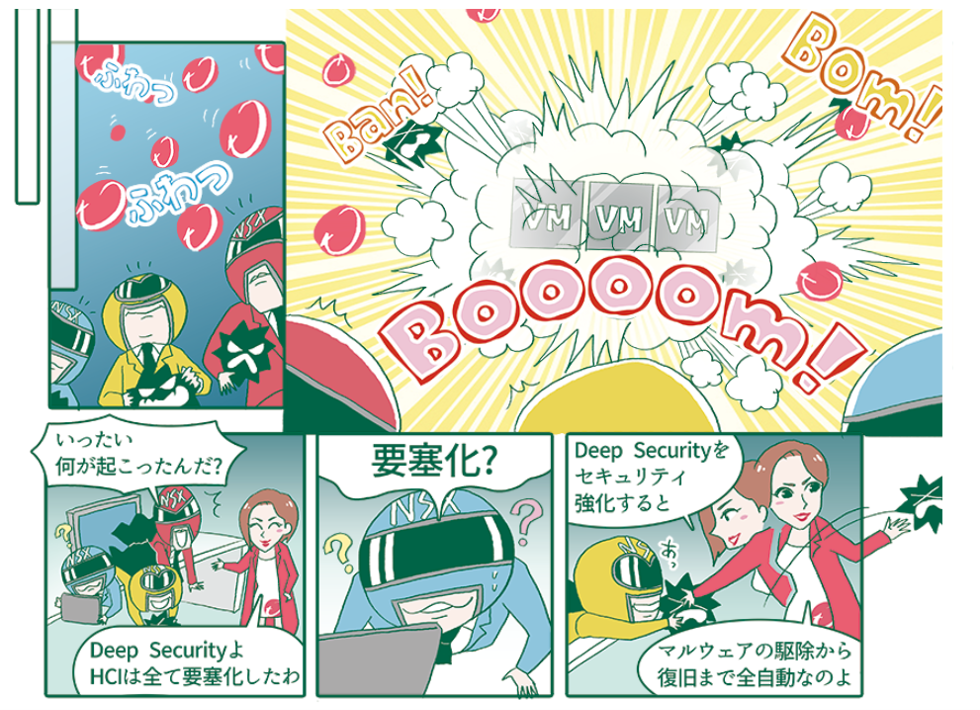

HCIはセキュリティも含めてスケールアウト

HCIにNSX + Deep Security を組み合わせれば、手間なく簡単にセキュリティを担保しながらコンピューティング・ネットワーク・ストレージのリソースをスケールアウト可能です。

HCIはセキュリティも含めたスケールアウト

NSX + Deep Security で実現するサーバーの要塞化

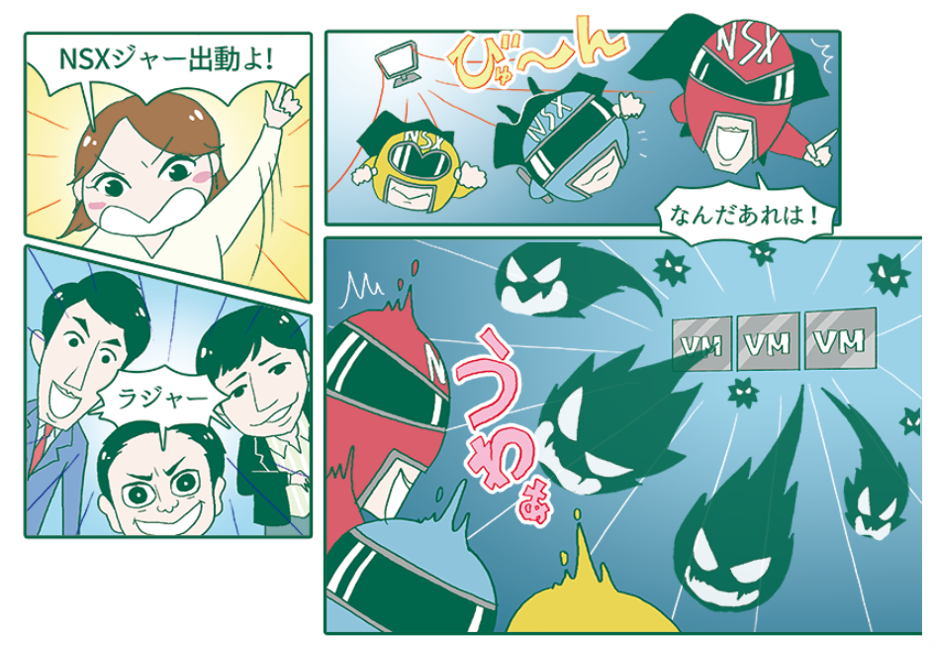

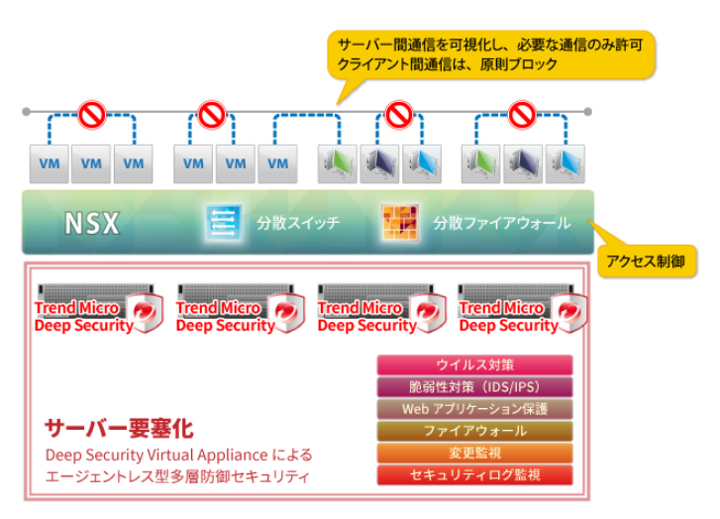

“高セキュリティプラットフォーム”では、NSXの分散ファイアウォールで、サーバー間通信を可視化、必要な通信のみを許可しクライアント間の通信は原則ブロックすることで、ランサムウェアの拡散や標的型攻撃を防ぎます。

また、Deep Securityが、マルウェアの検疫から、危険なWEBサイトを判断するWebレピュテーション、変更監視やセキュリティログ監視など、通信制御だけでは困難なセキュリティ対策を一元的に提供します。

この多層防御により、サーバーの要塞化を実現し、セキュリティをより強固なものとします。

多層防御でサーバーを要塞化

HCI + NSX + Deep Security 次世代プラットフォームの特長

仮想化インフラの管理・運用を自動化するHCIと、多層防御を行うNSX & Deep Securityは、次世代プラットフォームと呼ぶのにふさわしい、安全で管理性にすぐれた仮想化インフラです。仮想マシンの作成や移動はもちろん、ノードの追加などインフラの拡張においても、自動化された運用フローで管理工数は大幅に削減されます。

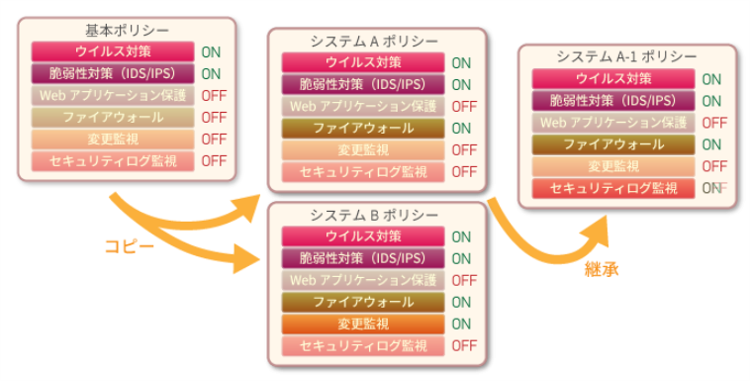

たとえば、仮想サーバーへのセキュリティの適用は、あらかじめ定められた基本ポリシーに則って、自動的に適用されます。もちろん、各サーバーごとに合わせてポリシーを柔軟に変更することも可能です。また、vCenterと連携することで、ホスト名やOS、vCenterクラスターなどに応じてポリシーを自動的に適用することもできます。

【特長1】セキュリティポリシー適用の自動化

- セキュリティポリシーを継承することで基本ポリシーを統一しながら柔軟な適用が可能。

- vCenterとの連携によりホスト名、OS、vCenterクラスターなどに応じてポリシーを自動適用。

また、サーバーの脆弱性が発見された場合、正規パッチが配布・適用されるまでの間はとても危険な状態にあります。しかし、管理者が最新のセキュリティ情報を常にチェックし、すぐにセキュリティパッチを当てることは、とても困難なことです。こういった脆弱性の対策についても次世代プラットフォームでは自動的に対策を行います。

Deep Securityは各仮想サーバーの脆弱性について常に検索し、脆弱性を検知すると侵入防御ルール(仮想パッチ)を当てたり、変更監視ルールを適用し、不審な変更が加えられないかを見張ります。そして正規パッチが発行されると、自動的に仮想パッチから正規パッチに変更します。

これらの作業は全て自動的に行われるので、管理者は脆弱性の監視やその対応に追われることはなくなり、迅速な対応が可能となります。

【特長2】セキュリティパッチ配布前も、自動的に脆弱性を防御

- 内在する脆弱性を検知し、対応する侵入防御ルール(仮想パッチ)、変更監視ルールなどを適用する。

- 正規パッチ適用後、不要な仮想パッチを検知し、取り外す。

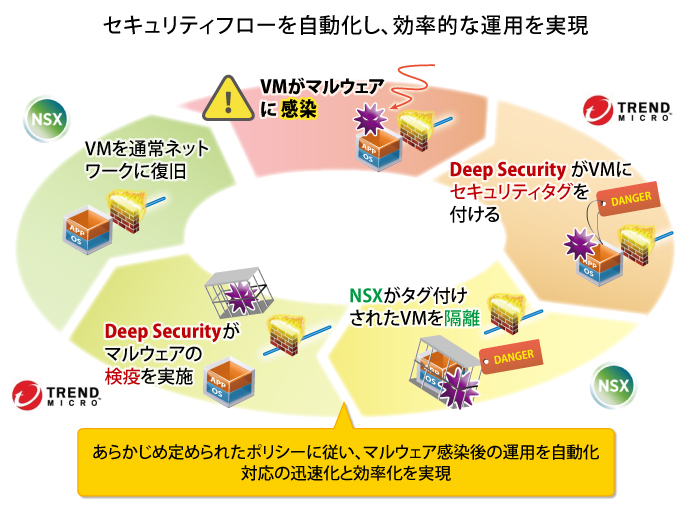

そして、もし仮想サーバーがマルウェアに感染した場合にも、Deep SecurityとNSXが連携して、自動的に対応します。

マルウェアに感染した仮想サーバーは、Deep Securityによって検知されセキュリティタグがつけられます。NSXはあらかじめ定められたポリシーに従い、感染した仮想サーバーを隔離。Deep Securityがマルウェアを検疫すると、NSXがその仮想サーバーを復旧します。

これら一連の動作は自動的に迅速に行われるので、内部拡散のリスクを最小限に抑えます。

【特長3】感染したVMも隔離から検疫、復旧まで全自動