VMware NSXのマイクロセグメンテーションとは?

本記事では、VMware NSXの「マイクロセグメンテーション」による理想のセキュリティ実現についてご紹介します!

情報漏洩を引き起こす「標的型攻撃」のパターン

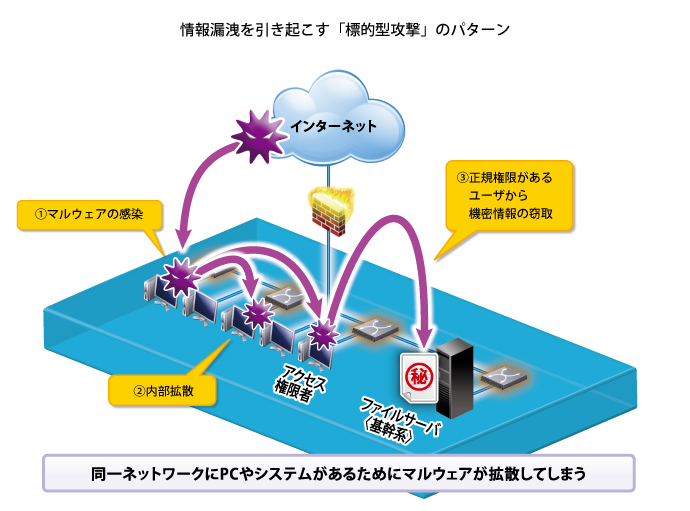

企業や官公庁を狙い、全国で猛威をふるう「標的型攻撃」。さまざまな手を使って侵入を試み、執拗に攻撃を仕掛けて機密情報を盗もうとします。残念ながら一度狙われるとその侵入を完全に防ぐことは困難です。

代表的な「標的型攻撃」のパターンは、まず攻撃者がマルウェアをメールなどで攻撃先企業のPCに潜り込ませることから始まります。侵入したマルウェアは誰にも気づかれることなく潜伏し、ネットワーク内部で静かに拡散していきます。そして、最終的にマルウェアが機密情報を取り扱うシステムの正規権限者のPCに到達すると、そのアクセス権限を利用して“正当”に機密情報を窃取し、攻撃者の元へと情報を届けます。正規権限者のPCから機密情報にアクセスするため、誰にも気が付かれることなく機密情報が窃取されます。

標的型攻撃とは?

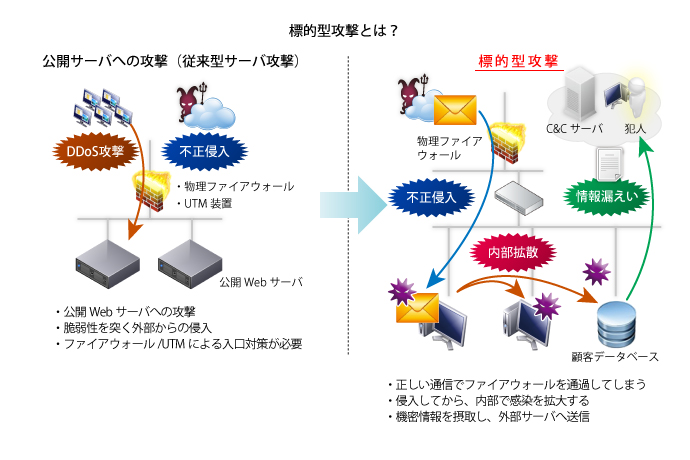

ニュースなどでも大きく取り上げられる政府や企業の情報漏えい事件。昨今、攻撃の手口が巧妙化の一途をたどっています。 特に増加しているのは標的型攻撃と呼ばれるサイバー攻撃手法で、これまでのセキュリティ対策では不十分であることが指摘されています。

標的型攻撃は、その名の通り特定の官公庁や企業などに狙いを定めてサイバー攻撃を仕掛ける手法です。これまでのインターネット(外部)から行われる不特定多数への攻撃とは異なり、狙った企業などの内部のネットワークへ侵入し機密情報や知的財産のような情報を盗み取ることを目的としています。

企業内のネットワークのセキュリティは、これまでインターネットに接続するファイアウォールで行われてきました。しかし標的型攻撃では、正常な通信としてファイアウォールを通過してしまい検知ができません。このため、これまでの外部攻撃への対策(入口対策)に加えて、侵入された場合の内部拡散を防ぐための、より総合的な対策が求められます。

標的型攻撃の対策ポイント

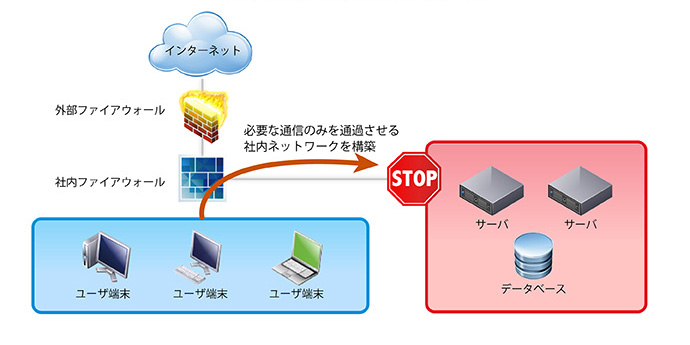

インターネットとの境界に配置された物理ファイアウォールによって、インターネット(Untrust)と社内ネットワーク(Trust)の大きく2つに分類されてきました。

標的型攻撃対策ではインターネットだけでなく、企業の内部ネットワーク通信も精査する「ゼロトラスト」環境を実現する必要があります。

「標的型攻撃」に備える、”理想”のセキュリティとは

現在、多くの会社では、ネットワークセグメントごとにアクセス管理が行われています。しかし、これでは、一度社内ネットワークにマルウェアが侵入すると、その拡散を防ぐ有効な手段はありません。

このような事態を防ぐ理想的な方法は、ネットワークセグメントをPCやサーバ単位で細分化することで、セキュリティセグメントの細分化を行うことです。(下図参照)

「社内ファイアウォール」による対策

ただ、従来の技術では、PCやサーバ単位でネットワークセグメントを構成することは、コストや運用負荷の観点から事実上不可能なため、ネットワークの内部に社内ファイアウォールを設置し、セキュリティセグメントを分割することが一般的です。

上図のように、ファイアウォール機器を内部ネットワークに配置することで、通信をより細分化することが可能になります。しかしながら、機器の増加や、管理を複雑化することにもなり、以下のようなデメリットについても考慮が必要です。

内部ネットワークにファイアウォールを設置した場合のデメリット

- 機器導入にかかるコスト

- 機器の設定管理コスト

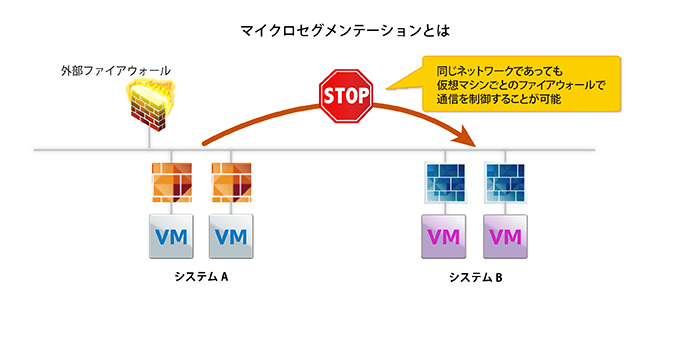

ファイアウォールは、ネットワークをまたぐ通信に対しては制御することができますが、同じネットワークセグメント上の通信はファイアウォールで制御することはできません。

「全ての通信を制御する」というゼロトラストモデルのネットワークを構築するにはどうすれば良いのでしょうか?

“理想”のセキュリティを実現する「ネットワークの仮想化」

そこで注目を集めるのがネットワーク仮想化です。物理のネットワーク機器を増やそうとすると、ハードウェアコストも、設定などの運用負荷も増加する点が問題でした。

しかし、最新のネットワーク仮想化技術はこれらの問題を解決することができます。物理環境では不可能だった同一ネットワーク内でのセキュリティセグメントの細分化と、運用負荷の軽減の両立を可能とします。

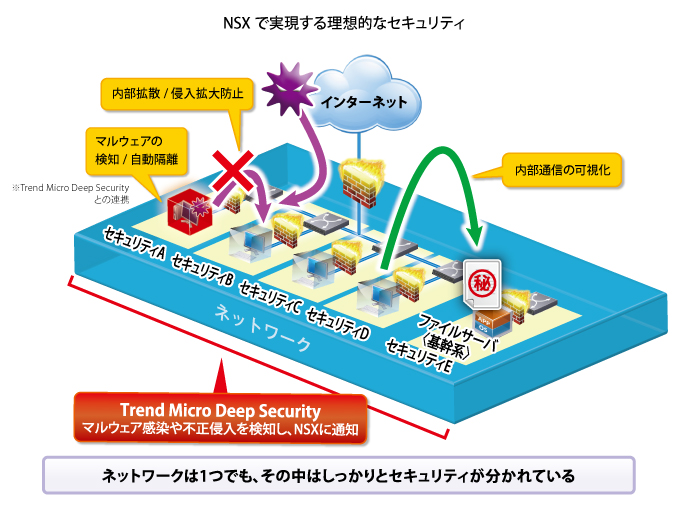

NSXで実現するゼロトラストネットワーク

VMware NSX (以下、NSX)の「分散ファイアウォール」を使用することで、ファイアウォールを仮想マシン毎に有効にすることが可能になります。物理ファイアウォールではできなかった、同じネットワーク内部であってもセキュリティを向上することができるのです。同じネットワークをさらに論理的に分割することで高いセキュリティを確保する「マイクロセグメンテーション」と呼ばれる技術です。

これまでのファイアウォール機器ではネットワークの境界でないと通信制御ができませんでしたが、同じネットワークセグメントであってもファイアウォールによる通信制御を行うことができます。また、NSXは既存ネットワークの変更をすることなく導入が可能です。

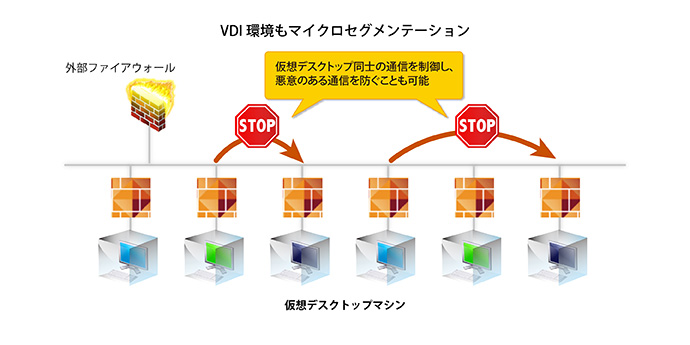

VDI環境においてもNSXの分散ファイアウォールは動作します。下の図のように、同じネットワークに接続されている仮想デスクトップであっても、お互いの通信を止めることが可能です。このようにしてネットワークセグメントにとらわれず通信制御を行うことで、例えば1つの仮想デスクトップがマルウェアに感染したとしても、それ以外の仮想デスクトップへの感染を防ぐことができます。

分散ファイアウォールのメリット

さて、分散ファイアウォールを使用することでゼロトラストのネットワークが実現できるようになります。そのメリットを整理してみましょう。

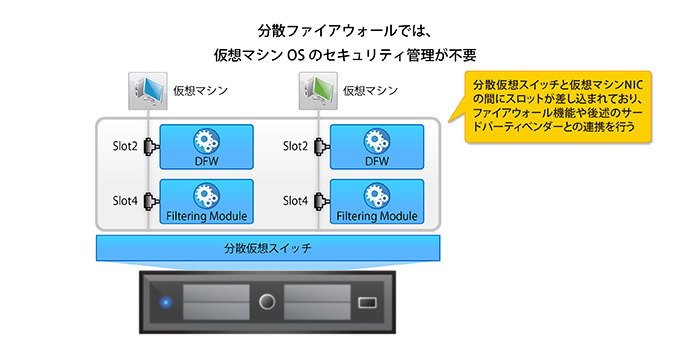

1. 仮想マシンOSでの管理が不要

これまでも仮想マシン単位でファイアウォールを使用することはできました。例えばWindows OSに付属しているパーソナルファイアウォール機能です。しかしパーソナルファイアウォールは、OS上の機能として動作しているため、マルウェアによって機能を無効化されるといったリスクや、管理面で煩雑になるといったデメリットがあります。 NSXの分散ファイアウォールは、仮想スイッチにファイアウォール機能が追加されますので(下図)、仮想マシンのOSを問わず使用することが可能です。

2. ごくわずかのCPUオーバーヘッドのみで動作

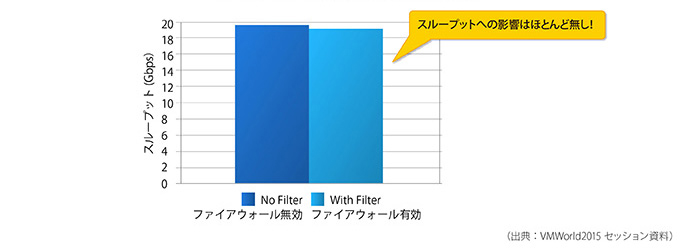

分散ファイアウォールは、仮想サーバが動作するESXiホストで処理されますが、カーネル上で動作をするためごくわずかのCPUオーバーヘッドのみで動作します。このため、仮想サーバの動作に影響を及ぼすといったことはありません。

分散ファイアウォールを有効にしても、ESXiホストのスループットは殆ど変わりません(下図)。

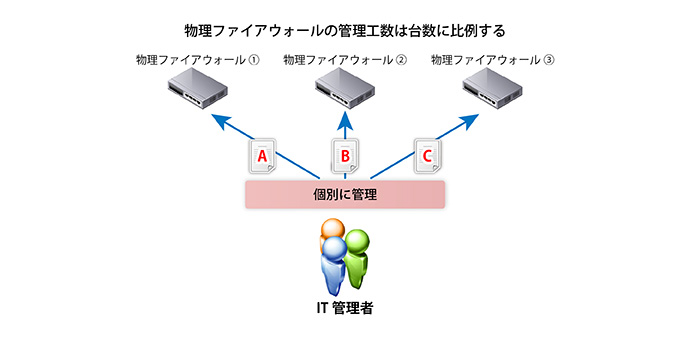

3. 設定を一元的に管理

複数の物理ファイアウォールを設置した場合、管理画面は1台1台異なるため運用負荷は台数の増加に伴って比例して上昇します。また、各機器のファイアウォールポリシーも個別に管理するため、設定変更など稼働も比例して大きくなります。

一方、NSXの分散ファイアウォールは、NSX Managerと呼ばれる管理マシンが全ての設定ファイルを保持しています。NSX Managerがファイアウォールポリシーを一元的に保持し、全てのESXiホスト・仮想マシンにポリシーが適用されます。

VMware NSXなら、既存ネットワークはそのままに内部セキュリティ強化が可能

ネットワーク仮想化プラットフォームのVMware NSXは、仮想マシン毎にファイアウォールの機能をソフトウェアで提供することができます。たとえ同一ネットワーク内であっても、仮想ネットワークの全通信をチェックし、許可された通信以外は全て遮断することが可能です。このように、仮想マシン毎にファイアウォールを設定して通信制御を行う「マイクロセグメンテーション」が実現するため、ネットワーク内部でのマルウェア拡散を防止することができます。

また、機密情報を扱うサーバで、未承認アプリケーションによる通信が行われていないかを監視します。通信は全てログに記録されるため、不正に通信しているマシンの早期発見も可能です。